Международная кибероперация обезглавила гиганта европейского подпольного рынка.

В рамках международной операции, возглавляемой Германией, была прекращена деятельность популярной за рубежом нелегальной торговой площадки Nemesis. Местная полиция сообщила о захвате инфраструктуры ресурса и отключении его веб-сайта. Посетителей сайта встретило объявление о взятии под контроль площадки, дополненное анимацией в стиле компьютерной игры 1990-х годов, символизирующей уничтожение Nemesis.

Пресс-релиз Федерального ведомства уголовной полиции Германии (BKA) подчёркивает, что закрытие Nemesis и преследование его операторов нанесли серьёзный удар по участникам подпольной экономики даркнета и продемонстрировали эффективность международного правоприменения в цифровом пространстве.

По данным СМИ, администраторы сайта пока не идентифицированы. Началу совместной захват-операции предшествовало расследование длиной в полтора года, в результате которого удалось обнаружить инфраструктуру торговой площадки в Германии и Литве.

Непосредственно в ходе операции были изъяты серверы и данные, которые могут помочь идентифицировать пользователей нелегальной платформы. Кроме того, были конфискованы активы в криптовалюте на сумму около 102 000 долларов США, полученные, предположительно, незаконным путём. Операторы сайта подозреваются в торговле наркотиками и управлении преступной торговой платформой.

Даркнет-площадка Nemesis была основана в 2021 году и быстро набрала популярность. На момент ликвидации она насчитывала более 150 000 пользователей и свыше 1 100 продавцов, примерно 20% из которых, по оценкам полиции, находились в Германии. На площадке продавались наркотики, скомпрометированные данные, а также услуги в области киберпреступности, включая вредоносное программное обеспечение для вымогательства и инструменты для проведения как фишинговых, так и DDoS-атак.

Опыт предыдущих операций против киберпреступных рынков показывает, что даже после закрытия инфраструктуры, преступники могут вновь возобновить свою деятельность. Например, после недавнего закрытия веб-сайта известной группы вымогателей LockBit, её администратор заявил о запуске нового сайта, утверждая, что инцидент никак не повлиял на бизнес группировки.

Анатолий Легкодымов, владелец криптовалютной биржи Bitzlato, признал себя виновным в управлении Bitzlato, которая помогла киберпреступникам и наркоторговцам отмыть более $700 млн. Об этом сообщает Министерство юстиции США.

По данным следствия, Легкодымов, известный также под псевдонимами «Гэндальф» и «Толик», намеренно создал благоприятные условия для отмывания криминальных средств. Биржа Bitzlato практически не требовала идентификации пользователей, что позволило преступникам свободно обменивать и выводить незаконно полученные деньги.

Согласно отчету аналитической компании Chainalysis, с 2019 по 2021 год через Bitzlato прошло более $2 млрд в криптовалюте, причем почти половина из них была связана с незаконной деятельностью. Только с даркнет-маркетов биржа получила свыше $224,5 млн, а от атак вымогателей – около $9 млн.

Особое внимание следователи обратили на связи Bitzlato с крупнейшим даркнет-маркетом Hydra, закрытым в апреле 2022 года . Через Bitzlato пользователи Hydra обменяли криптовалюту на сумму более $700 млн.

Минюст США утверждает, что Легкодымов неоднократно получал предупреждения о том, что криптовалюта, проходящая через Bitzlato, является доходом от преступной деятельности или предназначена для незаконных транзакций.

В январе 2023 года американские власти совместно с европейскими коллегами ликвидировали инфраструктуру Bitzlato и конфисковали ее домены. Легкодымов, находящийся под стражей в Бруклине, США с момента ареста в январе 2023 года , теперь может получить до 5 лет тюремного заключения.

Специалисты по кибербезопасности из компании Arete опубликовали подробный отчёт о разнообразных тенденциях и изменениях в ландшафте вымогательских операций за этот год.

Согласно данным исследователей, среднее значение денежного выкупа, которое сейчас требуют вымогатели, составляет 600 тысяч долларов. Примечательно, что в конце прошлого года это значение было примерно в два раза меньше.

Тем не менее, несмотря на то, что аппетиты киберпреступников продолжают расти, процент инцидентов, в результате которых был выплачен выкуп, снизился до 19% в первой половине 2023 года по сравнению с 29% во второй половине прошлого года.

Снижение числа выплат частично объясняется увеличением числа атак, при которых осуществляется только похищение данных, без шифрования (все помнят инцидент с MoveIT Transfer?).

Кроме того, даже в случае шифрования данных компании постепенно расширяют свои возможности по восстановлению нормальной работы без уплаты выкупа. Во многом благодаря резервному копированию.

Также в Arete назвали ТОП-5 вымогательских группировок по количеству и качеству атак, далее поговорим о них.

LockBit — 18,7% наблюдаемых случаев

Хакеры LockBit удерживают первенство в сфере кибервымогательства уже не первый год, во многом из-за постоянного совершенствования своих собственных программных инструментов для шифрования данных, а также крупной сети партнёров-аффилиатов.

Группировка обычно использует технику двойного, а иногда и тройного вымогательства, запуская DDoS-атаки на сеть жертвы. Разумеется, сайты утечек в даркнете также используются в качестве дополнительного рычага давления.

Кроме того, участники LockBit часто прибегают к услугам брокеров начального доступа (IAB), чтобы ускорить проведение атак и поразить как можно большее число компаний.

ALPHV / Blackcat — 18,7% наблюдаемых случаев

Данная группировка возникла в конце 2021 года и нацелена на организации из различных секторов и регионов. Хакеры Blackcat также самостоятельно разрабатывают и поддерживают свой вредоносный софт, демонстрируя постоянные инновации в области вариативности полезных нагрузок и уклонения от обнаружения.

ALPHV / Blackcat использует различные точки входа для заражения сети жертвы, включая фишинговые электронные письма, скомпрометированные учётные данные и атаки методом перебора по протоколу удалённого рабочего стола (RDP).

Хакеры Blackcat нацелены как на машины под управлением Windows и Linux, так и на устройства NAS, которые часто используются для хранения резервных копий и конфиденциальных данных.

Black Basta — 12,9% наблюдаемых случаев

Эта киберпреступная организация возникла в конце 2021 года. Она предлагает сторонним хакерам вымогательский софт собственной разработки по модели RaaS, а значит любой желающий может использовать инфраструктуру Black Basta для запуска собственных атак. Тактика двойного вымогательства довольно часто используется операторами данного софта.

Доставка вредоноса осуществляется в основном через рассылку фишинговых электронных писем с вредоносными вложениями или ссылками.

Royal – 12,9% наблюдаемых случаев

В кругу исследователей считается, что вымогатели Royal, активные с сентября 2021 года, действуют как закрытая группа, а не как поставщик RaaS. Прежде чем разработать свой собственный шифровальщик, Royal использовала готовые варианты.

У группы нет каких-либо явных предпочтений по сектору или размеру атакуемой организации. Эти хакеры без колебаний шифруют данные любых организаций ( и даже целых городов ), удаляют учётные данные, распределяются по всему домену системы и шифруют конечные устройства.

Набор инструментов группы состоит из фишинговых писем с вредоносными вложениями или ссылками, украденных паролей, хакерских инструментов для доступа к сетям жертв, вредоносной рекламы и т.п. Группа также часто использует инструмент Cobalt Strike для поддержания своего постоянства в системе жертв.

Akira – 12,26% наблюдаемых случаев

Это относительно новая банда, первая вымогательская атака которой произошла в начале апреля 2023 года. Однако многие эксперты уверены, что группировка образована выходцами из знаменитой Conti.

Группа быстро накапливала жертв в течение первой половины 2023 года. Нацеливается Akira в основном на образовательный сектор, сферу профессиональных услуг, розничную торговлю, гостиничный бизнес, здравоохранение и производственные организации, в первую очередь в Канаде и США.

Группировка отличается своей гибкостью в ведении переговоров, обычно предлагая своим жертвам сразу несколько вариантов урегулирования вопроса. А сайт утечки группировке выполнен в интересной ретро-стилистике .

Дешифратор Akira не отличается высокой надёжностью, исследователи из Avast в конце июня даже выпустили дешифратор . Однако группа определённо находится только в начале своего пути, рано или поздно она доработает своё программное обеспечение.

Что в сухом остатке?

Какая бы хакерская группировка не стояла во главе вымогательской отрасли, само по себе вымогательство продолжает оставаться одной из наиболее опасных и прибыльных форм киберпреступности.

Несмотря на совершенствование защитных методов и возможностей восстановления данных, ущерб от подобных атак по-прежнему колоссален. Чтобы эффективно противостоять подобным угрозам, организации должны внедрять комплексный подход к обеспечению кибербезопасности, включающий регулярное резервное копирование, сегментацию сети, обучение персонала, использование современных средств защиты и мониторинга.

Только так можно минимизировать риски и уберечь бизнес от разорительных последствий атак вымогателей.

Американские власти сообщили, что на этой неделе главный советник Silk Road, известный в сети под ником Variety Jones (настоящее имя — Роджер Томас Кларк), был приговорен к 20 годам лишения свободы. Сообщается, что именно 61-летний Роджер Томас Кларк убеждал создателя Silk Road, Росса Ульбрихта, нанять наемного убийцу для защиты своей наркоимперии.

Знаменитая торговая площадка Silk Road была закрыта 10 лет назад, в 2013 году. Тогда же ФБР арестовало ее администратора и создателя Росса Ульбрихта, которого позже приговорили к пожизненному заключению. Спустя два года после этого, в 2015 году в Таиланде был арестован Роджер Томас Кларк (Roger Thomas Clark), которого следствие описывало как наставника, партнера и едва ли не учителя Ульбрихта. Ему предъявлены обвинения в сговоре с целью незаконного оборота наркотиков и отмывания денег, а в 2018 году его экстрадировали в США.

Считается, что именно Роджер Томас Кларк, также известный под псевдонимами Variety Jones, Cimon и Plural of Mongoose, консультировал Ульбрихта по всем вопросам, связанным с работой Silk Road. Власти убеждены, что именно Кларк и его советы помогли развить торговую площадку до уровня криминальной империи.

Прокуратура США ссылалась на личный дневник Ульбрихта, в котором Кларк описывался как «настоящий наставник», который консультировал его по вопросам уязвимостей в системе безопасности сайта и объяснял, как стимулировать продажи наркотиков.

Власти уверены, что Кларк играл решающую роль, долгое время помогая Ульбрихту и Silk Road уклоняться от расследований правоохранительных органов. Также известно, что Кларк призвал Ульбрихта заказать убийство бывшего сотрудника Silk Road, обвиняемого в краже биткоинов на сумму более 250 000 долларов. Хотя убийство так и не было совершено, прокуратура утверждает, что Ульбрихт заплатил киллеру 80 000 долларов.

Теперь Роджер Томас Кларк, был приговорен к 20 годам заключения за «сговор с целью распространения большого количества наркотиков». Еще в 2020 году Кларк признал себя виновным в сговоре с целью распространения наркотиков, однако даже после этого суд отклонил его просьбу отбыть в тюрьме не более семи с половиной лет. Теперь Variety Jones, вероятно, проведет в тюрьме весь остаток жизни.

«Роджер Томас Кларк был центральной фигурой, помогавшей руководить Silk Road и пропагандировавшей насилие (вплоть до убийств) ради защиты этой цифровой наркоимперии. Сегодняшний приговор — еще одно напоминание о том, что криминальные рынки, такие как Silk Road, — это прямая дорога в тюрьму», — заявил на этой неделе прокурор США Дамиан Уильямс (Damian Williams).

Источник:https://xakep.ru/2023/07/12/variety-jones-sentenced/

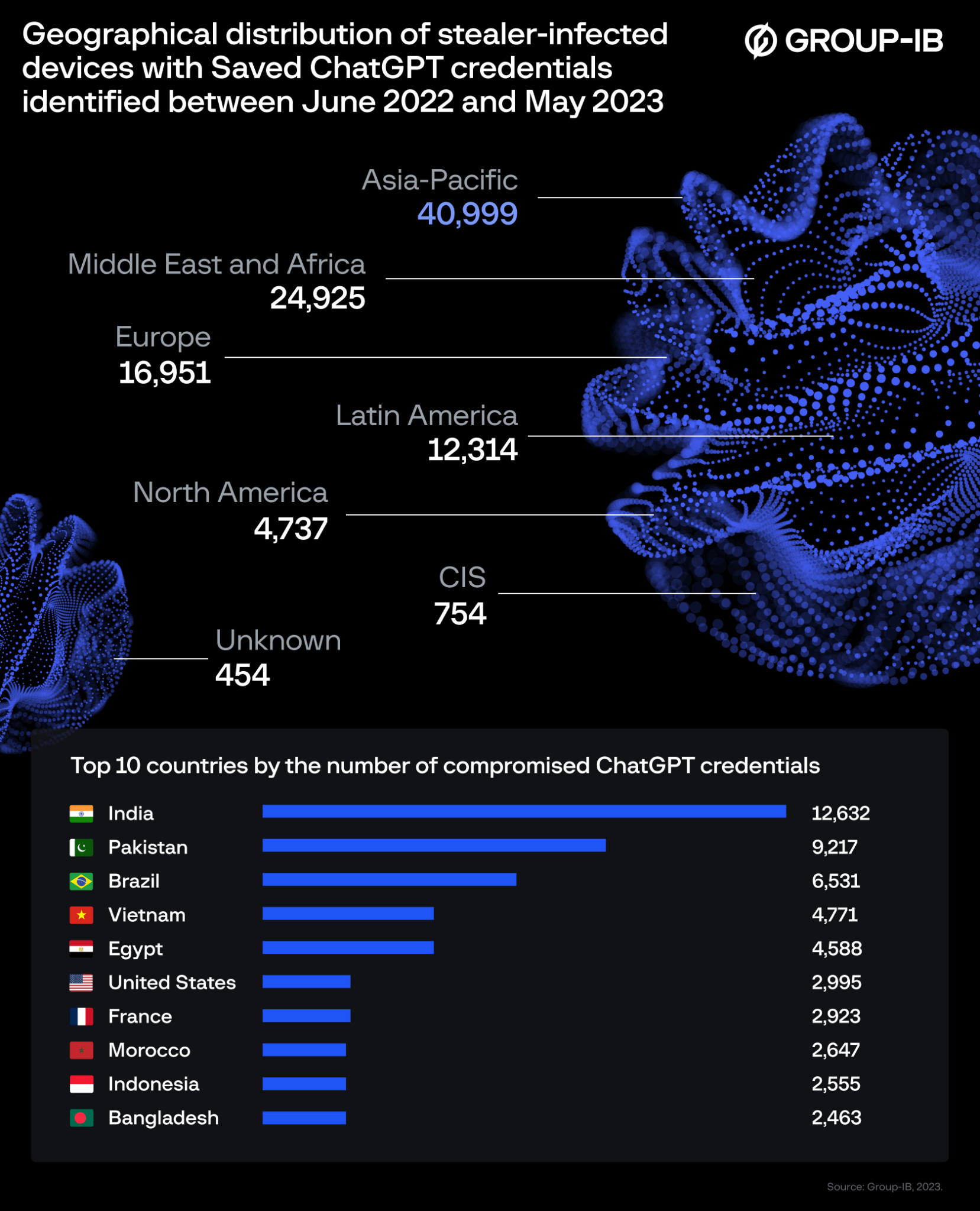

По информации аналитиков Group-IB, за последний год более 101 000 учетных записей пользователей ChatGPT были украдены инфостилерами. В одном только мае 2023 года злоумышленники опубликовали в даркнете около 26 800 учетных данных.

Исследователи пишут, что обнаружили на различных андеграундных сайтах более 100 000 логов, содержащих учетные данных от аккаунтов ChatGPT, причем пик их публикаций был зафиксирован в вышеупомянутом мае 2023 года.

В общей сложности за период с июня 2022 года по май 2023 года в Азиатско-Тихоокеанском регионе было скомпрометировано почти 41 000 учетных записей, в Европе — почти 17 000, а Северная Америка заняла пятое место с 4700 взломанными аккаунтами.

Среди других стран, где было скомпрометировано немало учетных записей ChatGPT: Пакистан, Бразилия, Вьетнам, Египет, США, Франция, Марокко, Индонезия и Бангладеш.

«Многие предприятия интегрируют ChatGPT в свою операционную деятельность, — рассказывает специалист Group-IB Дмитрий Шестаков. — Сотрудники ведут конфиденциальную переписку или используют бота для оптимизации проприетарного кода. Учитывая, что в стандартной конфигурации ChatGPT сохраняет все прошлые беседы, это может непреднамеренно предоставить злоумышленникам доступ к ценной информации, если они завладеют учетными данными».

По информации компании, количество логов, содержащих учетные данные от ChatGPT, неуклонно растет. При этом почти 80% всех логов поступает от стилера Raccoon, за которым следуют Vidar (13%) и Redline (7%).

Эксперты подчеркивают, что все больше и больше людей используют чат-бота для оптимизации своей работы, будь то разработка ПО или деловое общение. Соответственно и спрос на учетные данные ChatGPT тоже неуклонно растет.

Источник:https://www.cnews.ru/news/top/2023-06-21_vlasti_spisali_vse_dengi

Депутат ГД Горелкин обсуждает с юристами признание использования даркнета в РФ незаконным

Депутат Госдумы Антон Горелкин предложил признать использование даркнета в России незаконным и обсуждает этот вопрос с юристами. Об этом он сообщил в своем Telegram-канале.

«Я обсуждаю с юристами, как один из вариантов, признать использование даркнета незаконной деятельностью», — заявил парламентарий.

Горелкин назвал даркнет «прибежищем анонимных негодяев», в котором нечего делать законопослушным гражданам.

Ранее эксперт центра аналитики внешних цифровых рисков Solar AURA компании «РТК-Солар» Анастасия Климова предупредила россиян, что на фоне весеннего призыва в армию интернет-мошенники придумали новые схемы обмана пользователей.

Google разворачивает в Gmail средства мониторинга данных, утекших в даркнет. Пока это коснется только жителей США.

Если даркнет слишком долго вглядывается в тебя...

Google распространил свой сервис мониторинга даркнета на пользователей Gmail в США. Информацию об этом огласили на конференции Google I/O в Калифорнии.

Сервис автоматически отслеживает появление новых утечек данных на киберкриминальных сайтах и форумах и генерирует отчеты для пользователей. Если в утечках встречаются данные, соотносимые с каким-то конкретным пользователем сервисов Google, он получит информацию о том, какие шаги можно предпринять, чтобы защититься. В некоторых случаях пользователям настоятельно рекомендуется проинформировать власти, например в случае утечки номера полиса социального страхования — ключевого персонального идентификатора в США.

Сервис был представлен в марте 2023 г. и изначально был доступен только подписчикам Google One.

Теперь доступ постепенно открывается пользователям Gmail, пока, правда, только в одной стране. Процесс займет несколько недель. В дальнейшем Google обещает распространить сервис на «отдельные» международные рынки (по-видимому, в России он будет доступен еще не скоро).

Пользователям Gmail будут также приходить рекомендации проверить, не попали ли их адреса в массивы утечек.

В другом продукте Google — браузере Chrome, который на данный момент держит первое место по популярности в мире, уже довольно давно присутствует функция уведомлений об утекших и раскрытых паролях. Теперь эта информация будет дополняться и другими данными.

«Отслеживание даркнета действительно повышает шансы на более эффективное реагирование на новые угрозы и утечки данных, — говорит Анастасия Мельникова, директор по информационной безопасности компании SEQ. — На самом деле, чем большему количеству людей доступна эта информация, тем выше их защищенность, хотя бы в теории. В конечном счете все упирается в то, насколько сами конечные пользователи готовы защищать себя и свои данные».

Прочие меры

На конференции Google I/O была объявлена еще одна функция безопасности: API-интерфейс SafeBrowsing (защищенный режим браузера). Новый API значительно увеличит производительность средств выявления скомпрометированных веб-сайтов, блокировки кибератак и фишинга. Ожидается, что эффективность антифишинговых инструментов Chrome вырастет на четверть.

В GoogleDrive улучшится защита от спама, в т. ч. благодаря новым средствам просмотра, которые упростят определение нежелательных файлов.

Наконец, в следующей, четырнадцатой версии мобильной ОС GoogleAndroid обещана полная прозрачность использования пользовательских данных приложениями. Теперь приложения должны будут запрашивать явное разрешение пользователя на передачу данных третьим сторонам в рекламных целях, плюс, для каждого приложения будет задана возможность запретить ему делиться с кем-либо текущим геоположением устройства.

Источник:https://www.cnews.ru/news/top/2023-05-12_google_budet_chitat_pisma_v

Совместными усилиями государств с трёх разных континентов удалось совершить около 300 арестов и изъять почти тонну запрещённых веществ.

Вчера Министерство юстиции США (DOJ) объявило , что почти 300 человек были арестованы в ходе рекордной международной операции по борьбе с запрещёнными веществами, направленной против торговцев фентанилом и опиоидами в даркнете.

Правоохранительные органы произвели 288 арестов и изъяли 117 единиц незаконного огнестрельного оружия, 850 килограммов запрещённых веществ, в том числе 54 килограмма чистого фентанила и прочих веществ с его добавлением. Также было изъято 53,4 миллиона долларов наличными и цифровыми валютами. По словам официальных лиц Министерства юстиции, количество арестов и конфискаций превысило количество любых предыдущих подобных операций.

Министерство юстиции заявило, что операция под названием «SpecTor» проводилась в Соединенных Штатах, Европе и Южной Америке. И только на территории США власти произвели 153 ареста, конфисковали 104 незаконные единицы оружия и изъяли более 200 тысяч таблеток, в том числе содержащих фентанил.

«Операция SpecTor была скоординированной международной правоохранительной операцией, охватывающей три континента и направленной на пресечение незаконного оборота наркотиков в даркнете. Она знаменует собой наибольшее количество изъятых средств и самое большое число арестов, если сравнивать с любой другой скоординированной международной операцией, ранее проводимой Министерством юстиции против торговцев наркотиками в даркнете», — заявил генеральный прокурор Меррик Гарланд.

«Наше послание преступникам в даркнете таково: вы можете попытаться спрятаться в самых дальних уголках интернета, но Министерство юстиции найдет вас и привлечет к ответственности за ваши преступления», — добавил Гарланд.

Операция была направлена против лиц, которые подозревались в продаже запрещённых веществ через Интернет. А в большинстве случаев оборот запрещённых веществ в даркнете происходит при помощи криптовалюты, поэтому такие операции отследить сложнее.

«Даркнет — это не просто рынок незаконных и опасных наркотиков. Это также универсальный магазин практически всех видов криминальных продуктов или услуг, которые существуют — от украденных учётных данных в Интернете до материалов о сексуальном насилии над детьми, поддельных паспортов, инструментов для компьютерных взломов и т.д.», — заявил Пол Эббейт, заместитель директора ФБР.

На вопрос, видит ли Министерство юстиции сокращение торговли наркотиками в Интернете, Гарланд ответил репортёрам, что любое нарушение преступной деятельности после крупных действий правоохранительных органов имеет временный эффект, поскольку преступники рано или поздно всё равно реорганизуются. Однако отрицать беспрецедентную пользу таких операций бессмысленно, и с каждым подобным успехом мир становится всё ближе к истреблению подпольной торговле запрещёнными товарами.

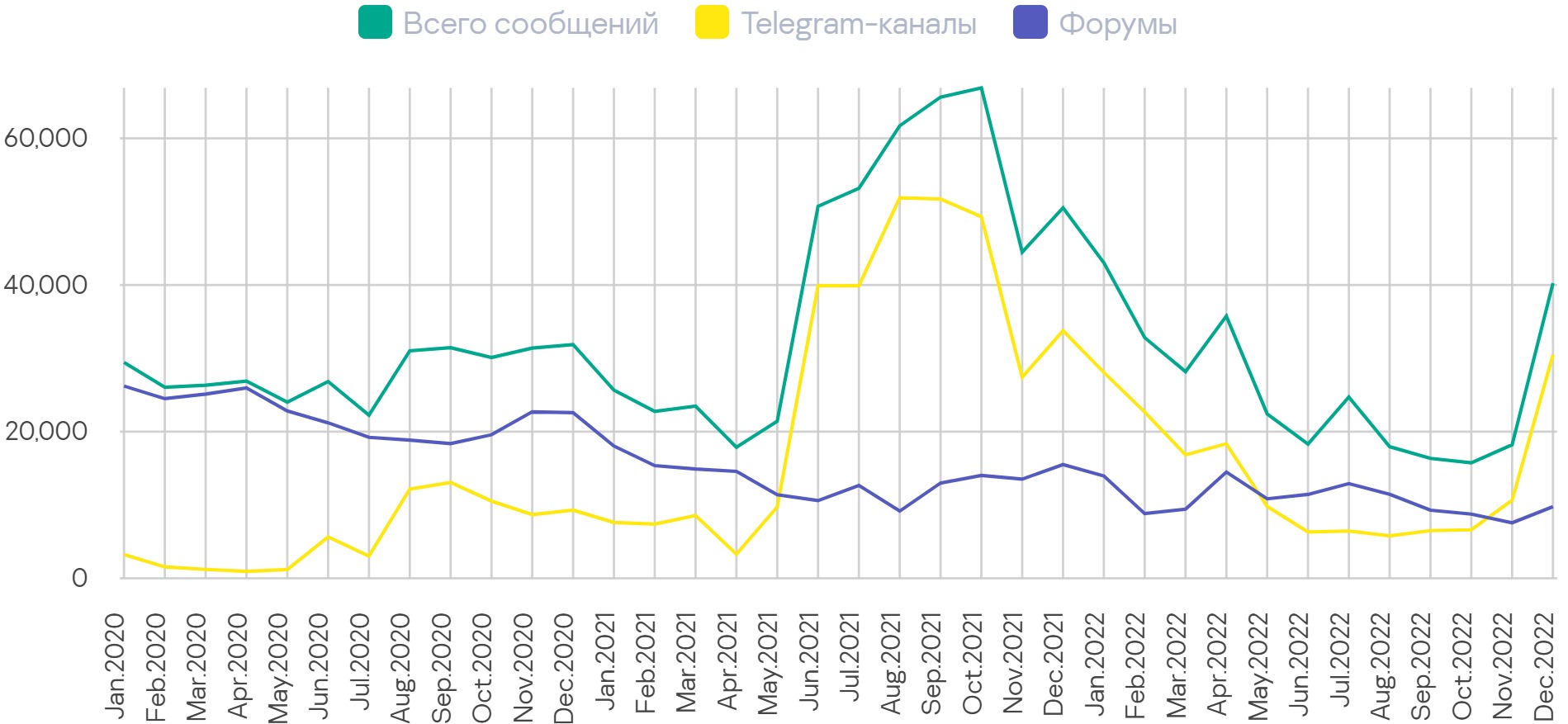

Специалисты Kaspersky Digital Footprint Intelligence изучили публикации в даркнете, связанные со сделками с участием гарантов за период с января 2020 года по декабрь 2022 года. Изучению подверглись как сообщения на международных хак-форумах и сайтах, так и информация в общедоступных Telegram-каналах, используемых злоумышленниками (в общей сложности 226 форумов и 489 каналов).

Эксперты пишут, что к концу прошлого года торговля в даркнете начала восстанавливаться после резкого падения. В течение второго полугодия 2022 года количество сделок с участием гарантов выросло в два раза (с 19 500 в июне до 40 000 в декабре).

Гаранты называют незаинтересованных посредников, к услугам которых злоумышленники прибегают для уменьшения рисков мошенничества при заключении сделок. Эту роль может взять на себя специальный сервис, организованный и поддерживаемый теневой площадкой, или незаинтересованная в результатах сделки третья сторона.

Отмечается, что некоторые сайты в даркнете развивают собственные автоматические гарант-системы для ускорения и упрощения относительно стандартных сделок. Для дорогих или нестандартных случаев при этом все равно привлекают живого посредника. Автоматические гаранты работают по той же схеме, что и «живой» гарант, но при этом они существенно быстрее, если сделка стандартная, а стороны соблюдают все условия и договоренности.

В среде англоязычных злоумышленников для обозначения гаранта чаще используется термин «эскроу» (escrow) — эскроу-сервис или эскроу-агент. Оплата услуг гаранта обычно составляет от 3% до 15% от стоимости сделки.

По данным аналитиков, использование гарантов упоминается в более чем миллионе изученных сообщений. Из них почти 313 000 было опубликовано в 2022 году. Около половины сообщений за 2022 год (150 000) было размещено на неназванной площадке, специализирующейся на обналичивании денег и связанных с этой активностью услуг.

Как уже было сказано выше, на протяжении большей части 2022 года в даркнете наблюдался спад активности, в том числе связанной с гарантами. Эксперты полагают, что это произошло вследствие обострения геополитической обстановки: многие злоумышленники временно или совсем прекратили нелегальную деятельность и переехали.

В конце 2022 года снова начался рост числа упоминаний гарантов, в первую очередь в теневых Telegram-каналах, и в итоге связанная с этим активность вернулась к показателям начала года.

По словам исследователей кибербезопасности ИБ-компании NordVPN, все больше киберпреступников ищут способы использовать ChatGPT в своей деятельности.

Количество новых сообщений на форумах даркнета о ChatGPT выросло со 120 в январе до 870 в феврале — рост на 625%. Количество новых тем форумов о ChatGPT выросло на 145% — с 37 до 91 за месяц — поскольку использование бота стало самой горячей темой даркнета.

Среди самых популярных тем на форумах:

- как заставить ChatGPT создавать вредоносное ПО;

- как взломать ChatGPT;

- как его использовать для проведения кибератак.

Кроме того, по словам экспертов ИБ-компании Norton, способность чат-бота составлять тексты, неотличимые от «человеческого» написания, потенциально может привести к фишинговым атакам. На форумах злоумышленники ищут способы заставить ChatGPT проводить такие атаки, преодолевая контентные ограничения чат-бота.

Примечательно, что хакеры уже разработали способ обойти ограничения ChatGPT с помощью API-версии чат-бота и используют его для продажи услуг другим киберпреступникам, чтобы те смогли создавать вредоносные программы и фишинговые электронные письма.

Эксперты NordVPN выразили свою обеспокоенность в связи с тем, что за последний месяц обсуждения в даркнете превратились из простых «обманок» и обходных путей, призванных побудить ChatGPT делать что-то смешное или неожиданное, в получение полного контроля над инструментом и превращение его в оружие.

ИБ-эксперты заметили, что в даркнете увеличилось число предложений по продаже аккаунтов на криптобиржах. Такие учетные записи недороги и часто используются преступниками для отмывания средств. Однако нынешний рост, по словам экспертов, связан с ограничениями, введенными биржами против россиян.

Со ссылкой на специалиста группы анализа угроз Positive Technologies Николя Чурсина, «Коммерсант» сообщает, что количество таких предложений в даркнете выросло в два раза по сравнению с началом 2022 года. Так, по информации аналитиков Kaspersky Digital Footprint Intelligence, количество новых объявлений о продаже готовых и верифицированных кошельков на различных криптовалютных биржах в декабре прошлого года достигало 400.

Чурсин рассказал журналистам, что в среднем стоимость учетных данных от таких аккаунтов составляет 50 долларов США.

«За учетные данные с QR-кодом для двухфакторной аутентификации, полным пакетом документов, на которые был зарегистрирован аккаунт, почтой и cookie, покупатель заплатит в среднем 300 долларов»,— уточнил он.

В сущности, цена зависит от ряда факторов, включая: страну регистрации, дату регистрации (чем старше аккаунт, тем выше цена) и историю активности.

Директор по развитию специальных сервисов «РТК-Солар» Игорь Сергиенко считает, что спрос во многом обусловлен тем, что в последние месяцы многие биржи блокируют российские аккаунты или не дают вывести деньги на карты российских банков. Но не стоит забывать о том, что помимо россиян, которые столкнулись с блокировками и вынуждены покупать аккаунты для повседневной работы, также такие учетные записи пользуются спросом и у преступников. Сооснователь BerezkaDAO и Weezi Роман Кауфман отмечает, что ввиду роста объема взломов бирж, протоколов и мостов централизованные биржи являются «отличным средством для отмывания любых грязных активов».

При этом юристы говорят, что сам факт покупки чужого аккаунта «не формирует состава нарушения или преступления», поскольку тот не является имуществом, в отличие от криптовалюты.

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Michael Sterko

Ответить в теме на форуме (Уборка офиса после пожара) / 1.00 баллы

-

Alisa Sanina

Ответить в теме на форуме (Уборка офиса после пожара) / 1.00 баллы

-

Игорь Полищук

Начать тему на форуме (Уборка офиса после пожара) / 2.00 баллы

-

Георгий Кондрашев

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Yaier

Ответить в теме на форуме (Пластиковый бак на авто) / 1.00 баллы

-

Yaier

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Akano

Ответить в теме на форуме (Букмекерская контора) / 1.00 баллы

-

Akano

Ответить в теме на форуме (Ремонт в новостройке) / 1.00 баллы

-

Akano

Ответить в теме на форуме (Выставка современных технологий) / 1.00 баллы

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис  PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении

PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении  Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения

Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения  Google против фишинга: компания меняет правила отправки писем

Google против фишинга: компания меняет правила отправки писем

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

За оценку статьи в ленте (лайк или дизлайк)

За оценку статьи в ленте (лайк или дизлайк)  Ответить в теме на форуме

Ответить в теме на форуме  Новый пользователь

Новый пользователь

Подробнее...