Ежегодные потери от киберпреступлений составляют десятки миллиардов долларов. Сегодня хакерам-новичкам весьма просто отхватить кусок от этого лакомого пирога. Для этого достаточно купить немного биткоинов, поставить бесплатное ПО и полностью забыть об этических нормах.

Свежие исследования ценообразования на рынке даркнета показывают, что мощные вредоносные программы, готовые фишинговые страницы, взломщики паролей для популярных брендов и невероятный набор других инструментов для кибератак можно приобрести всего за несколько долларов. Зловредные программы и инструменты легко купить анонимно, но знают ли новоявленные хакеры, как ими пользоваться и не попадаться? Увы, знают. В прошлом такие знания требовали многолетнего опыта и признания со стороны киберсообщества. Теперь они доступны в виде серии пошаговых руководств за незначительную плату.

Анализ

Недавно команда исследователей изучила тысячи объявлений на пяти крупнейших черных рынках даркнета (Dream, Point, Wall Street Market, Berlusconi Market и Empire) и составила индекс цен Dark Web Market Price Index. Полученные результаты показывают, что в последние годы теневая экономика стала значительно доступнее, а существовавшие раньше барьеры для входа исчезли. Зашифрованные сайты, доступ к которым можно получить с помощью браузера Tor, позволяют анонимно продавать инструменты для взлома и другие товары — например, наркотики, украденную информацию и оружие.

Результаты

Вредоносное ПО Одними из самых опасных продуктов оказались трояны удаленного доступа (RAT). Их можно было купить в среднем за $9,74. Эта разновидность вредоносных программ позволяет хакерам дистанционно управлять компьютерами жертв. Они могут регистрировать все нажатия клавиш, открывать защищенные файлы, воровать данные пользователей и даже наблюдать за ними с помощью веб-камер. Например, в даркнете доступен известный троян Blackshades, заразивший более полумиллиона устройств (его создатель отбывает наказание в тюрьме). Он также позволяет объединять компьютеры в сети ботов. Кроме того, авторы обнаружили RAT для ОС Android. Некоторые из вредоносных программ были написаны на Python и Visual Basic.

Фишинг

Фишинг остается одной из самых распространенных атак в киберпространстве, поэтому неудивительно, что предприимчивые хакеры продают готовые страницы-подделки популярных брендов и сайтов. Предложения варьируются от Apple и Netflix до Walmart, Dunkin' Donuts, Minecraft и League of Legends. Средняя стоимость фишинговых страниц составляет $2 — за исключением Apple. Поддельный сайт известного производителя смартфонов обойдется покупателю в $5. Такое распределение цен показывает, насколько высоко ценится информация пользователей Apple в сообществе киберпреступников. Руководство по фишингу обойдется новичку всего в $2,49.

Взлом паролей

Теперь новичкам даже не приходится настраивать программы для взлома паролей, чтобы атаковать целевой сайт. Готовые файлы конфигурации к бесчисленному списку сайтов можно купить всего за $2. Все, что нужно хакеру для атаки — программа вроде SNIPR или Sentry MBA и несколько таких файлов. К примеру, в даркнете авторы обнаружили огромный список учетных записей от сайта Spotify, добытый с помощью этих инструментов.

Сверхдешевый взлом

Среди других копеечных инструментов для взлома оказались кейлогеры (клавиатурные шпионы, $2,07), ПО для взлома Wi-Fi ($3), Bluetooth ($3,48) и вредоносные программы для воровства биткоинов из кошельков ($6,07). Авторы исследования отмечают тревожную тенденцию по переходу на модель полного обслуживания в теневой экономике. Конкуренция велика, и некоторые из инструментов доступны в обычной Сети. Их разработчики обещают клиентам полную поддержку, пожизненную гарантию и бесплатные руководства. В некоторых случаях предлагаются скидки на следующие покупки.

Комплексные решения

Новоявленные мошенники, готовые потратить чуть больше, могут заняться подделкой официальных документов, купив их шаблоны в среднем за $14. Photoshop-файлы идут вместе с подробными руководствами по изготовлению максимально убедительных фальшивок. Покупателю остается ввести личные данные. Доступны шаблоны всевозможных официальных документов, начиная от паспортов/водительских прав и заканчивая счетами за коммунальные услуги и квитанциями. Вместе с личными данными обычных людей, купленными в даркнете, этого достаточно, чтобы оформить заявку на кредит/кредитную карту. По сути черные рынки даркнета предлагают комплексное решение для любого, кто стремится узнать, как совершить кражу личных данных и использовать их для последующих афер в сети, попутно обеспечивая злоумышленников всеми необходимыми для этого инструментами.

Например, можно получить доступ к анонимным почтовым ящикам, чтобы совершать покупки в онлайн-магазинах для последующей перепродажи или возврата. Услуга обойдется хакеру в $150, однако это небольшая плата за безопасность и анонимность. Кроме того в даркнете имеется широкий выбор руководств, подробно рассказывающих о скрытом использовании почтовой системы (их средняя стоимость составляет $3,35).

Что с этим делать?

Что все это означает? Прежде всего, невозможно вернуть выпущенного джина в бутылку. На смену одному закрывшемуся черному рынку приходят два новых. Только в США в 2017 году хакеры в общей сложности похитили 16,8 млрд долларов.

Соблазн урвать кусок от этой суммы слишком велик, и со временем он будет только расти. Как потребители, мы должны начать серьезно относиться к защите своих персональных данных. В этом помогут надежные пароли, двухфакторная аутентификация, минимальное использование платежной информации в Сети, сервисы по защите конфиденциальности и т. п.

Мы должны помнить о приоритете безопасности и переходить на другие решения, если надежность существующих сомнительна. Разработчики должны ставить безопасность выше удобства и заставлять пользователей соблюдать высокие стандарты защиты, нравится ли им это или нет. Безопасность должна стать неоспоримым преимуществом и коммерческим аргументом. Если эта идеалистическая цель кажется недостаточно убедительной, вспомните о GDPR.

Это генеральный регламент о защите персональных данных, разработанный ЕС. За невыполнение закона и недостаточную интеграцию защиты данных «по дизайну и умолчанию» в сервисы и продукты компаниям грозит штраф в 10 млн евро или 2% от общего оборота. Кибербезопасность и цифровая конфиденциальность должны с самого начала быть приоритетом при разработке новых продуктов и услуг. Если мы сумеем закрепить эти ценности в массовой культуре, то все дешевые инструменты в даркнете станут бесполезными в руках подавляющего большинства хакеров.

Источник: https://ru.ihodl.com/analytics/2019-05-30/kak-darknet-dal-vozmozhnost-lyubomu-stat-hakerom/

Злоумышленники получили доступ к базе данных хостинг-площадки и удалили все учетные записи.

Неизвестные получили доступ к базам данных хостинг-провайдера Daniel's Hosting и удалили аккаунты, в том числе корневую учетную запись администратора на сервере. В результате все 6,5 тыс. сайтов, размещавшихся на хостинг-платформе, оказались удалены. Daniel's Hosting занял место крупнейшего хостинг-провайдера после взлома сервиса Freedom Hosting II активистами Anonymous в феврале 2017 года.

По словам оператора Daniel's Hosting Даниэля Винзена (Daniel Winzen), инцидент произошел в четверг, 15 ноября. На данный момент сервис отключен. Сейчас разработчик пытается найти лазейку, которой воспользовались злоумышленники для взлома базы данных. Ему уже удалось обнаружить одну возможную проблему – уязвимость в PHP, информация о которой была обнародована за день до взлома. Однако Винзен уверен, что атакующие скомпрометировали сервис иным способом. По его словам, злоумышленникам удалось получить только права администратора для базы данных, но не полный доступ к системе (некоторые аккаунты, не имеющие отношения к хостингу, удалены не были).

В настоящее время разработчик продолжает проводить анализ произошедшего. Работа сервиса, как полагает Винзен, будет восстановлена в декабре текущего года. Задачу злоумышленникам мог облегчить и тот факт, что исходный код проекта Daniel's Hosting опубликован на GitHub, предоставляя возможность получить широкое представление о внутренней структуре сервиса.

Для сохранения анонимности администраторы должны настроить серверы на прослушивание только localhost (127.0.0.1).

Исследователь безопасности компании RiskIQ Йонатан Клийнсма ( Yonathan Klijnsma ) обнаружил способ быстрого выявления публичных IP-адресов некорректно сконфигурированных серверов даркнета.

Главной причиной создания доступного только через Tor сайта в даркнете является желание его владельца скрыть свою личность. Однако для сохранения анонимности администратор должен настроить сервер на прослушивание только localhost (127.0.0.1), а не доступного через интернет публичного IP-адреса.

Тем не менее, Клийнсма обнаружил в сети Tor множество сайтов, использующих SSL, и скрытых сервисов с ненадлежащей конфигурацией, доступных через интернет. Поскольку RiskIQ «прочесывает» Сеть и находит соответствия между любым SSL-сертификатом и IP-адресом, исследователю не составило труда обнаружить некорректно сконфигурированные скрытые сервисы Tor с соответствующими публичными IP-адресами.

Как пояснил Клийнсма, проблема заключается в том, что администраторы сайтов настроили свои локальные серверы Apache или Nginx на прослушивание любых (* или 0.0.0.0) IP-адресов. Безусловно, подключение через Tor будет установлено, но оно также будет установлено и через внешний интернет, в особенности, если не используются межсетевые экраны.

«Эти серверы должны быть настроены на прослушивание только 127.0.0.1», – сообщил исследователь порталу Bleeping Comuter.

Когда операторы сайтов используют SSL-сертификаты, они связывают домен .onion с сертификатом. Если сервер настроен неправильно и слушает публичные IP-адреса, то и сертификат, содержащий домен .onion, также будет использоваться для этих адресов.

"Наемный убийца" фраза устрашающая, но во многом благодаря даркнету, довольна распространенная. Многие не без повода считают, что темная паутина сделала незаконную деятельность (наркотики, оружие, детское порно), намного безопаснее для преступников.

По данным прокуратуры округа Дюпаж (Иллинойс США), женщина по средствам даркнет рынка, пыталась нанять киллера для убийства жены парня, с которым у нее был роман. 31-летней Тине Джонс предъявили обвинение в попытке организовать убийство.

Согласно сообщениям, полиция округа Дюпаж начало расследование по данному делу 12 апреля текущего года, после того, как полиция получила наводку от крупного новостного издания о женщине, которая ищет киллера. По результатам расследования выяснилось, что Тина Джонс еще в начале 2018 года заплатила 10 тысяч долларов США в биткоинах на одном из рынков даркнета, за убийство жены своего любовника.

Женщина может выйти под залог в 250 тысяч долларов США, установленный судьей Джорджем Бакалисом. Судья отметил, что если она оплатит хотя бы 10% от суммы залога, то выйдет на свободу. Однако полиция будет следить, чтобы она не контактировала с жертвой и членами ее семьи.

Согласно материалам дела, Тина Джонс была медсестрой в медицинском центре университета Лойола, г. Мэйвуд, шт. Иллинойс. Она имела романтические отношения с мужем жертвы, который работал там же анестезиологом.

Тина Джонс предстанет перед судом 15 мая 2018 года.

Источник: http://ruonion.com/news/devushka-arestovana-za-popytku-organizovat-ubijstvo-cherez-darknet/

Мы знаем, что .onion — псевдо-домен верхнего уровня, созданный для обеспечения доступа к анонимным или псевдо-анонимным адресам сети Tor. Доменные имена в зоне .onion генерируются на основе открытого ключа сервера и состоят из 16 цифр или букв латинского алфавита. Но, возможно создание произвольного имени при помощи стороннего программного обеспечения.

Onionhash

Приблизительно в 2006 году, человек под ником Cowboy Bebop создал скрипт onionhash-0.0.1. Впоследствии были выпущены еще две версии (onionhash-0.0.2 и onionhash-0.0.3). В коде скрипта были ошибки и он не получил большого распространения. Но исходные коды до сих пор доступны.

- https://github.com/katmagic/Shallot/archive/onionhash-0.0.1.zip

- https://github.com/katmagic/Shallot/archive/onionhash-0.0.1.tar.gz

- https://github.com/katmagic/Shallot/archive/onionhash-0.0.2.zip

- https://github.com/katmagic/Shallot/archive/onionhash-0.0.2.tar.gz

Shallot

В январе 2007 года некто Orum начал работу над программой shallot. Версия 0.0.1 была основана на коде onionhash, но поддерживала больше операционных систем и была добавлена мультипоточность. Последующие версии работали с феноменальной для того времени скоростью, но это привело к возникновению нескольких ошибок. Одна из них привела к тому, что ключи получались длиной в 17 символов вместо 16.

Пять лет спустя, житель OnionLand, katmagic, исправил ошибку с 17-ми символами. Благодаря этому shallot стал основным, на тот момент, приложением для генерации длинных onion-адресов.

- https://github.com/katmagic/Shallot/archive/shallot-0.0.1.zip

- https://github.com/katmagic/Shallot/archive/shallot-0.0.1.tar.gz

- https://github.com/katmagic/Shallot/archive/shallot-0.0.2.zip

- https://github.com/katmagic/Shallot/archive/shallot-0.0.2.tar.gz

- https://github.com/katmagic/Shallot/archive/shallot-0.0.3.zip

- https://github.com/katmagic/Shallot/archive/shallot-0.0.3.tar.gz

- https://github.com/katmagic/Shallot/archive/master.zip

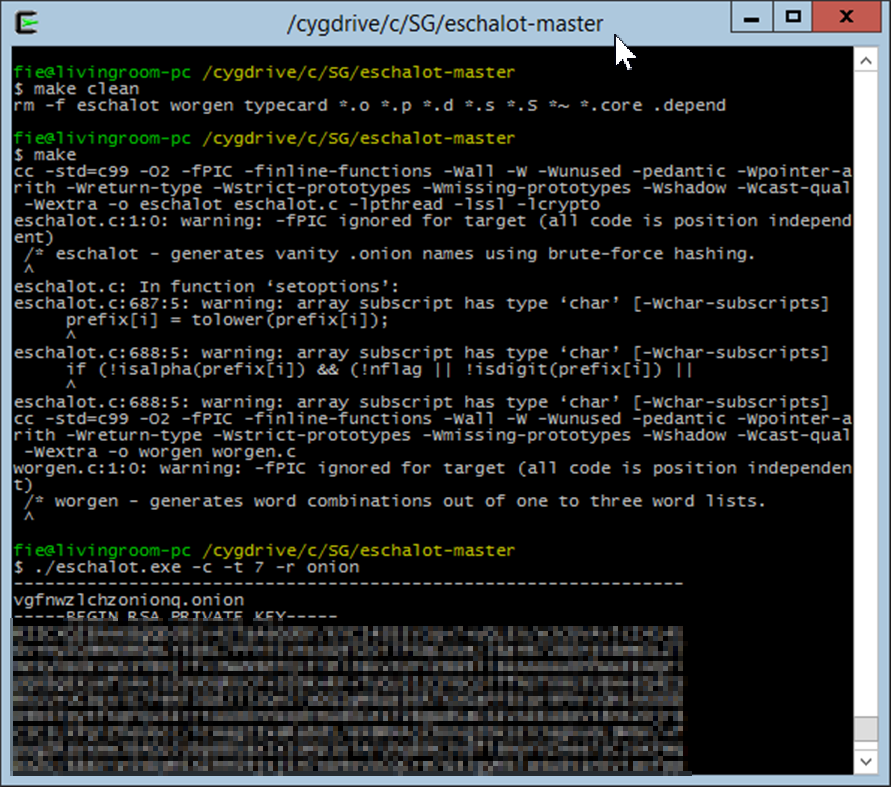

Eschalot

Это модификация Shallot. Разработчик проекта — Unperson Hiro. Вот что он пишет: «Я наткнулся на этот проект и у меня возникли идеи как сделать его более гибким. Тем не менее изменения которые я планировал внести оказались слишком обширными. После того как я повозился с ним пару месяцев я выложил его в общий доступ. Хотя я не назвал свой форк Shallot «готовым продуктом».

Изначально я назвал свой проект «Scallion», но позже узнал что уже существует генератор хешей с таким именем, и переименовал его в «Eschalot».

- https://github.com/ReclaimYourPrivacy/eschalot/archive/master.zip

- http://skunksworkedp2cg.onion/eschalot-1.2.0.tar.gz

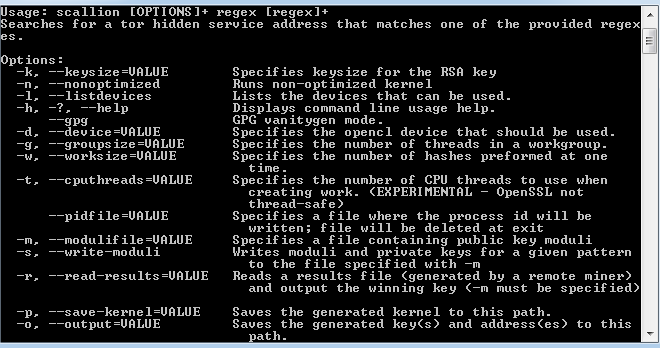

Scallion

Под авторством lachesis, scallion использует графический процессор видеокарты для основной работы. А процессоры используются для проверки результатов. Проект по прежнему находиться в бета-версии.

- https://github.com/lachesis/scallion/archive/v0.9.zip

- https://github.com/lachesis/scallion/archive/v0.9.tar.gz

- https://github.com/lachesis/scallion/archive/v1.0.zip

- https://github.com/lachesis/scallion/archive/v1.0.tar.gz

- https://github.com/lachesis/scallion/archive/v1.2.zip

- https://github.com/lachesis/scallion/archive/v1.2.tar.gz

- https://github.com/lachesis/scallion/archive/v2.0.zip

- https://github.com/lachesis/scallion/archive/v2.0.tar.gz

- https://github.com/lachesis/scallion/raw/binaries/scallion-v1.0.zip

- https://github.com/lachesis/scallion/raw/binaries/scallion-v1.2.zip

- https://github.com/lachesis/scallion/raw/binaries/scallion-v2.0.zip

Garlic

Garlic начал свою жизнь как порт Onionhash, но превратился в порт shallot. Проект лишен недостатков его предшественников.

Garlic — первый генератор хешей с графическим интерфейсом. Он мал и прост в использовании.

Еще существуют онлайн-генераторы. Но им не стоит доверять.

- Подробности

- Автор: Onion Shops

- Категория: Darknet

- Просмотров: 3730

http://wx5ygniw7aptlx3a.onion - войти в магазин можно только через браузер TOR

Почему дешевые товары? - Скарженный товар, если не знаете можете посмотреть в гугле что это такое (все оригиналы)

Telegram канал : https://t.me/darknetkarsh

Администрация Reddit не выдержала осуждений, связанных с запрещенными товарами и сервисами. Изменения были внесены в content policy ресурса. Отныне под запретом: наркотики (включая алкоголь и табак), оружие, фальшивые документы, личные данные, краденое имущество, платные сервисы, которые предлагают сексуальные услуги.

Данные правила уже вступили в силу и первыми были заблокированы сообщества, которые посвящены торговым площадкам даркнета: r/HiddenService, r/xanaxcartel, r/DNMSuperlist и /r/DarkNetMarkets.

Это серьезный удар, так как сообщество DarkNetMarkets, являлось одним из "центровых" мест, где собираются наркоторговцы, хакеры и остальные киберпреступники и их клиенты. После краха таких крупных даркнет площадок, как Alphabay и Silk Road, именно на DarkNetMarkets обсуждались вопросы, выдвигались мнения, где теперь будет вестись торговля. Клиенты искали своих диллеров, которые были проверены временем. Обсуждались вопросы, касательно недобросовестных дилеров, качества продаваемого товара и тд.

180 000 читателей было в сообществе DarkNetMarkets на момент закрытия.

Естественно на ресурсе уже появился ряд новых сообществ на тему даркнет рынков, но почти со 100% уверенностью можно сказать, что в скором времени и они подвергнуться блокировки. Администрация ресурса будет реагировать на малейшие признаки нарушения.

Эксперты изучили расценки на самые популярные виды хакерских товаров и услуг.

Исследователи безопасности из компании Armor опубликовали отчет о подпольных рынках в даркнете. Эксперты изучили расценки на самые популярные виды хакерских товаров и услуг.

Согласно докладу, DDoS-атаку можно заказать всего за $10 в час, $200 в день или за $500 - $1 тыс. за неделю. Исследователи также обнаружили в продаже банковские ботнеты (аренда стоит $750 в месяц), наборы эксплоитов ($1400 в месяц), эксплоиты для уязвимостей в WordPress ($100), скиммеры ($1500) и хакерские обучающие программы ($50).

Наиболее распространенным товаром в даркнете остаются данные банковских карт. Цена варьируется в зависимости от страны происхождения.

Различная информация о кредитных картах, часто полученная с помощью вредоносных программ для PoS-терминалов или в интернете, стоит дешевле, однако полные данные, необходимые для создания копий карт, обойдутся в два или три раза дороже.

Мошенники также могут купить доступ к взломанным банковским счетам. Цены на счета варьируются в зависимости от суммы денег, которая на них хранится. Злоумышленники используют банковские трояны для получения доступа к счетам, а мошенники, в свою очередь, покупают доступ, приобретают с помощью карт различные товары, а затем перепродают их, получая прибыль.

Помимо этого, в даркнете можно найти поддельные документы. В частности, речь идет о различных удостоверениях личности, паспортах, водительских правах, гринкартах США, рецептах на лекарства, банковских выписках и пр. Паспорта, удостоверения личности и водительские права обычно являются самыми дорогими, причем наиболее ценными являются документы граждан из стран Северной Америки.

Рынки и форумы «Теневой паутины» также предлагают множество взломанных учетных записей. Доступ к взломанному аккаунту в социальных сетях в среднем стоит около $13. Хакеры могут предлагать доступ к учетным записям в Facebook, Twitter, Instagram, Hulu, Netflix, Spotify, Amazon, Skype и пр.

С недавнего времени киберпреступники также начали предлагать учетные записи с бонусами от программ лояльности. Например, исследователи обнаружили предложение купить доступ к учетной записи авиакомпании Southwest Airlines с не менее чем 50 тыс. бонусных миль всего за $98,88.

Один из создателей сервиса Тор программист Дэвид Гольдшлаг рассказал о способе блокировки сервиса. По словам Дэвида этот способ может быть использован Роскомнадзором.

Дэвид утверждает:

«После того, как пользователь в браузере вводит адрес сайта, на который хочет попасть, его запрос в зашифрованном виде передается на первый, входной узел – с собственным IP-адресом. Узлов два типа – публичные и непубличные, российские пользователи Tor чаще всего подключаются к публичным».

Гольдштаг говорит в интервью:

«IP-адреса публичных узлов находятся в открытом доступе, регулятор может внести эти IP-адреса и IP-адреса сайтов с расширением .onion в реестр запрещенных и на уровне провайдера ограничить доступ к Tor».

Так же Дэвид отмечает, что сделать это возможно, хотя и очень сложно. Карен Казарян (Аналитик Российской ассоциации электронных коммуникаций), рассказал что блокировка соединения через непубличные узлы намного сложнее, а для того, чтобы воспользоваться ими нужно просто перенастроить браузер.

Алексей Лукацкий (консультант по безопасности Cisco подтвердил, что заблокировав публичные узлы Тор, возможно остановить его работу, но данную преграду можно обойти использовав VPN-сервисы. По данным Тор, число пользователей анонимной сетью в России за пять лет увеличилось в три раза. Власти Белоруссии, 6 декабря 2016 года, внесли адреса прокси-серверов Тор в список блокировки местного регулятора.

Так же как и в России, попадание сайтов в список запрещенных обязывает операторов связи их блокировать. 30 июля президент России Владимир Путин подписал закон, который запрещает использование технологий доступа к заблокированным в стране сайтам. В тексте документа говорится, что используемые россиянами анонимайзеры должны ограничивать доступ к запрещенному контенту, в противном случае они будут заблокированы на территории России. Исполнение данного законы будут заниматься сотрудники ФСБ и МВД. Мы же в свою очередь будем всячески содействовать свободе доступа к информации, следите за нашими публикациями.

Источник: http://ruonion.com/featured/sozdatel-tor-o-blokirovke-servis/

Сайты в так называемой "темной сети" или darknet, как правило, сохраняют анонимность и конфиденциальность пользователя : хотя любой, кто знает адрес темного веб- сайта, может посетить его, никто не может понять, кто является хозяином этого сайта и где он находится. Но в скором будущем грядут изменения в сети Тор, которые коснутся анонимности, лежащей в основе darknet. Создатели обещают сделать возможным новый вид онлайн-конфиденциальности. Вскоре любой сможет создать свой собственный уголок Интернета, который не просто анонимный и не отслеживаемый, но полностью неоткрытый без приглашения.

В течение ближайших месяцев некоммерческий Tor Project обновит безопасность и конфиденциальность так называемых «луковых сервисов» или «скрытых сервисов», которые позволят усилить анонимность в темной сети. Хотя большинство людей, которые управляют программным обеспечением Tor Project, используют его для анонимного просмотра в Интернете и обхода цензуры в таких странах, как Иран и Китай, группа также поддерживает код, который позволяет любому размещать анонимный веб-сайт или сервер по всем миру .

Программный код сети Тор постепенно обновляется, и в этом году, а именно в 2018 будут добавлены новые функции, чтобы как усилить шифрование, так и позволить администраторам легко создавать полностью секретные темные сайты, которые могут быть открыты только тем, кто знает длинную строку неописуемых зашифрованных символов. И эти программные твики, говорит соучредитель Tor Project Ник Мэтьюсон, могут не только обеспечить более строгую конфиденциальность в darknet, но и помочь послужить основой для нового поколения приложений для шифрования.

«Кто-то может создать скрытый сайт только для вас, о которой только вы знаете, и наличие этого скрытого сайта или службы будет невозможно обнаружить?, кроме как вы сами», - говорит Мэтьюсон, который помог закодировать некоторые из первых версий Tor в 2003 году. Как строительный блок, это обеспечило бы гораздо более прочную основу для относительно безопасных и частных систем, чем было раньше ».

Вне анонимности

Большинство сайтов darknet сегодня не скрывают своего существования, широко публикуя свои веб-адреса «.onion» в Интернете и социальных сетях для потенциальных посетителей. Любой осведомитель может посетить анонимную систему загрузки WikiLeaks, например, вставив wlupld3ptjvsgwqw.onion в свой браузер Tor, и многие тысячи клиентов и дилеров наркотиков знали, что знаменитый темный интернет-рынок Silk Road можно найти на silkroadvb5piz3r.onion до момента, когда FBI арестовали его создателя.

Но даже не зная адрес скрытой службы Tor, еще одно действие позволяет обнаружить пользователя , что позволяет правоохранительным органам выйти на след. Сеть Tor включает в себя компьютеры добровольцев, которые служат «узлами», прогоняя трафик по всему миру. Любой может позиционировать свой компьютер как определенный тип узла - один из тысяч «скрытых узлов», которые направляют посетителей к определенной скрытой службе или сайту.

Чтобы эта система маршрутизации работала, все скрытые службы должны объявить о существовании этих узлов,включающих каталоги доменов .onion, аналог DNS в клирнете. Исследование , опубликованное на хакерской конференции Defcon в прошлом году показало , что более сотни скрытых каталогов службы 3000 или около того, были тайно просканированы , для того , чтобы выйти на ранее неизвестные сайты TOR.

«Единственные люди, которые должны знать о вашем скрытом сервисе, - это люди, которым вы рассказываете об этом», - говорит Джон Брукс, создатель чат-программы Ricochet, основанной на Tor. «Это довольно простая концепция, и в настоящее время это не так».

Следующее поколение скрытых сервисов будет использовать умный метод защиты секретности этих адресов. Вместо того, чтобы объявлять свой .onion-адрес узлам, они получат уникальный криптографический ключ от этого адреса и передают этот ключ в скрытые каталоги сервисов Tor. Любой пользователь Tor, который ищет определенную скрытую службу, может выполнить тот же вывод, чтобы проверить ключ и направить себя на правильный сайт darknet. Но скрытый каталог сервисов не может получить адрес .onion из ключа, не позволяя обнаруживать какой-либо секретный адрес darknet. «Сеть Tor не даст вам никакого способа узнать о луковом адресе, который вы еще не знаете, - говорит Мэтьюсон.

Результат, говорит Мэтьюсон, Тор пополнится темными сайтами с новыми, более скрытыми приложениями. Небольшая группа пользователей могла, например, иметь файлы хоста на компьютере, известном только им. Никто больше не мог найти эту машину, тем более доступ к ней. Вы можете размещать скрытый сервис на своем собственном компьютере, создавая способ беспрепятственно подключаться к нему из любой точки мира, сохраняя при этом свое существование в тайне . (Tor уже предлагает способ сделать скрытые сервисы недоступными для всех, кроме определенных браузеров Tor, но включает в себя тонкие изменения в конфигурационных файлах браузера.

Следующее поколение скрытых сервисов также переключится с использования 1024-битных ключей шифрования RSA на более короткие, но более жесткие ключи эллиптической кривой ED-25519. И изменения каталога скрытой службы означают, что скрытые URL-адреса службы тоже будут меняться от 16 символов до 50. Но Мэтьюсон утверждает, что изменения не влияют на удобство использования темных веб-адресов, поскольку они уже слишком долго запоминаются.

У Мэтьюсона больше амбиций на изменения секретности. Он надеется, что они смогут создать больше инструментов, которые позволят осуществлять незаметное частное общение, например, Ricochet и Tor on-based приложение для обмена файлами Onionshare. Эти приложения автоматически создают скрытые сервисы Tor на компьютерах своих пользователей для частных сообщений, поэтому, чтобы кто-либо не обнаруживал эти частные экземпляры Tor, подобные приложения будет проще создавать и более безопасно. «Именно эти вещи используют скрытые сервисы как строительный блок, который будет намного сильнее, с гораздо большей конфиденциальностью, чем раньше», - говорит Мэтьюсон.

Федералы не будут знать, что они не знают

Безопасность скрытых служб Tor находилась под пристальным наблюдением, поскольку массовая чистка правоохранительных органов в конце 2014 года заставила десятки темных веб-сайтов закончить своё существование, включая реинкарнацию Шелкового пути, в конце 2014 года. Атака, которая позволила уничтожить эти сайты, была разработана исследователями безопасности Карнеги Меллона и её алгооритмы были получены ФБР .

Исследователи нашли способ «маркировать» трафик Tor с помощью уникальной части данных, которая может быть распознана как узлом, с которым сначала связаны скрытые службы (который знает IP-адрес службы), так и адресом, отслеживаемым скрытой службой каталог (который знает свой адрес .onion.) Объединив данные между этими двумя компьютерами, у полиции было достаточно информации, чтобы фиксировать местоположения серверов, на которых запущены незаконные сайты, и захватывать их.

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Tong

Ответить в теме на форуме (Сервис моментальных выплат для таксопарков) / 1.00 баллы

-

Tong

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

Добавление комментария(лента) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

YouTube вводит метки для «реалистичного» ИИ-контента

YouTube вводит метки для «реалистичного» ИИ-контента  Мошенники подделывают сайты почти 90% крупных российских компаний

Мошенники подделывают сайты почти 90% крупных российских компаний  Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут

Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут  Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

За оценку статьи в ленте (лайк или дизлайк)

За оценку статьи в ленте (лайк или дизлайк)  Ответить в теме на форуме

Ответить в теме на форуме

Подробнее...