- Подробности

- Автор: marussia

- Категория: Криптовалюта

- Просмотров: 1312

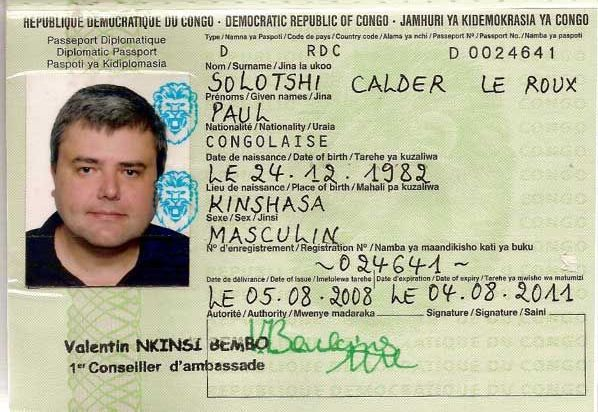

Весной 2019 года 48-летний бывший программист и босс криминального картеля Пол Колдер Ле Ру был объявлен очередным кандидатом на то, что он и есть Сатоши Накамото. Многие люди до сих пор думают, что это он.

Поль Ле Ру - бывший босс картеля, информатор DEA и программист, который находится в тюрьме после ареста за различные преступления в 2012 году. Есть ряд причин, по которым люди считают, что Ле Ру мог создать Биткоин, и появились первые косвенные улики во время судебного процесса против Райта.

В документации было значительное количество исправлений, однако была одна неотредактированная сноска под названием «Документ 187», представлявшая собой URL-адрес страницы Поля Ле Ру в Википедии.

Как только эта неотредактированная сноска была обнародована, она стала вирусной на форумах по криптовалюте и в социальных сетях. Люди предположили, что Ле Ру, возможно, был создателем Биткойна, и каким-то образом Райт получил доступ к его жестким дискам.

Ле Ру - бывший инженер-программист, а это доказывает, что у него есть технические знания для создания криптовалюты. Например, Ле Ру отвечал за создание платформы шифрования дисков с открытым исходным кодом под названием E4M. Кроме того, был выпущен форк E4M под названием Truecrypt, но Ле Ру отрицает причастность к проекту.

Его арестовали в 2012 году, поэтому многие считают, что именно поэтому Сатоши Накамото пропал из поля зрения общественности в декабре 2010 года. 26 сентября 2012 года правоохранительные органы США арестовали Ле Ру по обвинению в наркоторговле, семи убийствах и работе с преступным картелем.

Затем, после утечки редакции иска Клеймана против Райта, аноним опубликовал скриншот удостоверения личности Ле Ру в Республике Конго на 4chan. В описании карты указано, что Ле Ру называет себя «Пол Солотши Кальдер Ле Ру». Автор анонса на доске объявлений 4chan написал:

"Биткойн был проектом злого гения… Пола Солотши Кальдера Ле Ру. Он задумал это просто с целью отмывания денег ... К сожалению, вскоре после того, как он замолчал, его схватили правоохранительные органы, и он собирается провести остаток своей жизни, гния в тюремной камере".

Затем в 2020 году происходит неожиданный поворот сюжета. Пол Ле Ру сообщил федеральному судье Манхэттена Ронни Абрамсу, что он собирается «начать бизнес по продаже и размещению майнеров биткойнов». Ле Ру очень подробно рассказал, что он создал специализированную интегральную схему (ASIC) для конкретного приложения со «специальной оптимизацией».

Очевидно, что есть некоторые косвенные доказательства того, что Ле Ру мог быть Сатоши Накамото, но ещё очевиднее, что они довольно слабые.

Кроме того, предположения, вытекающие из судебного процесса Клеймана против Райта, также полны разночтений. Никому не удалось существенно связать Поля Ле Ру с Сатоши Накамото, и все подсказки ведут в тупик.

До сих пор тайна личности Сатоши остаётся тайной, а все возможные кандидаты имеют очень мало шансов на самом деле оказаться этим таинственным гением.

- Подробности

- Автор: marussia

- Категория: Криптовалюта

- Просмотров: 329

Платежные компании PayPal и Venmo запускают совместный продукт для покупки, продажи и хранения криптовалют, в том числе биткоин. Изначально предложение будет представлено только в PayPal, в Venmo оно появится в 2021 году.

Американские пользователи PayPal получат доступ к сервису в своих кошельках уже в ближайшие недели. Поддержку дополнительных стран также планируется реализовать в первой половине 2021 года. Кроме того, с начала следующего года клиенты PayPal смогут использовать криптовалюту для оплаты товаров в 26 млн торговых точек.

Криптовалютные транзакции автоматически будут конвертироваться в фиат, например доллар, то есть продавцам не придется выходить за рамки привычной традиционной системы.

Источник: https://ru.ihodl.com/digest/2020-10-21/paypal-dobavit-vozmozhnost-pokupki-i-prodazhi-bitkoina/

Российские власти рассказали о схеме слежки за людьми, вернувшимися в Россию из-за рубежа в начале пандемии COVID-19. Для этой цели по соглашению с мобильными операторами под контроль брались SIM-карты прибывших в страну, сообщило издание РБК.

«Турист прилетал из любой страны, включал телефон. Соответственно, мы знали, из какой страны он прилетел. Оператор знал эту информацию: номер такой-то, дата регистрации в российской сети такая-то, предыдущая сеть - например, Турция. Далее автоматически телефон ставился на контроль», - рассказал Министр цифрового развития, связи и массовых коммуникаций Максут Шадаев.

На основе данных мобильного оператора удавалось определить, где владелец телефона проводил первую ночь в России.

По словам министра, координата первой ночи бралась как базовая по месту жительства. Далее человек получал уведомление о двухнедельной самоизоляции. В случае, если гражданин покидал пределы определенной зоны (расстояние от 500 м до 1 км), оператор информировал его об этом.

Как рассказал Шадаев, номер вернувшегося в страну передавался региональным властям в том случае, если человек не возвращался в «ночной сектор».

«В моем понимании эта история больше профилактическая. Никаких штрафов не было, у них нет никаких оснований на это», - отметил министр.

По словам Шадаева, проблемы возникли в ситуации с отслеживанием первых пассажиров, прибывших вывозным рейсом из Милана, где в то время было заражено большое количество населения.

«Предполагалось, что фильтрацию проведут авиакомпании. Но первый рейс был комом, потому что около половины граждан, которые прилетели в Москву, не были прописаны в столице или области, и для них срочно была организована обсервация», - рассказал министр.

Правительства стран мира прикрываются пандемией COVID-19 для расширения программ слежения и борьбы с инакомыслием в интернете. Согласно отчету американской неправительственной организации Freedom House, из-за этого уровень свободы интернета снижается уже десятый год подряд.

По данным Freedom House, власти в десятках стран мира ссылаются на пандемию, «чтобы оправдать расширение наблюдения и внедрение новых технологий, ранее считавшихся слишком инвазивными». Это приводит к росту цензуры и расширению технологических систем социального контроля, говорится в отчете.

Из-за пандемии общество стало более зависимым от цифровых технологий, а интернет становится все менее свободным, подчеркивают специалисты. Без надлежащих гарантий конфиденциальности и верховенства закона эти технологии можно легко использовать для политических репрессий.

Специалисты Freedom House присвоили 65 странам индекс свободы интернета по 100-балльной шкале. Как показывает их исследование, уровень свободы в интернете снижается десятый год подряд. Шкала, с помощью которой странам присваивался индекс, основывается на 21 показателе, включая препятствия для доступа к интернету, ограничения доступа к контенту и нарушения прав пользователей.

По оценкам экспертов, худшую позицию уже шестой год подряд занимает Китай. Согласно отчету, китайские власти «объединили низко- и высокотехнологичные инструменты не только для борьбы со вспышкой коронавируса, но и для удержания пользователей интернета от обмена информацией из независимых источников и оспаривания официальной идеологии». Специалисты отмечают растущую тенденцию к «цифровому авторитаризму в китайском стиле» во всем мире и «раскол» интернета, поскольку каждое правительство вводит свои собственные правила.

По данным Freedom House, из 3,8 млрд пользователей интернета по всему миру, только 20% живут в странах со свободным интернетом, 32% - в странах с «частично свободным», а 35% - в местах, где online-активность не является свободной.

В отчете отмечается заметное уменьшение свободы интернета в странах, где власти ввели отключение интернета, включая Мьянму, Кыргызстан и Индию, а также в Руанде, где власти используют «изощренное шпионское ПО для отслеживания и запугивания изгнанных диссидентов».

Ничто так не характеризует человека, как его история поиска в интернете, и для того чтобы получить столь важные сведения о пользователе, сотрудникам правоохранительных органов требуется решение суда. Тем не менее, как показывают недавно рассекреченные судебные материалы, следователи могут действовать и в обратном порядке – запрашивать не историю поиска конкретного подозреваемого, а перечень всех пользователей, вводивших в поисковик определенные ключевые слова.

Как сообщает CNet, в августе нынешнего года полиция арестовала помощника певца R. Kelly, обвиняемого в сексуальных домогательствах, Майкла Уильямса (Michael Williams) за поджог автомобиля свидетеля в штате Флорида. Ему были предъявлены обвинения в давлении на свидетеля и поджоге после того, как полиция запросила у Google информацию о тех, кто гуглил адрес владельца автомобиля примерно в то время, когда был осуществлен поджог.

Согласно материалам суда, Google предоставила полиции IP-адреса пользователей, искавших адрес жертвы, и ей удалось связать IP-адрес с номером телефона Уильямса. По этому номеру следствие смогло установить местонахождение подозреваемого на момент пожара и подтвердить, что именно он осуществил поджог.

Такие ордеры на раскрытие пользователей по ключевым словам (так называемые ордеры «keyword») похожи на ордеры «geofence» , когда полиция запрашивает у Google данные обо всех устройствах, зарегистрированных поблизости места преступления в определенное время.

Как сообщили представители Google в четверг, 8 октября, компания заботится о защите конфиденциальности своих пользователей, при этом оказывая содействие правоохранительным органам.

«Мы требуем судебные ордеры и стремимся сузить рамки конкретных требований, если они слишком широки, в том числе путем опротестования в суде, если это необходимо. Запросы на раскрытие этих данных составляют менее 1% от общего числа ордеров и небольшую часть от общих запросов на раскрытие пользовательских данных, которые мы получаем в настоящее время», - сообщил директор по работе с правоохранительными органами и информационной безопасности Google Ричард Салгадо (Richard Salgado).

Google обновила политику пользования ее магазином приложений: корпорация делает обязательным использование ее платежной системы для цифровых покупок в Google Play. Новые правила вступят в силу через год, 30 сентября 2021 года.

Обновление политики пользования означает, что через год у разработчиков приложений не останется возможности получать платежи от пользователей напрямую, с помощью кредитных карт, или через сторонние платежные системы. А значит, все партнеры Google должны будут платить комиссию 30% с каждого платежа пользователей в Google Play. Таким образом, Google ввела такие же правила для разработчиков приложений, как и у Apple.

Напомним, что обе эти корпорации являются ответчиками по искам Epic Games, требующей отменить правило 30-процентной комиссии. На сторону Epic Games уже встали и другие технологические компании, включая Spotify, Match Group (владеет Tinder и другими сервисами знакомств) и Blockchain.com,— все они стали основателями коалиции против Apple.

Источник: https://www.kommersant.ru/doc/4511075

Федеральный суд Северного округа штата Калифорния приговорил россиянина Евгения Никулина, обвиняемого в США в киберпреступлениях, к 88 месяцам заключения (примерно к 7 годам и 4 месяцам). Прокуратура рекомендовала приговорить Никулина к 12 годам лишения свободы.

В июле нынешнего года Никулин был признан виновным во взломе компаний LinkedIn и Formspring в 2012 году, в ходе которого он украл учетные данные 117 млн американцев. Россиянин был задержан в Праге в 2016 году по запросу американских властей, а в 2018 году экстрадирован в США. Ему были предъявлены обвинения в мошенничестве, включая вмешательство в работу компьютера и кражу личности.

По словам судьи Уильяма Элсапа (William Alsup), после отбытия срока Никулин, скорее всего, будет депортирован в Россию. Уже отбытые им четыре года будут зачтены. Сам Никулин отказался от возможности высказаться в свою защиту перед оглашением приговора.

Следственной частью Главного управления МВД России по Северо-Кавказскому федеральному округу завершено расследование уголовного дела по обвинению группы лиц в совершении преступления, предусмотренного ч. 2 ст. 273 УК РФ «Создание, использование и распространение вредоносных компьютерных программ».

Оперативное сопровождение уголовного дела осуществлялось сотрудниками Управления «К» МВД России и окружного полицейского Главка.

Следствием установлено, что организатор противоправной деятельности, 20-летний уроженец Республики Северная Осетия-Алания, в 2017 году создал вредоносные компьютерные программы, предназначенные для несанкционированных модификации и копирования компьютерной информации. В последующем, привлек к распространению программ шесть соучастников, которые в период с ноября 2017 г. по март 2018 г. распространили на территории страны более 2100 экземпляров программ, получив доход в размере более 4,3 миллионов рублей.

Следственные действия и оперативные мероприятия проведены на территории Республик Северная Осетия – Алания, Татарстан, Волгоградской, Рязанской, Тульской, Оренбургской и Владимирской областей, а также на территории иных регионов Российской Федерации.

Уголовное дело с обвинительным заключением, утвержденным заместителем Генерального прокурора Российской Федерации, направлено для рассмотрения по существу в Ленинский районный суд города Владикавказа Республики Северная Осетия - Алания.

- Подробности

- Автор: marussia

- Категория: Роскомнадзор

- Просмотров: 466

Роскомнадзор направил уведомление одной из крупнейших по объему торгов криптовалютной бирже Binance о внесении в реестр запрещенных сайтов. В компании сообщили, что ранее не получали претензий от правоохранительных, судебных или государственных служб. Сейчас сайт биржи продолжает работать.

«24 сентября 2020 мы получили уведомление от Роскомнадзора РФ о внесении сайта binance.com в реестр доменных имен, содержащий запрещенную к распространению в России информацию. Из письма следует, что таковой является информация о возможности приобретения электронной криптовалюты (Bitcoin)»,— говорится в сообщении.

В компании сообщили, что проводят консультации с юристами. В случае блокировки Binance готова использовать «альтернативные технические решения» для продолжения работы в РФ. Криптобиржа заверяет, что средства клиентов находятся в безопасности.

В протоколе Bluetooth выявлена проблема, позволяющая перезаписывать или снижать устойчивость ключа спаривания, вследствие чего прослушивать чужие коммуникации. Это чревато различными проблемами для конечных пользователей.

Двойной режим, общая проблема

В протоколе беспроводных соединений Bluetooth версий 4.0 и 5.0 обнаружена критическая уязвимость, позволяющая частично перезаписывать или снижать устойчивость ключа спаривания. Баг получил название BLURtooth. Ему подвержены устройства с поддержкой двойного режима Bluetooth, то есть практически все современные смартфоны и иные устройства, оснащенные Bluetooth.

BLURtooth можно эксплуатировать для атак на устройства с поддержкой как режима Bluetooth Classic (более высокоскоростного соединения), так и Low Energy, при условии, что устройства используют метод соединения Cross-Transport Key Derivation (CTKD).

Как установили эксперты Координационного центра реагирования на угрозы при Университете Карнеги-Меллона, CTKD используется для спаривания устройств с поддержкой двухрежимного Bluetooth, процедура осуществляется однократно для обоих режимов. В процессе генерируются долговременный ключ (Long Term Keys) и связующие ключи (Link Keys). Когда передача данных требует более высокий уровень безопасности, эти ключи могут быть перезаписаны.

Это обстоятельство и открывает возможность для атаки BLUR, которая позволяет снизить устойчивость ключа или перезаписать авторизованный ключ неавторизованным, так что злоумышленник получает дополнительный доступ к другим приложениям и службам на целевом устройстве.

В протоколе Bluetooth выявлена проблема, позволяющая перезаписывать или снижать устойчивость ключа спаривания, вследствие чего прослушивать чужие коммуникации

Речь также может идти об атаке «человек посередине», то есть, возможности вклиниваться и подслушивать чужие коммуникации.

Патчей нет

Поскольку найденная ошибка существует на уровне протокола, патча для нее не существует. Единственный способ противодействовать атакам - это контролировать среду, в которой происходит спаривание устройств.

«У соединений Bluetooth ограниченный диапазон действия, так что наиболее вероятный практический сценарий MITM-атаки - это общественные места: транспорт, фудкорты в торговых центрах или кинотеатры, - отмечает Михаил Зайцев, эксперт по информационной безопасности компании SEC Consult Services. - Что касается исправлений, то они, скорее всего, выйдут в ближайшие месяцы в форме обновления прошивок. Не факт, что все уязвимые устройства получат обновления».

Эксперт отметил также, что устройства с поддержкой Bluetooth 5.1 снабжены функциями, позволяющими застраховаться от атак: конкретнее, стандарт BT 5.1 позволяет ограничить функции перезаписи ключей в CTKD, но их надо специально активировать.

Источник:https://www.cnews.ru/news/top/2020-09-11_vse_sovremennye_smartfony

По словам руководителя компании «Интернет-розыск» Игоря Бедерова, о массовой слежке за гражданами речь не идет.

ФСБ способно расшифровывать несекретные чаты в Telegram, но о массовой слежке за пользователями речь не идет. Об этом в интервью всероссийскому образовательному проекту «Цифровая журналистика» рассказал глава компании «Интернет-розыск» Игорь Бедеров .

По словам Бедерова, сотрудники ФСБ могут читать переписку в Telegram конкретных граждан в рамках конкретных уголовных дел, а не все сообщения всех пользователей мессенджера. Как пояснил эксперт, для начала эти подозреваемые должны быть идентифицированы. С этой целью сотрудники ФСБ, в распоряжении которых есть привязанный к Telegram номер телефона нужного пользователя, могут обратиться к оператору связи и обязать его пропускать трафик этого пользователя через специальные продукты. В частности, через «молотилку» - специальный анализатор, способный выявлять трафик Telegram в потоке общего трафика пользователя, и «расшифровку» - решение для расшифровки несекретной переписки в мессенджере.

По словам Бедерова, он лично «видел разработку по расшифровке несекретных чатов Telegram» в Санкт-Петербурге. «Насколько я знаю, в МВД она не применяется вообще. В ФСБ об этом умалчивают», - добавил он.

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Akano

Ответить в теме на форуме (Молодежные организации в Волгограде) / 1.00 баллы

-

Inalank

Ответить в теме на форуме (Программисты на Аngular) / 1.00 баллы

-

Inalank

Ответить в теме на форуме (Мощная система фильтрации воды) / 1.00 баллы

-

Inalank

Ответить в теме на форуме (Поставщик трубопроводной арматуры) / 1.00 баллы

-

Inalank

Ответить в теме на форуме (Обслуживание облачный серверов) / 1.00 баллы

-

Inalank

Ответить в теме на форуме (Молодежные организации в Волгограде) / 1.00 баллы

-

Wilhelen

Ответить в теме на форуме (Программисты на Аngular) / 1.00 баллы

-

Wilhelen

Ответить в теме на форуме (Мощная система фильтрации воды) / 1.00 баллы

Облачный сервис от Amazon и хостинг-провайдер GoDaddy заблокированы в России. Потому что не «приземлились»

Облачный сервис от Amazon и хостинг-провайдер GoDaddy заблокированы в России. Потому что не «приземлились»  Количество атак на мобильные устройства в России возросло в 5,2 раза

Количество атак на мобильные устройства в России возросло в 5,2 раза  Роскомнадзор ограничит работу 150 VPN-сервисов

Роскомнадзор ограничит работу 150 VPN-сервисов  Странную особенность GitHub используют для распространения вредоносов. Они выглядят как легитимные файлы

Странную особенность GitHub используют для распространения вредоносов. Они выглядят как легитимные файлы

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)  За оценку статьи в ленте (лайк или дизлайк)

За оценку статьи в ленте (лайк или дизлайк)  Ответить в теме на форуме

Ответить в теме на форуме

Подробнее...