IT

Отечественную электронику ждет многомесячный коллапс из-за блокировки платежей в Китае.

Отечественные производители электроники с конца марта получают от китайских партнеров письма о том, что не проходит оплата от российского юрлица через китайские банки, пишет «Коммерсантъ». Как сообщают участники рынка, китайские банки стали блокировать платежи за поставки компонентов и наборов для сборки электроники («кит-наборы», в них входят процессоры, корпуса устройств, экраны и др.), в том числе серверов, систем хранения данных (СХД), ноутбуков и др.

Причем под блокировку попадают даже организаций, которые заключили долгосрочные контракты на производство и поставку компонентов для сборки электроники с российскими клиентами. Один из источников указывает, что Китай фактически является монополистом в компонентной базе. Почти 100% мирового объема компонентов для сборки электроники находится на их стороне.

Проблемы с оплатой через китайские банки подтверждают в IT-холдинге Fplus и АО «Суверенная мобильная инициатива Холдинг». Основатель последней компании Александр Калинин отметил, что начиная с декабря 2023 года азиатские финансовые структуры «не пропускали оплату товаров со стороны российских юрлиц на поставки готовой продукции» (компьютеры, СХД, серверы и др.), а с начала апреля возникли проблемы с компонентами и «кит-наборами»: «Отечественные разработчики, которые заказали компоненты из Китая, не могут приступить к финальной сборке своей продукции в РФ». По его мнению, для разрешения ситуации необходимо вмешательство ЦБ РФ и договоренность с китайской стороной.

Ранее Bloomberg сообщал, что после угроз США ввести санкции против китайских банков за сотрудничество с Россией, они ужесточили контроль операций. Ряд крупных банков, таких как Ping An Bank, Bank of Ningbo, China Guangfa Bank и другие, перестали принимать платежи в юанях из России.

Председатель Русско-Азиатского Союза промышленников и предпринимателей Виталий Манкевич подтверждает, что проблемы с финансовой логистикой через китайские банки наблюдаются практически во всех сферах товарооборота и услуг. Он связывает это с действиями американского регулятора, который в декабре 2023 года пригрозил руководству китайских банков санкциями в случае сотрудничества с российскими юридическими лицами. Манкеви добавил, что блокировки оплаты коснулись «почти всех азиатских банков».

По словам президента таможенно-логистического брокера KBT Юлии Шленской, массовые сложности с платежами в Китай начались примерно в феврале и достигли пика в апреле. Более половины импортеров столкнулись с тем, что их платежи не доходят до китайских получателей, независимо от того, подпадает ли товар под санкции, какой банк используется с российской стороны и в какой китайский банк отправляется платеж. Из-за этого отгрузки товаров из Китая упали примерно втрое, и пока не найдено схем оплаты, чтобы платеж доходил наверняка.

Один из источников среди российских производителей электроники отмечает, что сейчас идет проработка альтернативных сценариев оплаты, однако эта проблема «затягивает производство отечественной электроники примерно на полгода, так как в ближайшие два-три месяца не будет никаких отгрузок компонентов и комплектов для сборки в адрес любого российского производителя».

Источник: https://www.securitylab.ru/news/547450.php

Администрация президента Джо Байдена готовится к беспрецедентному шагу - запрету использования программного обеспечения российской компании «Лаборатория Касперского» американскими компаниями и гражданами из соображений национальной безопасности, сообщили CNN пять американских чиновников, знакомых с ситуацией.

Источники CNN сообщают, что решение, которое может быть принято уже в этом месяце, предполагает использование новых полномочий Министерства торговли США, основанных на исполнительных указах президентов Джо Байдена и Дональда Трампа.

Данное действие станет беспрецедентным, так как ранее запрет на использование программного обеспечения «Лаборатории Касперского» распространялся только на государственные агентства США. Целью предполагаемого запрета является снижение рисков для критически важной инфраструктуры США.

Несмотря на то, что окончательное решение еще не объявлено, Министерство торговли уже приняло «первоначальное решение» о запрете определенных транзакций между российской компанией и американскими лицами, пишет CNN.

Проект «первоначального решения» о запрете определенного программного обеспечения Kaspersky, который распространялся в прошлом году, затрагивал граждан США; но по словам источника CNN, ознакомившегося с проектом, в него могли быть внесены поправки. Ожидается, что он будет сосредоточен в основном на антивирусном программном обеспечении компании.

В «Лаборатории Касперского» отказались комментировать CNN возможность введения ограничений и данные о доле компании на американском рынке.

Официальный представитель Министерства торговли отказался комментировать любые возможные грядущие действия в отношении продуктов Касперского.

На протяжении многих лет американские чиновники утверждали, что российское правительство может принудить «Лабораторию Касперского» передавать данные или использовать свое антивирусное ПО для попыток осуществить кибератаки или слежку за американцами. Касперский категорически отвергает такие обвинения.

В соответствии с законодательством США, российская корпорация может обжаловать «первоначальное заключение» о запрете использования своих продуктов или заключить сделку с правительством, которая смягчит опасения США по вопросам безопасности перед тем, как Минторг вынесет окончательное решение.

Seagate готовит технологию, которая позволит хранить на одном жестком диске до 120 ТБ информации. Максимальный объем ныне доступных винчестеров – в пределах 30 ТБ. Вдохновлялась компания, похоже, DVD-дисками – она намерена начать выпускать двухслойные HDD.

«Бесконечный» жесткий диск

Компания Seagate поставила перед собой цель выпустить жесткий диск вместительностью до 120 ТБ (терабайт), пишет портал TechSpot. Для этого потребуются новые технологии записи, и Seagate как раз работает над такой.

За основу Seagate взяла уже опробованную и проверенную технологию HAMR (Heat-Assisted Magnetic Recording), при которой область записи на пластине кратковременно разогревается для повышения ее плотности. Благодаря HAMR, как сообщал CNews, в I квартале 2024 г. начались продажи жестких дисков объемом 30 ТБ, самых вместительных на момент выхода материала.

Чтобы увеличить емкость HDD вчетверо, Seagate не станет модифицировать саму HAMR – вместо этого она начнет использовать новые пластины. Годами в винчестерах вращаются однослойные пластины, и именно это Seagate и собирается исправить.

В будущем она собирается устанавливать в свои накопители двухслойные пластины. Добавление второго слоя уже доказало свою эффективность в случае с DVD-дисками – на одной стороне таких двухслойных накопителей (DVD-9) умещается 8,54 ГБ данных, что почти вдвое больше с однослойными 4,5-гигабайтными DVD-5.

Особенность технологии

Согласно документации Seagate, идея компании заключается в использовании пластин с двумя наногранулярными пленками FePt-C, между которыми она намерена разместить разделительный слой Ru-C с кубической кристаллической структурой. В описании говорится, что за счет этого магнитная головка сможет записывать данные на на пластину на разных уровнях в одном вертикальном пространстве, а сама пластина – хранить их. Это можно считать своего рода переосмыслением классической технологии записи в жестких дисках – перпендикулярной магнитной записью (Perpendicular Magnetic Recording, PMR) она же классическая магнитная запись (Conventional Magnetic Recording, CMR).

Это самые базовые HDD с невысокой плотностью записи и, соответственно, с небольшой емкостью. Как сообщал CNews, производители в течение длительного времени продавали SMR-диски (винчестеры с черепичной записью Shingled Magnetic Recording) под видом CMR, вследствие чего с этими HDD были несовместимы многие файловые серверы.

Сравнение с SSD

Нельзя исключать, что на идею с двухслойными пластинами ее натолкнули не устаревшие оптические носители, а современные флеш-накопители – в них используется память стандартов MLC, TLC и QLC с двумя, тремя и четырьмя битами в одной ячейке. Правда, чем больше битов в этой ячейке, тем, как правило, менее надежным является накопитель – это одна из причин, по которой SSD на модулях SLC (с одним битом в ячейке) стоят дороже MLC и прочих.

Жесткие диски сами по себе славятся своей ненадежностью – их может навсегда вывести из строя даже падение с совсем небольшой высоты. Как сильно повысится уровень небезопасности хранения данных на HDD с двухслойными пластинами, предсказать невозможно, но американская Seagate уже обратилась за помощью в их разработке к японской компании, которая знает толк в накопителях, но не выпускает ни HDD, ни SSD. Это Sony.

А нужно ли все это

О сроках появления в продаже 120-терабайтных жестких дисков Seagate пока ничего не говорит. Но с учетом того, что она уже провела ряд успешных испытаний, может оказаться, что на разработку и отладку производства ей потребуется всего лишь пара лет. Приблизить старт продаж HDD повышенной емкости может и тот факт, что в них будет использоваться уже отлаженная технология записи HAMR – не потребуется изобретать что-то новое.

По оценке Seagate, ее 120-терабайтные винчестеры будут востребованы в первую очередь в сегменте искусственного интеллекта, а также в обработке больших объемов данных. Компания уверена, что жесткие диски по-прежнему являются основными носителями информации в центрах обработки данных, хотя недавние исследования показали, что твердотельные накопители гораздо лучше подходят для этого. К тому же, как сообщал CNews, в ближайшие годы ожидается появление 300-терабайтных SSD.

Источник:https://www.cnews.ru/news/top/2024-04-09_zhestkie_diski_ne_hotyat_na

Фотографии и другие изображение в привычном для пользователей интернета формате JPEG будут занимать меньше места благодаря новому кодеку Jpegli, разработанному Google – разумеется, если библиотека прижется. В компании обещают до 35% более высокую эффективность компрессии при сохранении отличного качества картинки.

Новая библиотека кодирования JPEG

Google создала новую библиотеку для кодирования изображений в формате JPEG. Об этом компания сообщила в своем официальном блоге, посвященному открытому ПО.

Разработка, получившая название Jpegli, по заявлению поискового гиганта, обеспечивает до 35% более высокую степень сжатия относительно традиционных кодеков при охранении высокого качества изображения и обратной совместимости с существующими кодеками.

Внедрение библиотеки позволит разработчикам веб-сайтов сэкономить дисковое пространство, разгрузить каналы связи, а также обеспечить посетителям более высокую скорость загрузки страниц, считают в Google.

Проект написан на языке программирования C++ и опубликован в публичном репозитории libjxl на хостине GitHub. Исходный код библиотеки открыт и распространяется на условиях собственной BSD-подобной лицензии Google.

JPEG – популярный формат хранения растровых изображений, опубликованный в 1992 г. Позволяет хранить данные о картинке в сжатом виде с потерями и без потерь. Благодаря высокой степени сжатия, которую предлагает JPEG, формат приобрел высокую популярность в интернете.

Особенности библиотеки

В проекте задействован ряд новых техник, направленных на снижение шумов и улучшение качества изображения в целом. В частности, в Jpegli нашла применение адаптивная эвристика квантования из эталонной реализации кодека JPEG XL. Кроме того, специалисты Google внедрили в библиотеку улучшенные алгоритмы выбора матриц квантования, точного вычисления промежуточных результатов, а также добавили возможность использования более «продвинутых» цветовых пространств.

Все перечисленные новшества таким образом, что закодированные Jpegli изображения в формате JPEG можно выводить на экран при помощи любых существующих программных средств – браузеров, графических редакторов и просмотрщиков, утверждают в Google.

Преимущества Jpegli

Библиотека предоставляет кодер и декодер, соответствующий стандартам JPEG и совместимый с libjpeg-turbo и MozJPEG – двумя другими высокопроизводительными реализациями кодеров –на уровне API и ABI. Последний с 2014 г. развивает компания Mozilla, разработчик браузера Firefox.

Разработчики Jpegli утверждают, что их библиотека обеспечивает более качественный по сравнению с конкурирующими кодерами результат при сжатии изображения с потерями. Картинка выглядит четче и содержит меньше видимых артефактов – все благодаря более точным вычислениям и применению эффективных психовиузальных методов.

В Google отмечают, что несмотря на более привлекательное соотношение качество/степень сжатия относительно других библиотек, Jpegli гарантирует быстрое кодирование и декодирование. По показателю производительности она якобы не отстает от уже упомянутых ранее libjpeg-turbo и MozJPEG.

Jpegli позволяет кодировать изображение с выделением до 10 бит на компоненту. Традиционные кодеки, как правило, поддерживают лишь 8 бит на компоненту, что отражается на итоговом качестве сжатой картинки. Как поясняют разработчики, хорошо этот недостаток заметен на изображениях, содержащих градиенты (плавный переход от одного цвета к другому) – в таком случае наблюдается характерный артефакт в виде полосок.

Впрочем, чтобы воспользоваться преимуществами «10-битового подхода» разработчикам ПО для просмотра изображений потребуется внести в свои продукты некоторые правки.

Как сравнивали Jpegli с другими библиотеками

Для оценки того, насколько лучше других новинка справляется со своей задачей, специалисты Google упаковали в JPEG-файлы датасет изображений компании Cloudinary с использованием Jpegli, libjpeg-turbo и MozJPEG. Каждая оригинальная картинка была представлена сразу несколькими копиями с различным битрейтом.

Затем группу людей, привлеченных по модели краудсорсинга, попросили попарно сравнивать изображения, полученные при помощи различных кодеков, и выбирать из них более качественные.

Для обобщения полученных результатов и представления их в понятном виде специалисты Google агрегировали данные, используя метод Эло (применяется, к примеру, для составления рейтингов силы игроков в шахматах).

В 2021 г. CNews писал о новом формате компрессии картинок без потерь Quite OK Image (QOI), который по словаем его создателя из Германии, позволяет в десятки раз быстрее сжимать растровые изображения в цветовой модели RGBA по сравнению с PNG при незначительно отличающемся итоговом размере файла. Автор QOI тогда признался, что практически ничего не понимает в алгоритмах сжатия, а идея формата к нему пришла во время работы над проектом в смежной области.

Источник:https://www.cnews.ru/news/top/2024-04-05_google_uluchshila_populyarnejshij

Учла ли компания ошибки, допущенные Apple с её фирменным «Локатором»?

Google вот-вот запустит долгожданную сеть поиска устройств, которая обещает стать настоящей находкой для пользователей Android. Согласно информации, обнаруженной изданием 9to5Google, компания направила письмо некоторым пользователям, в котором объявляется о скором включении функции.

Инновация позволит находить пропавшие телефоны и аксессуары с помощью данных миллионов других устройств Android, работая по принципу, аналогичному технологии отслеживания Apple и Tile.

Другая интересная особенность работы такой сети заключается в том, что она сможет обнаруживать совместимые с технологией Fast Pair аксессуары, такие как наушники, гарнитуры и трекеры, даже если они отключены от вашего устройства или находятся вне сети. Пользователи увидят уведомление на своём устройстве, когда функция будет активирована. При желании, функцию можно отключить вручную.

Первоначально «корпорация добра» анонсировала расширение существующей сети Find My Device на конференции Google I/O в 2023 году. Запуск сети был отложен, поскольку компания ждала, когда Apple внедрит функцию оповещения о неизвестных трекерах для всех устройств отслеживания, а не только для AirTag.

Напомним, что ранее Apple становилась фигурантом скандала, когда её технологию AirTag обвинили в упрощении слежки для различных недоброжелателей, включая маньяков и убийц. Компания неоднократно внедряла улучшенные защитные меры от нежелательного отслеживания, но все они были направлены именно на фирменный AirTag, когда как сторонние аксессуары данные меры не охватывали.

Сейчас, когда Apple собирается принять расширенную спецификацию противодействия слежке в iOS 17.5, запуск сети Find My Device от Google кажется неизбежным.

Некоторые пользователи Android уже заметили новую настройку «Найти ваши оффлайн-устройства» в последней бета-версии сервисов Google Play. Это указывает на то, что официальный запуск может состояться очень скоро, предлагая новый уровень безопасности и удобства в использовании устройств.

Подробнее: https://www.securitylab.ru/news/547303.php

Google предпринимает новые шаги для усиления защиты пользователей Gmail от спама и фишинговых атак, ужесточая требования к отправителям массовых рассылок.

С недавних пор компания начала автоматически блокировать письма от отправителей, которые не соответствуют новым, более строгим критериям антиспам-защиты и не используют обязательную аутентификацию сообщений.

Нововведения требуют от тех, кто отправляет более 5 000 сообщений в день на почтовые ящики Gmail:

- настроить аутентификацию электронной почты с помощью SPF / DKIM и DMARC для своих доменов;

- использовать подключение TLS для передачи электронной почты;

- избегать рассылки нежелательных сообщений, предоставлять возможность отписки в один клик и обрабатывать запросы на отписку в течение 2-х дней;

- следить, чтобы «доля попаданий в спам» в Postmaster Tools не превышала 0,1%;

- поддерживать уровень спама на уровне ниже 0,3%;

- не выдавать себя за другое лицо в заголовках «От кого».

Несоблюдение требований может привести к проблемам доставки электронной почты, включая отклонение писем или их автоматическую отправку в папку спама адресатов. Google предупреждает, что начиная с апреля 2024 года, будет постепенно отклонять трафик, не соответствующий требованиям. Компания настоятельно рекомендует отправителям использовать период временных ошибок для внесения необходимых изменений и достижения соответствия нормам.

С июня планируется более строгое применение указанных требований, особенно к доменам, используемым для массовых рассылок с 1 января 2024 года. Как заявлялось при анонсе новых руководств, благодаря искусственному интеллекту компании удается блокировать почти 15 млрд. нежелательных писем ежедневно, предотвращая более 99,9% спама, попыток фишинга и вредоносного ПО.

Разработчики Google анонсировали новую защитную функцию Chrome под названием Device Bound Session Credentials, которая привязывает файлы cookie к конкретному устройству, что должно помешать хакерам похищать их и использовать для взлома учетных записей.

Чтобы решить проблему кражи cookie и их последующего использования для обхода многофакторной аутентификации, в Google создали функцию Device Bound Session Credentials (DBSC), которая криптографически привязывает аутентификационые cookie к конкретному устройству.

После активации DBSC процесс аутентификации связывается с новой парой из публичного и приватного ключей, сгенерированных с помощью чипа Trusted Platform Module (TPM) на устройстве. Во время сеанса сервер периодически проверяет наличие закрытого ключа, чтобы убедиться, что тот все еще находится на том же устройстве. Разработчики уверяют, что такие ключи не могут быть похищены и надежно хранятся на устройстве, поэтому даже если злоумышленники украдут файлы cookie, они не смогут получить доступ к учетным записям жертвы.

«Привязывая сеансы аутентификации к устройству, DBSC стремится подорвать индустрию хищения файлов cookie, поскольку их кража более не будет приносить никакой пользы, — рассказывает Кристиан Монсен (Kristian Monsen), инженер из команды по борьбе со злоупотреблениями в Google Chrome. — Мы считаем, что это значительно снизит эффективность вредоносных программ для кражи файлов cookie. Злоумышленники будут вынуждены действовать локально, что сделает обнаружение и обезвреживание [малвари] на устройстве более эффективными как в случае антивирусного ПО, так и в случае с корпоративными устройствами».

Пока DBSC находится на стадии прототипа, однако Google сообщает, что функцию уже можно протестировать. Для этого понадобится зайти в chrome://flags/ и установить флаг enable-bound-session-credentials.

DBSC позволяет серверу начать новую сессию с браузером пользователя и связывает ее с публичным ключом, хранящимся на устройстве, используя специальный API. Каждый сеанс имеет уникальный ключ, а сервер получает только публичный ключ, который впоследствии используется для верификации. Утверждается, что DBSC не позволяет сайтам отслеживать разные сессии пользователя на одном устройстве, а созданные ключи можно удалить в любой момент.

Ожидается, что на начальном этапе новая функция будет поддерживаться примерно половиной всех десктопов с Chrome на борту. А когда DBSC будет развернута полностью, защита заработает для обычных и корпоративных пользователей автоматически.

«Также мы уже работаем над внедрением этой технологии для наших клиентов Google Workspace и Google Cloud, чтобы предоставить им еще один уровень безопасности аккаунтов», — добавляет Монсен.

Источник: https://xakep.ru/2024/04/03/chrome-dbsc/

Вскоре после того как пресс-секретарь президента России Дмитрий Песков заявил, что власти «ожидали бы от Павла Дурова большего внимания», Дуров сообщил, что теперь пользователи из России, Украины и Беларуси смогут ограничивать круг людей, которые могут отправлять им личные сообщения.

Вчера, в беседе с представителями Telegram-канала SHOT пресс-секретарь президента России Дмитрий Песков заявил, что основателю Telegram Павлу Дурову следовало бы уделять больше внимания тому, что его платформа используется в террористических целях.

«Мы, безусловно, ожидали бы от Павла Дурова большего внимания. Потому что этот уникальный и феноменальный с технологической точки зрения ресурс, который вырос на глазах у нашего поколения, все больше становится инструментом в руках террористов — используется в целях террористических», — заявил Песков, отметив, что планов по блокировке мессенджера у властей нет.

Ранее на этой неделе СМИ сообщали о том, что силовики обнаружили группу в Telegram, где были завербованы лица, совершившие теракт в «Крокус Сити Холл» 22 марта 2024 года.

Вечером 28 марта 2024 года Павел Дуров сообщил в своем Telegram-канале, что четыре дня назад русскоязычные пользователи мессенджера начали жаловаться на сообщения от незнакомцев с призывами к терактам.

«В течение часа после получения подобных жалоб мы применили ряд технических мер и организационных мер для того, чтобы предотвращать эту активность.

В результате десятки тысяч попыток отправить такие сообщения были пресечены, а тысячи пользователей, участвующих в этом флешмобе, столкнулись с вечной блокировкой своих Telegram-аккаунтов.

С начала следующей недели все пользователи из России, Украины и Беларуси смогут ограничивать круг тех, кто может присылать им личные сообщения. Мы также внедряем решения на основе ИИ для еще более эффективной обработки жалоб.

Telegram — не место для спам-рассылок и призывов к насилию», — заявил Дуров.

Microsoft в письме клиентам из России объявила, что c 20 марта приостановит доступ к своим облачным продуктам из-за санкций ЕС.

Американская компания Microsoft отправила российским компаниям письмо о том, что c 20 марта 2024 года закроет доступ к своим облачным продуктам для российских организаций. Источник на IT-рынке также сообщил РБК о получении такого письма своим заказчиком. Информацию о письме РБК подтвердили в ГК Softline (разработчик экосистемы Softline Universe). PR-директор Softline Светлана Ащеулова сообщила о получении аналогичной информации и от Amazon.

«В связи с этим ГК Softline предупреждает о возможных функциональных ограничениях в работе облачных продуктов и сервисов Microsoft, Amazon и Google», — сказала она РБК. Ащеулова со ссылкой на письма правообладателей уточнила, что с указанной даты будет прекращен доступ к облачным продуктам, таким как Power BI, Dynamics CRM и др. «Мы ожидаем, что приостановка также затронет облачные решения, содержащие эти продукты», — сказала представитель российского разработчика.

В Microsoft объяснили, что из-за санкций ЕС не смогут поставлять «определенное программное обеспечение для управления или проектирования (включая облачные решения) организациям, зарегистрированным в России».

«Microsoft должна прекратить действие этих подписок к 20 марта 2024 года, до будущих указаний ЕС, которые изменят это решение, или общего или специального разрешения от регулирующих органов ЕС. После 20 марта 2024 года вы не сможете получить доступ к этим продуктам или услугам Microsoft, а также к любым данным, хранящимся в них», — говорится в письме компании.

Это связано с 12-м пакетом санкций ЕС против России, который был принят 19 декабря 2023 года. В нем содержатся ограничения на поставки программного обеспечения для бизнес-аналитики (BI, CRM и др.), пояснила Ащеулова.

«Для российских компаний это означает, что воспользоваться этими продуктами или получить доступ к данным, содержащимся в них, с 20 марта 2024 года будет невозможно. Согласно письмам от правообладателей, данные продукты станут недоступны для российских клиентов в связи с требованиями новых положений Регламента ЕС 833/2014, который вводит ограничения на поставку в Россию различных видов программного обеспечения. Важно отметить, что речь может идти обо всех облачных продуктах Microsoft, Amazon и Google, которые правообладатели определят в качестве запрещенных для поставки в РФ согласно требованиям указанного выше регламента», — отметила она.

Источник: https://www.rbc.ru/technology_and_media/15/03/2024/65f452069a79470ded3adf19

Огромное количество сайтов сохраняет плагины устаревшего редактора, с помощью которого киберзлоумышленники стали перенаправлять пользователей на вредоносные сайты.

Как отравить поисковик

Злоумышленники начали использовать устаревший и давно заброшенный редактор веб-сайтов для компрометации сетевых ресурсов, принадлежащих образовательным и правительственным учреждениям для «чёрного SEO» и перенаправления пользователей на вредоносные сайты.

Хакеры используют опцию открытых перенаправлений, модифицируя код веб-страниц так, чтобы пользователи автоматически перенаправлялись куда-то ещё. Поисковики индексируют эти перенаправления - точнее, страницы, на которые указывает код перенаправления, в результате чего возникает возможность для кампаний по «отравлению» SEO. Доверенные домены, где располагаются легитимные, но модифицированные злоумышленниками сайты, обеспечивают вредоносным редиректам отсутствие внимания со стороны URL-фильтров в защитных средствах (антивирусах и т.д.) и более высокую позицию в выдаче поисковиков.

Поскольку сами такие редиректы лишь указывают на потенциально вредоносные сайты, ни в Google, ни в Microsoft их не рассматривают как непосредственный источник угрозы. В таком качестве рассматриваются только сайты, содержащие эти вредоносы.

Эксперт по информбезопасности, известный только как g0njxa, рассказал в Twitter, что наткнулся на целую кампанию редиректов после того, как увидел в Google рекламу генераторов внутриигровой валюты Fortnite V Bucks, которые якобы хостились на сайтах университетов.

Оказалось, что редиректы были созданы с помощью старой программы - редактора сайтов FCKeditor, который позволяет редактировать HTML-содержимое веб-страницы.

Оригинальный FCKeditor давно заброшен. Его ещё в 2009 г. сменил более новый, более совместимый с современными сетевыми стандартами CKEditor.

Однако большое количество старых сайтов, в первую очередь, образовательных и государственных учреждений, до сих пор установлены плагины для FCKeditor.

Университеты и муниципалитеты

В своих публикациях g0njxa указывает, что среди таковых оказались сайт Массачусетского технологического института (MIT), Колумбийского университета, Университета Барселоны, Университета города Оберн в США, Университет Вашингтона, Центральный университет Эквадора и несколько других.

Также затронуты правительственный сайт штата Вирджиния, сайт городской администрации Остина (штат Техас), сетевой ресурс правительства Испании, а также сайт Yellow Pages Canada.

Исследователи издания The Bleeping Computer выяснили, что скомпрометированные инстансы FCKeditor используют комбинацию статичных HTML-страниц и перенаправлений на вредоносные сайты.

Статичные страницы, открывающиеся в легитимных доменах, используются для «отравления» поисковиков, то есть, для замусоривания их результатов ссылками на вредоносные сайты.

Например, одна из ссылок в Google ведёт на установку FCKeditor в домене aum.edu (сайте Университета Обёрн в Монтгомере), на HTML-страницу, которая якобы представляет собой новостной материал о лечении тиннитуса (звона в ушах).

Однако страница свёрстана таким образом, чтобы продвигать и другие страницы в том же скомпрометированном инстансе. Очевидно, хакеры ждут, когда эти страницы займут повышенное положение в выдаче поисковиков, чтобы затем подменить их редиректами на вредоносные сайты - мошеннические, фишинговые и т.д.

Разработчик FCKeditor отреагировал на эти сообщения g0njxa заявлением, что разработка программы прекратилась ещё в 2010 г., что в ней содержатся многочисленные уязвимости и что использовать её категорически не рекомендуется никому.

«Использование устаревшего ПО на общественных сайтах - старая проблема, которая решается слишком медленно. Это может объясняться, в частности, текучкой кадров - новые работники, занимающиеся поддержкой, предпочитают ничего не менять, если оно выполняет свои основные функции», - говорит Анастасия Мельникова, директор по информационной безопасности компании SEQ. По ее словам, логику можно понять: зачем тратить время и силы на изменения в платформе, если через сравнительно короткий промежуток оператор сайта опять поменяется? «И даже если руководству донести информацию о том, что с сайтом что-то не так, ответом, скорее всего, будет сакраментальное «если работает, то не трогайте. В результате устаревшее ПО может болтаться в инфраструктуре десятилетиями, умножая риски», - подытожила Анастасия Мельникова.

Как отмечает Bleeping Computer, подобная кампания - далеко не первая; в прошлом пользователи, сами того не желая, попадали на сайты для взрослых или мошеннические вариации аккаунтов OnlyFans.

Источник:https://safe.cnews.ru/news/top/2024-02-29_antikvarnyj_redaktor_sajtov

Что послужило причиной инцидента, и как местные специалисты справились с восстановлением доступа.

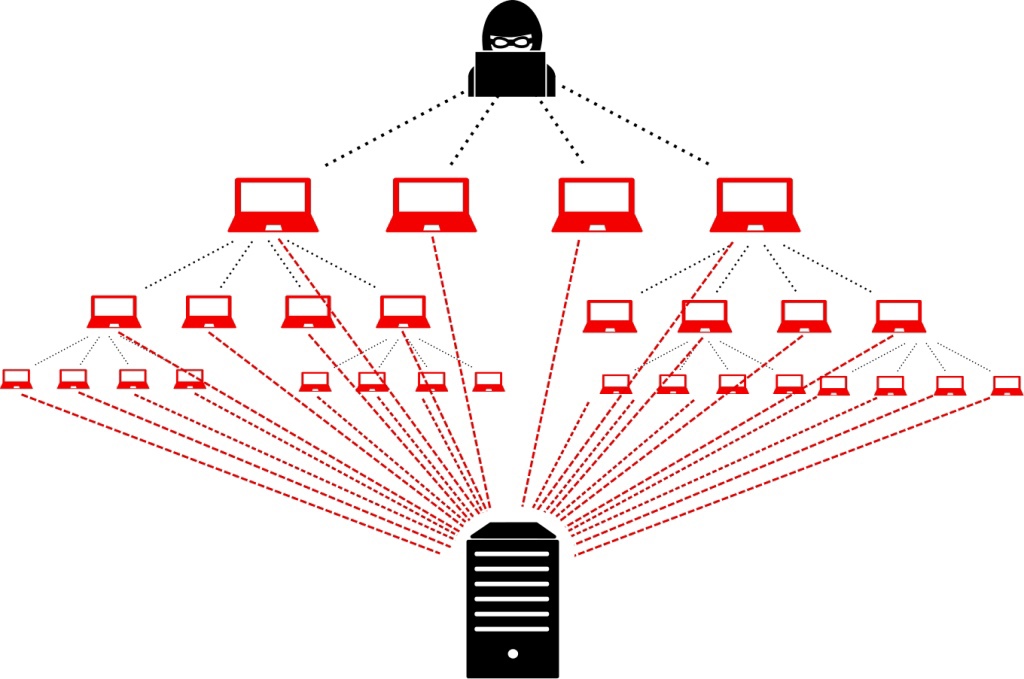

В ряде государственных организаций Франции зафиксированы кибератаки «беспрецедентной интенсивности», о чём сообщил офис премьер-министра страны 11 марта. Атаки начались вечером 10 марта и, хотя точная их природа не уточняется, предполагается, что речь идёт о DDoS-атаках.

Правительство Франции отметило, что для осуществления атак были использованы известные технические методы, однако их интенсивность стала беспрецедентной. DDoS-атаки не позволяют злоумышленникам похищать информацию, но могут блокировать доступ к сетевым ресурсам за счёт перегрузки серверов фиктивными запросами.

Подобные инциденты иногда связывают со спонсируемыми государствами группировками, однако простота их реализации позволяет провести такую атаку любому злоумышленнику, даже с ограниченными аппаратными ресурсами.

Правительство Франции не стало озвучивать свои догадки о происхождении этих атак, поэтому доподлинно неизвестно, кто приложил к ним свою цифровую руку.

Тем не менее, хактивисты из группировки Anonymous Sudan быстро взяли на себя ответственность, заявив в своём Telegram-канале, что провели массированную кибератаку, которая приведёт к большому ущербу в различных правительственных секторах, включая очень важные веб-сайты и их поддомены.

Anonymous Sudan — известная хактивистская организация, которая в прошлом году совершила множество DDoS-атак на веб-сайты в таких странах, как Швеция, Дания и Израиль, во многом из-за их антимусульманской позиции по некоторым вопросам.

DDoS-атаки предполагают использование компьютера или сети компьютеров для отправки огромного количества запросов целевой системе, что ограничивает её способность отвечать законным пользователям.

Сообщается, что целью атак стали несколько правительственных служб, однако неясно, ограничивались ли атаки лишь публично доступными сайтами правительства Франции.

В заявлении французского правительства также указано, что специалистами были оперативно приняты меры по смягчению последствий, благодаря чему удар по большинству сервисов удалось существенно снизить, а затем и полностью восстановить к ним доступ.

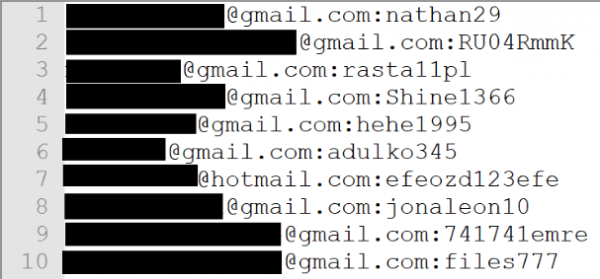

Министерство юстиции США обнародовало обвинительное заключение против 38-летнего Линвея (Леона) Динга, бывшего инженера-программиста Google, который подозревается в краже коммерческих ИИ-секретов Google и передаче этой информации компаниям в Китае.

В документах утверждается, что Динг похитил проприетарную информацию об ИИ-технологиях Google и передал ее двум компаниям, базирующимся в Китае, в которых он тайно работал.

По данным Министерства юстиции США, Динг начал работать инженером-программистом в Google в 2019 году, а 21 мая 2022 года он приступил к загрузке проприетарных данных компании в свой личный аккаунт Google Cloud. Этот процесс длился почти год, и в результате было похищено более 500 файлов.

Чтобы как-то замаскировать свои действия, Динг копировал исходные файлы в Apple Notes на своем ноутбуке, предоставленном ему Google, преобразовывал их в PDF-файлы, после чего загружал их в свой аккаунт Google Cloud.

Считается, что украденная коммерческая тайна связана с важнейшими технологиями, лежащими в основе новейших суперкомпьютерных дата-центров Google, которые необходимы для обучения и размещения LLM.

В обвинительном заключении сказано, что Динг похитил служебную информацию о различных аппаратных и программных платформах, включая:

- данные об архитектуре и функциональности чипов и систем GPU и TPU;.

- программное обеспечение, позволяющее этим чипам взаимодействовать и выполнять задачи;

- данные о CMS (Cluster Management System), которая объединяет тысячи чипов в суперкомпьютер, способный работать с технологиями машинного обучения и искусственного интеллекта.

Согласно обвинительному заключению, Динг передал украденные файлы с конфиденциальной информацией в Китай. В частности файлы были переданы компании, занимающейся разработкой ИИ, с которой Динг оказался связан — он занимал там должность директора по технологиям. Также информация попала в руки второй компании под названием Shanghai Zhisuan Technology Co, которую основал сам Динг.

Подчеркивается, что Динг не сообщал Google о своих связях с этими компаниями и не рассказывал о своих поездках в Китай, в ходе которых он встречался с инвесторами. Вместо этого Динг попросил своего коллегу периодически сканировать его бейдж на входе, чтобы создать видимость того, что он работает и находится в американском офисе Google (тогда как на самом деле он находился в Китае).

Даже после того, как в Google обнаружили утечку и несанкционированную передачу данных на сторону, Динг солгал следователям компании, заявив, что просто загружал файлы в свой личный аккаунт для работы. Также он подписал заявление, в котором утверждалось, что он навсегда удалил всю конфиденциальную информацию Google, не связанную с его работой. Что тоже было ложью.

Сообщается, что Линвея Динга арестовали 5 марта 2024 года, и теперь ему грозит наказание в виде 10 лет лишения свободы и штраф в размере до 250 000 долларов за каждый пункт обвинения в хищении коммерческой тайны (то есть около 1 000 000 долларов в общей сложности).

К отягчающим обстоятельствам в УК России добавят использование информационных технологий. ИТ помогают преступникам скрываться и осложняют работу следствия. Количество таких преступлений и размер нанесенного ущерба растет.

Применение ИТ отягчает преступление

К отягчающим обстоятельствам в Уголовном кодексе (УК) России отнесут преступления, совершенные с помощью ИT-технологий, пишут «Известия».

Такое поручение глава правительственной комиссии по профилактике правонарушений, министр внутренних дел Владимир Колокольцев дал Следственному комитету, МВД России и иным заинтересованным ведомствам.

Рекомендуется дополнить 16.1. Статьи 63 УК новым отягчающим обстоятельством «совершение преступления с использованием информационно-коммуникационных технологий», говорится документе.

А статьи № 104.1, № 5 и № 115 УК предлагается дополнить положениями, закрепляющими возможность конфискации цифровой валюты, признанной имуществом.

О результатах работы по этому поручению необходимо проинформировать правительственную комиссию до 1 декабря 2024 г.

Чем такие преступления хуже

В феврале 2024 г. CNews писал о том, что правительственная комиссии под председательством Колокольцева уже поручила Минцифры, МВД и Роскомнадзору заняться вопросами правового регулирования цифровой технологии подмены личности (дипфейк) в целях недопущения ее использования в противоправных целях.

Расследование преступлений, совершенных с применением высоких технологий представляет особую сложность. Дополнительные трудности возникают не только в определении личности преступника, но даже при попытке установить место совершения преступления.

Мошеннические технологии совершенствуются очень быстро. Правда и попытки их выявления развиваются. Разработчики вовсю работают над способами облегчения этой задачи с помощью ИИ.

Количество ИТ-преступлений в России

В 2023 г. зарегистрированы рекордные 677 тыс. ИT-преступлений, говорится в данных МВД, с которыми ознакомились «Известия» в феврале 2024 г. В 2022 г. этот показатель был на треть меньше.

Больше всего в абсолютном выражении за год выросло количество правонарушений с использованием интернета — с 381,1 тыс. до 526,7 тыс. На втором и третьем местах оказались мошенничества, совершенные с применением средств мобильной связи и пластиковых карт. Также участились правонарушения с использованием компьютерной техники, программных средств и фиктивных электронных платежей.

Российские компании теряют от кибератак в среднем 20 млн руб. в год. Количество атак и размер ущерба растет.

В 2023 г. 35% промышленных организаций в России отметили увеличение числа внешних атак, 60% столкнулись с утечкой информации. Такие данные предоставили CNews Эксперты «СерчИнформ».

В результате только одного инцидента в 2024 г. в сеть утекло 500 млн. записей о россиянах. Это больше, чем за весь 2023 г., когда было скомпрометировано 300 млн строк данных российских пользователей.

Объем утечек данных в 2024 г. начал расти уже в первые дни нового года. Рост во время новогодних выходных составил 10% по сравнению с аналогичным периодом 2023 г.

Источник:https://www.cnews.ru/news/top/2024-03-07_otyagchayushchim_obstoyatelstvam

Более 30 европейских медиаорганизаций подали иск против Google на сумму 2,1 миллиарда евро, обвиняя поискового гиганта в использовании антиконкурентных методов в рекламных технологиях. В этой новости рассмотрим данную ситуацию подробнее.

По мнению организаций-истцов, именно методы американской корпорации стали причиной снижения их доходов. Иск подан от имени десятков различных компаний, включая немецкий издательский концерн Axel Springer, выпускающий свыше 150 наименований газет и журналов в более чем 32 странах мира.

Интересы пострадавших организаций были представлены в окружном суде Амстердама европейскими юридическими компаниями Geradin Partners и Stek.

Истцы утверждают, что из-за предполагаемых злоупотреблений Google рынок онлайн-публикаций стал менее конкурентоспособным. Они считают, что без злоупотребления доминирующим положением Google доходы от онлайн-рекламы были бы выше, а сборы за рекламные технологии — ниже.

Основой иска является решение Французского антимонопольного органа 2021 года, который ранее обвинил Google в предпочтении собственных рекламных сервисов в ущерб конкурентам и обязал медиагиганта выплатить штраф в размере 220 миллионов евро.

Также иск опирается на заявление Европейской комиссии , в купе с расследованиями США и Великобритании, указывающими на антиконкурентные практики в рекламном бизнесе Google.

Дэмиен Джерадин из Geradin Partners заявил, что пришло время привлечь компанию к ответственности за её злоупотребления и компенсировать ущерб, нанесённый европейскому медиасектору.

В то же время, представитель Google утверждает, что рекламные технологии компании приносят пользу европейским издателям, помогая миллионам сайтов и приложений финансировать свой контент и эффективно привлекать новых клиентов. Google намерена активно отстаивать свою позицию, назвав иск спекулятивным и меркантильным.

Стоит отметить, что Google имеет давнюю историю конфликтных отношений с различными новостными организациями. Началось это в далёком 2006 году, когда информационное агентство Copiepress обвинило Google News в нарушении авторских прав.

Вышеописанный иск от 30 медиакомпаний был подан на фоне кризиса в медиаиндустрии, вызванного снижением приоритета распространения новостей в социальных сетях, уменьшением онлайн-трафика на новостные сайты, перераспределением рекламных бюджетов, увольнениями и прочими негативными факторами.

Данная ситуация демонстрирует сложные взаимоотношения между технологическими гигантами вроде Google и традиционными медиаорганизациями.

С одной стороны, компании вроде Google предоставляют мощные рекламные инструменты и доступ к огромной аудитории, что может помочь медиа зарабатывать и распространять свой контент. С другой — доминирующее положение таких компаний на рынке онлайн-рекламы создаёт риск злоупотреблений и подрывает позиции других игроков.

Этот конфликт интересов требует сбалансированного регулирования, чтобы поощрять инновации и предоставление полезных услуг, в то же время защищая честную конкуренцию и плюрализм СМИ. Компромисс здесь непрост, но крайне необходим, и рано или поздно он обязательно будет найден.

Группа американских фондов Capital Group, владевшая почти 11% акций Yandex, практически полностью вышла из капитала интернет-компании. Ранее схожий шаг совершил другой американский фонд – Invesco. Покупателями могли стать российские инвесторы, претендующие на активы Yandex в России.

Capital Group попрощался с Yandex

Группа американских фондов Capital Group, входившая в число крупнейших акционеров Yandex (владелец российского «Яндекса»), практически полностью вышла из капитала интернет-компании. Это следует из данных, размещенных на сайте Американской комиссии по ценным бумагам (SEC).

Capital Group состоит из трех фондов: Capital Research Global Investors, Capital International Investors и Capital World Investors. На начало 2022 г. они в совокупности владели 10,7% акций Yandex. В том числе фонд Capital Research Global Investors владел 4,7% акций, Capital International Investors – 3,5%, Capital World Investors – 2,5%.

Схожие данные были и на начало 2023 г. Но на текущий момент Capital Research Global Investors и Capital World Investors полностью вышли из капитала Yandex. У третьего фонда Capital International Investors остается лишь 0,6% акций.

Весной 2022 г., после начала специальной военной операции (СВО) России на Украине, американская биржа Nasdaq приостановила торги акциями Yandex. Соответственно, акции могли быть проданы в ходе внебиржевых сделок. Исходя из текущих котировок акций Yandex на Московской бирже, пакет, проданный группой фондов Capital Group, стоит 125,4 млрд руб. ($1,37 млрд по текущему курсу Центробанка).

Invesco также ушел из Yandex

Ранее стало известно, что Yandex лишился еще одного крупного американского акционера – фонда Invesco (в 2018 г. Invesco приобрел американский фонд Oppenheimer, став акционером Yandex). На начало 2023 г. у Invesco было 7,5% акций Yandex. В то же время еще один американский фонд FMR (Fidelity Investments) продолжает быть владельцем 5% акций Yandex.

Главный акционер Yandex – основатель компании Аркадий Волож. Действующий в его интересах Lastar Trast владеет 8,5% от общего числа акций и 45,1% от общего числа голосов. Такое неравномерное распределение связано с тем, что ценные бумаги Yandex бывают двух типов. Акции класса «А» обладают одним голосом на одну ценную бумагу и могут свободно продавать. Акции класса «B» обладает 10 голосами на одну ценную бумагу, но напрямую их продать нельзя. Волож и «старейший» сотрудник «Яндекса» Владимир Иванов являются основными держателями акций класса «B».

Разделение бизнеса Yandex

Осенью 2022 г. Yandex принял решение о разделении своего бизнеса на российский и международный. Предполагалось передать российский бизнес под управление топ-менеджеров компании с привлечением группы сторонних инвесторов с сохранением за Yandex ряда технологических направлений. Летом 2023 г. администрация Nasdaq одобрила данную схему: в случае ее реализации торги акциями Yandex на Nasdaq могут возобновиться.

Условия самой сделки были финализированы только в начале 2024 г. Российские активы Yandex были объединены в МКАО (международная компания акционерное общество) «Яндекс», зарегистрированной в специальном административной районе Калининградской области. Покупателем выступает ЗПИФ «Консорциум.Первый». Сумма сделки составит 475 млрд руб. Из этой суммы 230 млрд руб. будут выплачены наличными (в китайских юанях), остальное – путем передачи Yandex 176 млн его же акций класса «А» (49% от общего числа акций).

Для расчета с Yandex потенциальные покупатели российского «Яндекса» должны приобрести акции Yandex у их российских держателей или предложить им обмен на акции МКАО «Яндекс».

В то же время по данным журнала Forbes в конце 2023 г. российские инвесторы, претендующие на активы Yandex, приобрели 45% акций от общего числа акций Yandex.

Продавцами, по данным журнала, выступали американские фонда. Среди покупателей журнал называл владельца группы «Интеррос» Владимира Потанина. Впрочем, в объявленный список покупателей «Яндекс» он не вошел.

35% доля в ЗПИФ «Консорциум.Первым» принадлежит «Фонду менеджеров», представляющему интересы топ-менеджеров «Яндекс». Этот же фонд будет иметь право вето на основные решения, принимаемые советом директоров и собранием акционеров МКАО «Яндекс». 25% получит Ао «Инфинити Менеджмент», принадлежащая основателю фонду Leta Capital Александру Чачаве.

15% в ЗПИФ «Консорциум.Первый» получит ЗПИФ «Аргонаут», представляющий интересы нефтяной компании «Лукойл» (ее основной владелец - Вагит Алеперов). Аналогичная доля будет у АО «Ай.Ти.Развитие», полностью принадлежащей гендиректору специализированного депозитария «Инфинитум» Павлу Прассу. Еще 10% в ЗПИФ «Консорциум.Первый» получит ООО «Меридиан-Сервис», принадлежащая бизнесмену Александру Рязанову (ранее он работал в нефтегазовой сфере, сейчас инвестирует в сельское хозяйство).

Что останется у Yandex

У Yandex останутся: стартапы в области искусственного интеллекта - Nebus AI и Toloka AI, разработчик беспилотного транспорта Avdride, образовательная платформа TripleTen, дата-центр в Финляндии и другие активы.

Это лишь 5% от активов, имевшихся у Yandex до сделки. В течение пяти лет после завершения сделки Yandex не должен будет конкурировать я «Яндексом» на рынках его присутствия (Россия и Украина).

Источник: https://www.cnews.ru/news/top/2024-02-19_uhodya_iz_rossiiyandex_teryaet

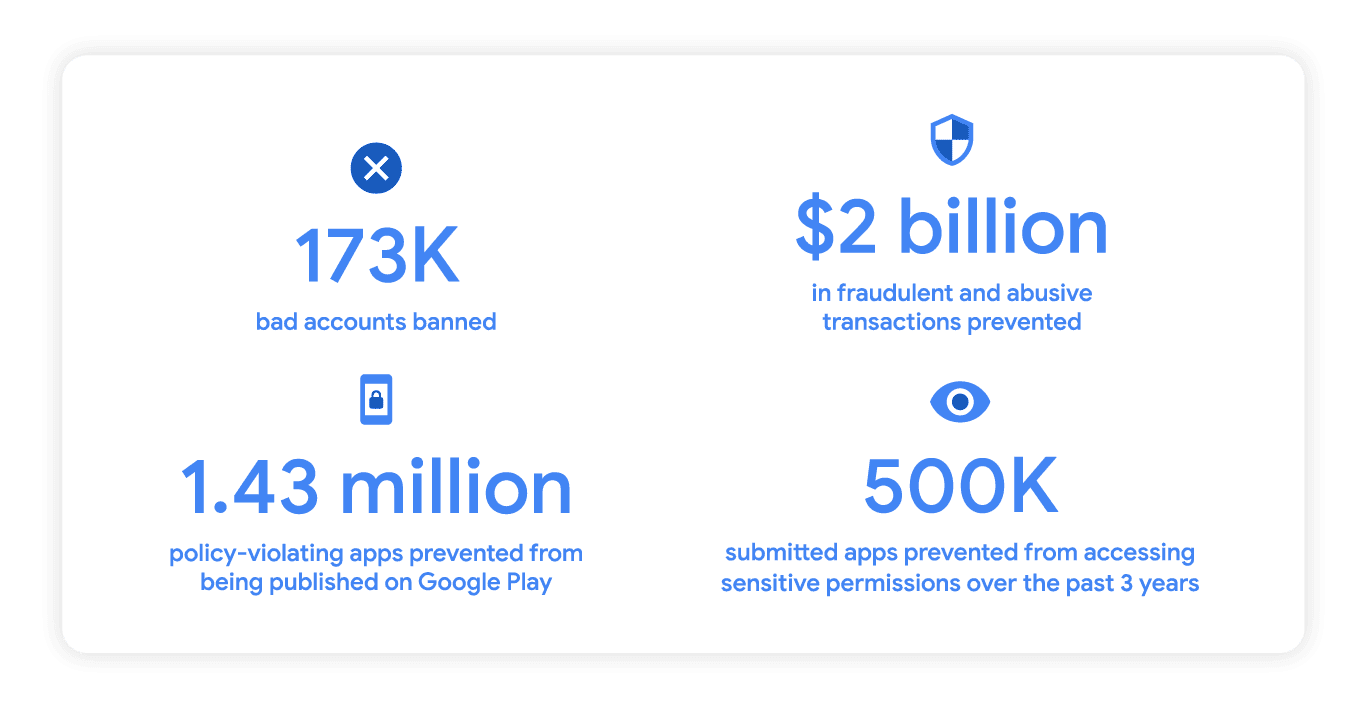

Google объявила о запуске инициативы, в рамках которой компания запустит несколько бесплатных инструментов на базе искусственного интеллекта, предназначенных для повышения уровня безопасности в интернете. Решение о необходимости реализации новой инициативы было принято из-за того, что передовые технологии, в том числе связанные с нейросетями, часто используют не только для защиты от киберпреступников, но и для совершения противоправных действий.

В числе прочего Google намерена представить новый продукт с открытым исходным кодом, который построен на базе нейросетей и использует идентификацию типов файлов для обнаружения вредоносного программного обеспечения. Этот инструмент уже используется для повышения уровня безопасности в Gmail и Google Drive и будет доступен бесплатно.

В рамках Мюнхенской конференции по кибербезопасности, которая проходит на этой неделе в Германии, Google также опубликует официальный документ, в котором будет подробно изложено, как IT-гигант использует искусственный интеллект для обеспечения кибербезопасности. В дополнение к этому в документе содержится призыв к проведению исследований в сфере ИИ и разработке мер по обеспечению автономной киберзащиты.

Вместе с этим Google объявила о дополнительных инвестициях в исследовательские гранты и партнёрскую деятельность для продвижения инициатив в области кибербезопасности с использованием ИИ-технологий. Поскольку хакеры уже используют алгоритмы на основе ИИ для проведения кибератак, в Google уверены, что необходимо усилить действия по разработке инструментов противодействия злоумышленникам.

Позавчера, 15 января ночью, по всему Рунету пошли сигналы, что протоколы WireGuard/OpenVPN массово «отвалились». Судя по всему, с понедельника Роскомнадзор снова взялся за VPN, экспериментируя с блокировками OpenVPN и Wireguard в новом масштабе.

Мы в Xeovo заметили это по большому наплыву пользователей, которые вообще не знали что протоколы блокируются (где они были все это время). Уже учения были много раз, и мы предупреждали клиентов, но, видимо, OpenVPN и WireGuard до сих пор очень хорошо работали у всех. На настоящий момент блокировка продолжается. Возможно, тестируют, как все работает перед выборами.

Блокировка замедляет интернет

Даже сервисы, которые не имеют отношения к VPN, заметили эту атаку. Getcourse запостил в своём Телеграме:

Наблюдается общее замедление в российском сегменте интернета, что может привести к сетевой задержке в вебинарах и воспроизведении видео. Делаем все возможное, чтобы обойти эти проблемы как можно скорее 🙏🏻

Как пишет ЗаТелеком, замедление интернета в России — это уже необратимый процесс.

1. ТСПУ и система блокировок. Очень простая концепция: для того, чтоб по каждому пакету принимать решение «отправить или заблокировать», нужно вычислительное время. То есть, это влечет за собой задержку. И чем больше блокировок, тем больше времени на принятие такого решения нужно. Чем «глубже проверка пакетов», тем хуже будет работать интернет в принципе.

2. Деградация машинного парка у операторов из-за экономики. Курс доллара вырос почти в два раза. А все оборудование — импортное. В РФ не делают микропроцессоров, плат и нет компаний-разработчиков телекоммуникационного оборудования. И этого как бы мало и государство еще прикладывает регуляциями, снижая доходы — сдерживание роста цен и куча обременений для выполнения функций полицейских.

3. Деградация машинного парка из-за санкций.

4. Кадровые проблемы — отъезд (бегство) специалистов. Многие действительно крутые спецы уехали. Кто-то потому что не согласен с политикой, кто-то опасаясь за собственную жизнь, а кто-то по опять-таки экономическим причинам.

Пятая проблема, о которой пишет ЗаТелеком — это базовые станции инфраструктуры мобильной связи: всего базовых станций в РФ примерно миллион. Очевидно, что эти БС ломаются, выходят из строя. Сколько именно ломается — мы не знаем, но есть предположение, что эта цифра примерно 5-10 процентов в год. Это значит, что ежегодно нужно ввозить оборудование эквивалентное 50 000 БС. Это только на поддержание инфраструктуры в рабочем состоянии, без попыток расширения. По производству «отечественных БС» во всех рекламках говорится о сотнях или даже тысячах единиц «импортозамещенного оборудования». Но нужно — десятки тысяч каждый год.

В общем, блокировки VPN — не единственная причина, по которой интернет в России будет становиться хуже, но одна из.

По наблюдениям Xeovo, Роскомнадзору не хватает железа и прямых рук для осуществления блокировок в том масштабе, в котором они стремятся. Мы замечаем, что блокировки в целом работают плохо — но лучше чем раньше. WireGuard/OpenVPN не работает примерно на 90-95%, хотя должны были бы уже резать всё — тем не менее, каким-то магическим образом, пара серверов всегда продолжают работать, хотя никак не отличаются от других.

Получается, из-за нехватки ресурсов РКН душит сам себя блокировками. Что там вживую происходит — можно только представить.

Как мы боремся

Как и в прошлый раз, когда мы писали о масштабных блокировках OpenVPN и Wireguard, Xeovo решает проблему на лету переходом на stealth proxy. Все обращения мы обрабатываем по мере их поступления, давая клиентам инструкции по переходу на stealth proxy и помогая клиенту с настройкой при наличии вопросов. Настройка немного сложней и отличается от WireGuard/OpenVPN. Прямо сейчас блокировка продолжается, всё новые и новые пользователи это замечают, поэтому поддержка засыпана вопросами — но, в итоге, все клиенты Xeovo остаются на связи.

Источник:https://habr.com/ru/companies/xeovo/articles/787106/

Специалисты компании Binarly рассказали о семействе уязвимостей, с помощью которых можно взломать практически любой компьютер. Об этом сообщает издание ArsTechnica.

Уязвимости получили общее название LogoFAIL, они связаны с функцией ОС, которая позволяет устанавливать собственные изображения на загрузочном экране ПК. Вредоносная программа запускается на ранних этапах загрузки устройства, что позволят ей обойти большинство защитных механизмов.

По оценке специалистов, перед LogoFAIL уязвимы сотни моделей компьютеров под управлением Windows и Linux практически любых производителей. Уязвимости можно эксплуатировать на устройствах, использующих прошивку UEFI. То есть под угрозой взлома оказались миллионы девайсов.

Эксперты Binarly рассказали, что для использования LogoFAIL злоумышленник сперва должен подготовить вредоносное изображения логотипа и установить его на компьютер. После перезагрузки он сможет удаленно выполнять различные команды на устройстве.

Специалисты Binarly рассказали о LogoFAIL на конференции Black Hat Europe в Лондоне. Также эксперты поставили в известность всех производителей, устройства которые оказались уязвимы перед проблемой.

В конце ноября специалисты по безопасности обнаружили критическую уязвимость в спецификации Bluetooth, которая затрагивает миллиарды гаджетов по всему миру. Чтобы не оказаться взломанным, потребителям рекомендовали не обмениваться данными с неизвестными устройствами.

Компании IBM и Meta* объявили о создании AI Alliance - альянса из более чем 50 компаний, занимающихся искусственным интеллектом, и исследовательских институтов, продвигающих открытую модель ИИ.

Главная цель коалиции — способствовать развитию «открытых инноваций и открытой науки» в области ИИ, опираясь на принципы открытого исходного кода и сотрудничество между крупными корпорациями, учёными и независимыми разработчиками.

В состав AI Alliance вошли десятки ведущих ИТ-компаний, университетов, научно-исследовательских институтов и стартапов со всего мира. Среди них - Intel, Dell, Sony, Oracle, Linux Foundation, НАСА, Корнелльский университет, Йельский университет, Токийский университет, Гарвардский университет, технический университет Мюнхена и другие.

IBM начала сотрудничество с Meta в августе текущего года. Стороны постараются объединить компании, которые не были отмечены серьёзными успехами в сфере ИИ, как это было с OpenAI, рассказал старший вице-президент IBM и директор IBM Research Дарио Хил.

В прошлом году OpenAI запустила ChatGPT. Компания и её конкуренты Anthropic и Cohere во многом лидируют в разработке передовых ИИ-моделей, которые созданы как закрытые или проприетарные системы.

Некоторые из участников AI Alliance имеют свои продукты искусственного интеллекта, но они не достигли результатов OpenAI и её материнской компании — Microsoft. Для многих из участников коалиции доходы от корпоративных технологий являются основой для роста.

По оценке исследовательской компании International Data Corp, в 2023 году компании по всему миру потратят около $16 млрд только на решения в области генеративного ИИ, к 2027 году показатель должен достичь $143 млрд.

Ранее IBM запустила свою систему Watson, однако проект не оправдал ожиданий. По словам Хила, новая система Watsonx является совершенно новой платформой. Meta также разработала свою ИИ-модель — Llama 2.

В связи со скандалом в OpenAI компании хотят иметь больше поставщиков ИИ-продуктов, чтобы уменьшить риски от работы с одним разработчиком. Также они рассматривают другие системы ИИ в качестве альтернатив разработке OpenAI. Решением для этого, возможно, и станет AI Alliance.

Вице-президент группы глобального ИИ в IDC Риту Джиоти заявила, что альянс может быть привлекательным для компаний, которые ищут больше поставщиков для сотрудничества. По её словам, успех инициативы будет зависеть от качества реализации. Альянсу нужно будет решение, состоящее из интегрированного аппаратного и программного обеспечения, а также из других инструментов ИИ, которые упростят использование нескольких систем, подытожила Джиоти.

Хил сказал, что AI Alliance сосредоточится на шести областях, включая регулирование и безопасность, в качестве краткосрочных перспектив. В ближайшее время коалиция выпустит инструмент для сравнительного анализа безопасности ИИ и проверки моделей.

В конце ноября 2023 года в городском совете бразильского города Порту-Алегри приняли закон, который сгенерировал ChatGPT. Чат-бот сделал необходимый документ по запросу члена совета Рамиро Росарио. Остальные законодатели города не были в курсе этой ситуации. В итоге люди приняли закон как есть и без внесения правок в текст. До подачи в совет документ был адаптирован для соответствия законодательным порядкам страны.

«Авторство» проекта стало известно другим советникам, мэру и населению только после того, как закон был одобрен и принят.

Росарио рассказал СМИ, что дал задачу ChatGPT разработать законопроект, позволяющий городу не взимать с налогоплательщиков плату за замену счётчиков потребления воды в случае их кражи.

В развёрнутом ответе чат-бота было восемь статей и законодательное обоснование, которые были отправлены во внутреннюю систему горсовета без каких-либо изменений. Текст законопроекта прошёл проверку, орфографическую корректировку и адаптацию к законодательным правилам страны. В результате этих правок в окончательном проекте остались две статьи, одна из которых состояла из нескольких разделов. После этого закон был отправлен в комитеты, которые его одобрили, а затем на голосование на пленарное заседание, где его утвердили остальные 35 членов городского совета.

В октябре законопроект от ChatGPT приняли единогласно, а с 23 ноября закон от ИИ вступил в силу.

«Если бы я сообщил об этом раньше, то моё предложение наверняка даже не было бы вынесено на голосование. Было бы несправедливо по отношению к населению города рисковать тем, что проект не будет одобрен просто потому, что был написан искусственным интеллектом», — пояснил СМИ Росарио. Председатель городского совета Гамильтон Соссмайер назвал принятие такого закона «опасным прецедентом» и предложил подробно обсудить роль ИИ в государственной политике.

Порту-Алегри имеет население 1,3 млн человек и является вторым по величине городом на юге Бразилии.

В июне этого года глава «Сбера» Герман Греф предложил дать отечественным системам на базе искусственного интеллекта доступ в сферу государственного управления, чтобы там принимались только рациональные решения и не было взяток.

Китайские предприятия начали массовое преобразование видеокарт Nvidia GeForce RTX 4090 в специализированные ускорители для искусственного интеллекта. Это шаг направлен на обход санкций США, запрещающих поставку в Китай оборудования для ИИ высокой производительности.

Решение о перепрофилировании видеокарт следует после запрета США на экспорт в Китай продукции Nvidia, AMD и Intel, предназначенной для искусственного интеллекта. Ранее Nvidia находила лазейки в законе, создавая менее мощные ускорители, однако последние изменения закона делают эту стратегию недейственной.

GeForce RTX 4090, известные своей передовой игровой производительностью, стали дефицитными на мировом рынке, частично из-за масштабных закупок Китаем. В России, например, цены на эти карты значительно превышают 2000 долларов США.

Китайские предприятия теперь демонтируют эти видеокарты, удаляя системы охлаждения и другие ключевые компоненты, чтобы преобразовать их в более компактные и эффективные ускорители для серверов. Новая "эталонная" печатная плата, разработанная специально для этой цели, обеспечивает вторую жизнь графическим процессорам AD102 и памяти GDDR6X.

Эти модифицированные ускорители проходят тщательное тестирование, включая проверку в бенчмарках и приложениях ИИ, перед тем как быть распределенными по всей стране. Компоненты, оставшиеся после модификации, такие как печатные платы и системы охлаждения, продаются по сниженным ценам для использования в ремонте.

Действия Китая, направленные на обход санкций США и создание внутреннего рынка модифицированных ускорителей ИИ, повлекли за собой глобальный дефицит и увеличение цен на GeForce RTX 4090. Ожидается, что эта ситуация приведет к изменениям на мировом рынке видеокарт.

По сообщениям сетевых источников, только часть из $10 млрд инвестиций Microsoft в разработчика генеративных нейросетей OpenAI была передана стартапу. Значительная часть вложений была поделена на транши и используется для оплаты облачных вычислительных мощностей, которые необходимы для развития технологий OpenAI.

Это даёт Microsoft рычаги воздействия на ситуацию, которая сложилась в OpenAI после недавнего отстранения от должности генерального директора компании Сэма Альтмана (Sam Altman). Напомним, ранее на этой неделе совет директоров OpenAI уволил Альтмана из-за конфликта гендиректора с членами правления компании.

По данным осведомлённого источника, генеральный директор Microsoft Сатья Наделла (Satya Nadella) считает, что руководство OpenAI приняло неверное решение, уволив Альтмана, и что это действие дестабилизировало компанию, являющуюся одним из ключевых партнёров софтверного гиганта. На данный момент не ясно, нарушает ли увольнение Альтмана условия соглашения с Microsoft, которая имеет некоторые права на интеллектуальную собственность OpenAI. Отмечается, что даже в случае прекращения партнёрской деятельности Microsoft сохранит возможность использования существующих генеративных моделей OpenAI в своих продуктах. Официальные представители Microsoft и OpenAI пока воздерживаются от комментариев по данному вопросу.

За последний год Microsoft сделала технологии OpenAI настолько важной частью своих продуктов, начиная от Windows и заканчивая GitHub, что всё связанное с генеративными нейросетями оказывает существенное влияние на прибыль компании, рыночная стоимость которой составляет около $2,75 трлн. Тем не менее, огромные вычислительные ресурсы, имеющиеся в распоряжении Microsoft, вероятнее всего, позволят компании привлекать к работе талантливых специалистов и развивать модели на основе нейросетей самостоятельно. В настоящее время часть инвестиций Microsoft в OpenAI позволяет стартапу задействовать в своей работе вычислительные мощности софтверного гиганта.

После сообщения об увольнении Альтмана главный операционный директор OpenAI Брэд Лайткэп (Brad Lightcap) в письме для сотрудников компании заявил, что руководство «по-прежнему разделяет вашу озабоченность тем, как проходит этот процесс, и работает над разрешением ситуации».

Он также отметил, что не было никаких «должностных преступлений или чего-либо, связанного с нашими финансовыми или деловыми практиками, а также безопасностью и конфиденциальностью». Мнение Лайткэпа звучит иначе, чем заявление совета директоров, в котором говорилось, что Альтман «не всегда был откровенен» с директорами. Вместо этого Лайткэп охарактеризовал случившиеся как «разрыв связи» между Альтманом и советом директоров, а также добавил, что руководство полностью доверяет временному гендиректору OpenAI Мире Мурати (Mira Murati).

Источник:https://3dnews.ru/1096212/openai-poluchila-lish-chast-ot-investitsiy-microsoft-v-razmere-10-mlrd

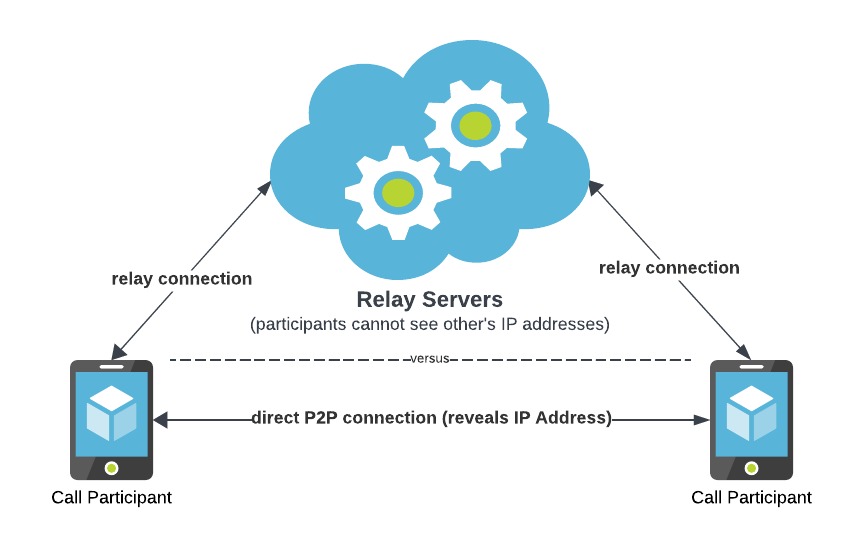

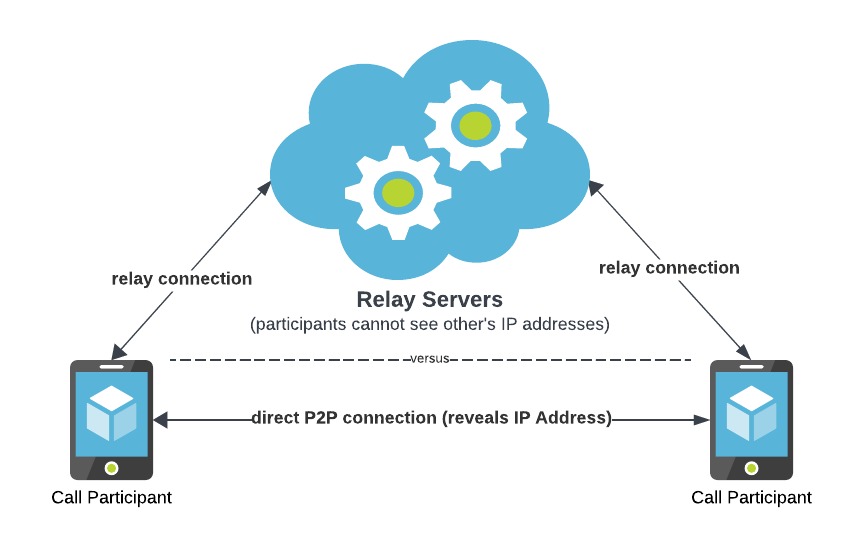

WhatsApp запускает новую функцию, которая позволит пользователям Android и iOS скрывать свой IP-адрес и данные о местоположение во время звонков за счет перенаправления соединения через серверы WhatsApp.

Как пояснили разработчики, местоположение пользователя будет скрыто от других участников звонка за счет перехода от прямого peer-to-peer соединения между абонентами к использованию серверов компании для маскировки метаданных IP-адреса, которые могут содержать информацию об интернет-провайдере и географическом положении.

При этом в компании подчеркивают, что не смогут прослушивать звонки, поскольку все вызовы в любом случае защищены сквозным шифрованием. Также в отдельном документе можно найти информацию о том, что групповые звонки всегда передаются через серверы компании по умолчанию.

«Большинство используемых сегодня продуктов для звонков используют peer-to-peer соединение между собеседниками. Такое прямое соединение позволяет ускорить передачу данных и улучшить качество вызовов, но также это означает, что участники должны знать IP-адреса друг друга, чтобы пакеты данных могли быть доставлены на нужное устройство. То есть IP-адреса видны обоим абонентам при звонке один на один», — поясняют разработчики WhatsApp.

При включении новой функции Protect IP Address in Calls все звонки будут передаваться через серверы WhatsApp, и в компании обещают, что «другие участники разговора не смогут увидеть ваш IP-адрес и впоследствии определить ваше общее географическое положение».

Новую функцию уже можно включить на устройствах под управлением iOS и Android, соответствующая опция находится в Settings -> Privacy -> Advanced.

Это обновление стало частью более широкой программы по повышению уровня конфиденциальности пользователей WhatsApp. Так, в мае 2023 года в мессенджер добавил функцию Chat Lock, позволяющую пользователям блокировать доступ к своим конфиденциальным разговорам, а в июне 2023 года компания представила настройку Silence Unknown Callers, которая автоматически отсеивает звонки от неизвестных контактов.

Источник:https://xakep.ru/2023/11/10/protect-ip-address-in-calls/

Европейский Союз работает над обновлением регламента eIDAS , который регулирует электронную идентификацию и доверительные услуги для электронных сделок на едином европейском рынке. Это важный законодательный акт в эпоху цифровизации, и его актуализация является логичной учитывая быстрое развитие сектора. Однако процесс обновления вызвал беспокойство. В марте 2022 года группа экспертов обратилась к членам Европейского парламента с открытым письмом , предупреждая о рисках новой версии eIDAS для глобальной системы безопасности интернета.

Предварительная версия eIDAS 2.0, получившая одобрение переговорщиков ЕС, вызывает тревогу из-за своих последствий, которые, по мнению Mozilla, могут быть еще более серьезными, чем предполагалось ранее. На своем новом информационном ресурсе "Последний шанс для корректировки eIDAS", Mozilla подробно разъясняет, как новые законодательные нормы потребуют от всех веб-браузеров в ЕС доверять сертификационным центрам и криптографическим ключам, утвержденным национальными правительствами.

Согласно Mozilla, эти нововведения могут значительно усилить возможности правительств ЕС по мониторингу своих граждан, давая им инструменты для перехвата зашифрованного интернет-трафика по всему Евросоюзу. Так, любое государство, являющееся членом ЕС, сможет назначать ключи, используемые для аутентификации веб-сайтов, и веб-браузерам будет запрещено отказывать в доверии этим ключам без явного разрешения правительства.

Такая система позволяет любому государству-члену ЕС выдавать сертификаты для перехвата и слежения, которые могут быть использованы против любого гражданина ЕС, вне зависимости от его места жительства. При этом отсутствует независимый контроль или балансировка властей в отношении выдачи и применения этих ключей. Подобные меры вызывают серьезное беспокойство в свете различий в соблюдении верховенства закона в странах-членах ЕС и документально зафиксированных случаев злоупотребления властью сцецслужбами в политических целях.

European Signature Dialog , цель которого - "собрать ведущих европейских поставщиков трастовых услуг для обмена лучшими практиками, формирования общей отраслевой позиции по вопросам регулирования и расширения возможностей европейских решений для обеспечения гарантированной безопасности данных", не согласно с анализом, представленным Mozilla. В сообщении на LinkedIn говорится :

Mozilla недавно запустила кампанию, обвиняя текущее законодательство eIDAS в дезинформации с целью блокировки изменений в статье 45, касающейся квалифицированных сертификатов веб-аутентификации ЕС ("QWAC").

Документ от European Signature Dialog якобы опровергает утверждения Mozilla. Для тех, кто заинтересован в понимании базовой технологии, Эрик Рескорла предлагает ознакомиться с отличным введением в eIDAS и QWAC, размещенным в блоге Educated Guesswork. Но есть и менее технический вопрос. Mozilla заявляет:

Заставить браузеры автоматически доверять государственным центрам сертификации - это ключевая тактика, используемая авторитарными режимами, и такие действия ЕС могут поддержать этот тренд. Короче говоря, если бы этот закон был принят иными государствами, это могло бы угрожать кибербезопасности и фундаментальным правам человека.

На что European Signature Dialog отвечает:

Европейский Союз не контролирует "корневые" удостоверяющие центры, используемые эмитентами QWAC, и поэтому ЕС не может использовать сертификаты для "шпионажа" за гражданами ЕС. Mozilla должно стыдиться за такое утверждение.

Возможно, Европейский Союз не осуществляет контроль над "корневыми" удостоверяющими центрами, однако Mozilla утверждает, что отдельные государства-члены ЕС действительно смогут получить такой контроль, что, в свою очередь, может позволить, например, их разведслужбам отслеживать зашифрованный веб-трафик.

European Signature Dialog заканчивает свой ответ вопросом: "Почему Mozilla распространяет эту дезинформацию?" и отвечает: "Mozilla часто воспринимается как спутник Google, открывающий Google путь для продвижения своих коммерческих интересов". Такое нападение на мотивы Mozilla, предполагая, что это всего лишь "спутник" Google, подразумевает недоверие к другим аргументам, предложенным European Signature Dialog.

К тому же, обвинение в том, что это всего лишь попытка Google обойти европейское законодательство, опровергается тем фактом, что помимо Mozilla 335 ученых и исследователей из 32 стран, а также различные НПО подписали совместное заявление с критикой предложенной реформы eIDAS. Они предупреждают :

Учреждение, находящееся под контролем правительства, сможет перехватывать веб-трафик не только своих граждан, но и всех граждан ЕС, включая банковскую информацию, юридически защищенные данные, медицинские записи и семейные фотографии. Перехват возможен даже при посещении веб-сайтов за пределами ЕС, поскольку указанное учреждение сможет выдавать сертификаты для любого веб-сайта, которые все браузеры будут обязаны принимать. Хотя eIDAS 2.0 предоставляет гражданам возможность отказаться от использования новых услуг и функций, это не распространяется на статью 45. Каждому гражданину придется доверять этим сертификатам, и, таким образом, каждый гражданин столкнется с угрозой для своей онлайн-безопасности.

В заключение сказано:

Это регулирование не устраняет ни один из существующих рисков. Напротив, подорвав проверенные процессы безопасной веб-аутентификации, оно привносит новые риски без каких-либо выгод для граждан, бизнеса и учреждений Европы. Более того, если закон вступит в силу, можно предположить, что другие страны будут настаивать на получении аналогичных привилегий у браузеров, как у государств-членов ЕС — что некоторые уже безуспешно пытались сделать в прошлом — создавая тем самым глобальную угрозу веб-безопасности.

Команда СберБанка поделилась свежими новостями о развитии проекта фирменной нейросети — бесплатной генеративной модели Kandinsky. У пользователей Kandinsky 2.2 появилась возможность создавать видеоролики по текстовому описанию в режиме анимации.

По одному текстовому описанию генерируется 4-секундное видео c выбранным эффектом анимации, с частотой 24 кадра в секунду и разрешением 640 х 640 пикселей. Генерация одной секунды видео в среднем занимает около 20 секунд.

Новый сервис пока работает в тестовом режиме и доступен самым активным пользователям Kandinsky 2.2, которые получат приглашение в ближайшее время. До конца года оценить новые возможности нейросети смогут все желающие. Те пользователи, которые хотят попробовать новые возможности модели сейчас, могут оставить заявку на получение доступа в Telegram-боте.

Для того чтобы сгенерировать видео в режиме анимации, нужно описать письменно то, что хочется увидеть. Далее бот предложит на выбор 16 вариантов анимации сцены, а после этого нейросеть сгенерирует анимированный видеоролик. Также доступна генерация составных сцен: пользователь может ввести несколько текстовых описаний (до трёх), затем выбрать для каждого свою механику анимации, а после этого модель создаст «мини-фильм».

Наиболее распространенным, популярным и известным сервисом для общения в мире является WhatsApp, а пользуется данное программное обеспечение огромной колоссальной популярностью, то есть очень многие люди его активно используют, находя данный сервис самым лучшим и наиболее привлекательным по совокупности особенностей. С использованием тех функциональных возможностей, доступ к которым он предоставляет, можно совершать голосовые звонки, отправлять текстовые сообщения, звонить по видеосвязи, делиться разного рода медиафайлами, раскрывать местоположение другим пользователям, а вместе с тем совершать огромное множество различных других действий, не ограничивая себя каким-либо образом. Программное обеспечение стремительно развивается, получая все больше возможностей.

Разработчики WhatsApp снова и снова придумывают, чем порадовать пользователей. И уже совсем скоро, в ближайшие несколько месяцев, выйдет новая версия мессенджера для устройств на базе Android, iOS, Windows, macOS и Linux, которая получит совершенно новый дизайн.

Судя по всему, создатели крупнейшего в мире мессенджера с аудиторией в более чем 3 млрд человек сочли нынешний внешний вид программного обеспечения устаревшим, посчитав необходимым заменить его на совершенно новый, который не использовался когда-либо ранее до этого самого момента. Обновленное программное обеспечение имеет стиль минимализма, а встретить в таком можно преимущественно черные, белый и зеленый цвета. Посредством перехода на новый дизайн мессенджер тем самым делает шаг в будущее, так как его внешний вид не обновлялся с 2013 года, то есть вот уже как целых десять лет.

Новый дизайн уже доступен в самой новой и актуальной бета-версии WhatsApp, однако в финальной стабильной версии программного обеспечения он появится лишь в ближайшие несколько месяцев, потому что сначала разработчикам необходимо доработать новый внешний вид, а вместе с тем исправить и полностью устранить любые возможные ошибки и проблемы, если такие окажутся выявлены в процессе тестирования ПО. Помимо того, что все элементы мессенджера теперь выглядят совершенно иначе, сервис также получил некоторые другие особенности, в том числе новый дизайн иконки закрепленного чата, иной стиль вкладок, убранные элементы и ряд других нюансов, к которым теперь всем придется привыкать заново. Обновленный внешний вид затрагивает все элементы и аспекты мессенджера, вплоть до меню настроек и функций быстрого доступа.

Новейшая версия WhatsApp должна выйти до конца 2023 года, пускай сами разработчики пока что и не сообщали конкретных сроков релиза мессенджера с совершенно новым дизайном, из-за которого сервис изменился до неузнаваемости и стал иным, нежели когда-либо раньше до этого самого момента. Вместе с релизом программного обеспечения, вероятно, пользователей ждут некоторые другие улучшения, которые сделают данный мессенджер еще лучше, удобнее и практичнее во всех смыслах и отношениях. Установить обновленную версию мессенджера с новым дизайном 2023 года вскоре станет возможно через App Store, Google Play, Windows Store или любой другой маркетплейс, где это программное обеспечение доступно для загрузки и установки.

Источник:https://akket.com/osnovnaya/288207-bolshie-peremeny-whatsapp-izmenilsya-do-neuznavaemosti.html

WhatsApp прекратит поддержку мессенджера на устройствах Android ниже 5.0

Работа американского мессенджера WhatsApp перестанет поддерживаться на старых смартфонах. Как сообщили разработчики, с конца октября поддержка приложения на гаджетах, работающих на ОС Android, будет осуществляться лишь в версии 5.0 и выше.

"Начиная с 24 октября 2023 года будет поддерживаться только ОС Android версии 5.0 и выше", — говорится в сообщении.

Нововведение затронет сразу несколько поколений Android, в том числе 4.1, 4.2, 4.3 и 4.4. К слову, речь идёт о миллионе пользователей, обладателей Samsung Galaxy Note 2, Samsung Galaxy S2, HTC One и других устройств. При этом пока не ясно, идёт речь о прекращении рассылки новых обновлений мессенджера или же о полном прекращении его работы на таких устройствах.

Владельцам iPhone повезло больше, для них условия остаются прежними — требуется гаджет на базе iOS 12 и новее.

Между тем WhatsApp передумал запускать каналы в России. Как объяснил первый замглавы Комитета Госдумы по информполитике Антон Горелкин, всё дело в возможной блокировке приложения на территории нашей страны, которой так опасаются разработчики.

Источник:https://life.ru/p/1610008?utm_source=yxnews&utm_medium=desktop

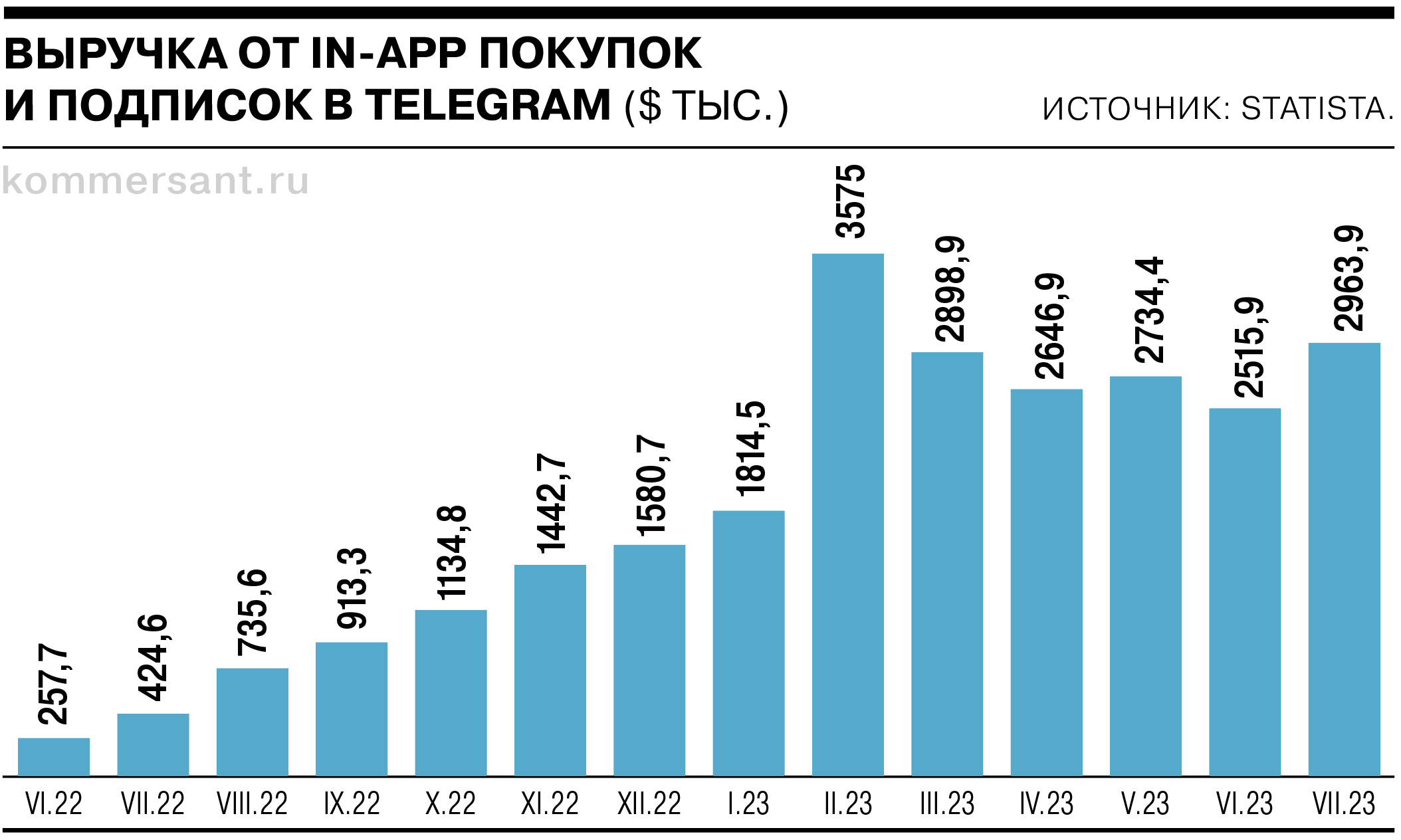

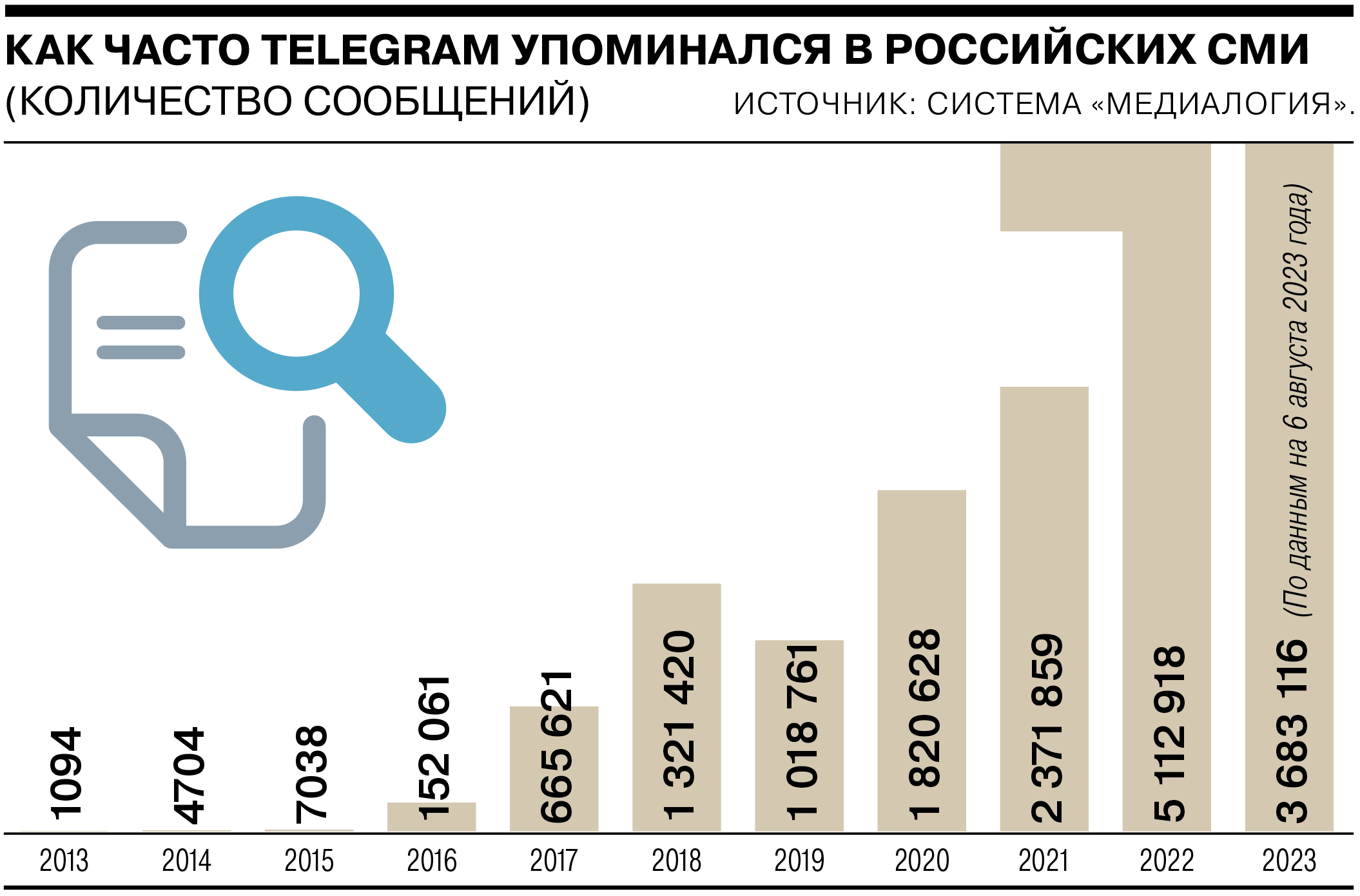

Telegram скоро может стать полноценным суперприложением наподобие китайского мессенджера WeChat. Сам WeChat очень востребован в Китае именно благодаря тому, что является супераппом – через него можно делать почти все: оплачивать товары и услуги, продлевать документы, покупать билеты и многое другое.

Супер-Telegram

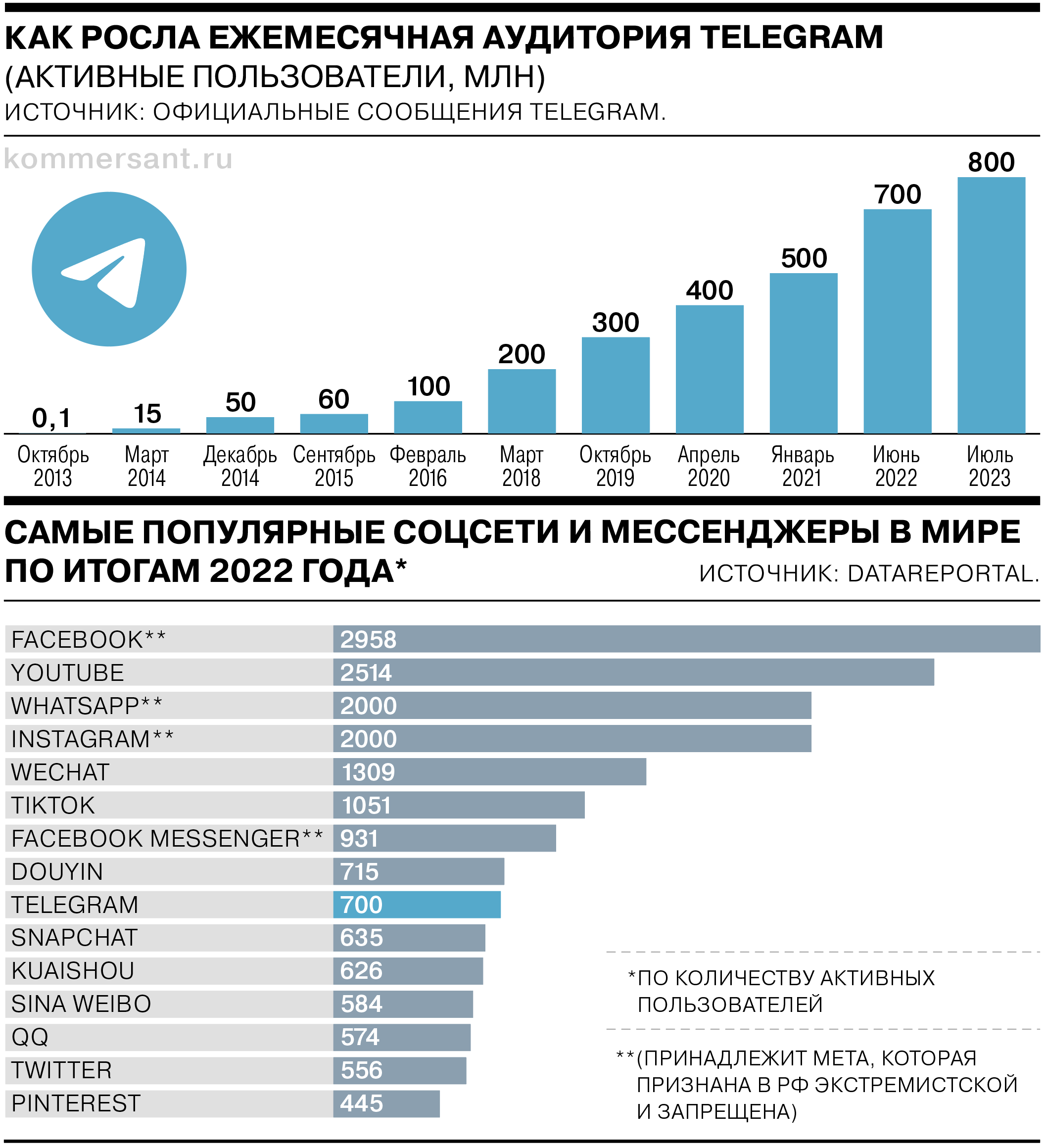

Мессенджер Telegram, созданный в 2013 г. основателем соцсети «Вконтакте» Павлом Дуровым, в скором будущем трансформируется в аналог китайского мессенджера WeChat. К такому выводу пришли эксперты портала TechCrunch на основе того, в каком направлении развивается детище Дурова. По их оценке, в настоящее время аудитория активных пользователей Telegram превышает 800 млн человек в мире, но среди них нет жителей Китая – в этой стране Telegram заблокирован.