Подготовкой внедрения российского варианта рейтинга занимается компания, специализирующаяся на обработке данных BigData.

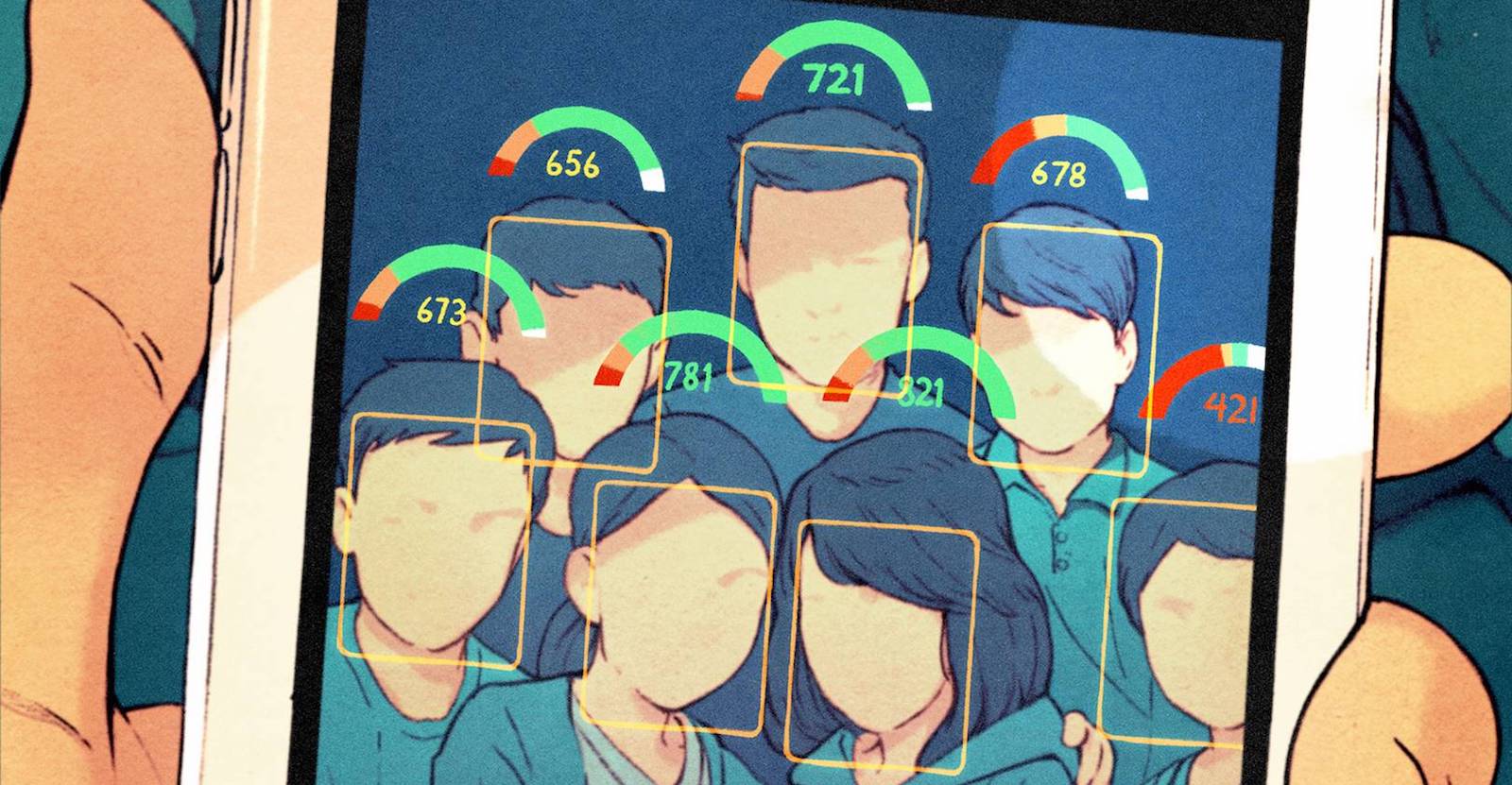

Сеть «Будь в теме» сообщила о разработке в РФ социального рейтинга для граждан по аналогии с системой, внедренной в ряде регионов Китая. Подготовкой внедрения российского варианта рейтинга занимается российская компания, специализирующаяся на обработке данных BigData.

В рамках эксперимента компания уже приступила к анализу данных, требуемых для создания рейтинговой системы. В качестве источников информации используются как открытые данные (социальные сети, публикации СМИ, объявления о продаже товаров, услуг, отзывы о ФИО и номере телефона, форумы и сайты), так и предоставленные тестовые базы данных о правонарушениях (дорожно-транспортные происшествия, задержания, полицейский учет, нахождение в контактах арестованных, административные нарушения, нахождение в списках должников, и т.д.).

В конечном итоге гражданин получает оценку, учитывающую его потенциальную общественную и криминальную опасность. Согласно словам разработчиков, пока данная система не будет использоваться для составления политического рейтинга россиян, но может быть полезна банкам, страховым организациям, учебным заведениям и нанимателям.

- Подробности

- Автор: marussia

- Категория: Криптовалюта

- Просмотров: 413

Глава регулятора Эльвира Набиуллина сообщила, что оценивается степень зрелости технологии и готовность общества к неанонимным средствам платежа.

Набиуллина подчеркнула, что цифровая валюта Центробанка «не может быть реализована немедленно», передаёт РИА Новости.

Появление частных криптоактивов заставило центральные банки мира начать обсуждение создания специальных цифровых денег. Они способны выступать в качестве средства платежа.

В конце апреля Банк России опубликовал аналитическую записку, в которой указал, что цифровые валюты центральных банков могут стать ликвидным активом, однако пользование ими по ряду причин может быть непривлекательно для потребителя.

- Подробности

- Автор: marussia

- Категория: Роскомнадзор

- Просмотров: 808

Администрация мобильного приложения TikTok пообещала соблюдать российские законы и сотрудничать с властями РФ, сообщает «Медиазона» со ссылкой на представителей TikTok.

Компания готова сотрудничать с властями, поскольку «заботится о постоянно растущем комьюнити». В TikTok отметили, что заботятся о безопасности пользователей из России и создают для них «позитивную среду».

В компании сообщили «Интерфаксу», что используют «технологии и стратегии модерации для устранения несоответствующего контента».

13 июня пресс-секретарь Роскомнадзора Вадим Ампелонский сообщил, что ведомство проанализирует контент TikTok «на предмет наличия детской порнографии и другой запрещенной в России информации».

Приложение TikTok для обмена короткими видео разработала в 2016 году китайская компания ByteDance. В 2018 году TikTok стал одним из самых загружаемых приложений в мире. В феврале 2019 года общее количество скачиваний приложения превысило один миллиард.

В апреле 2019 года в Индии запретили TikTok за распространение порнографии.

Минкомсвязи предложило штрафовать операторов связи за неисполнение правил использования спутниковых сетей связи.

В России могут быть введены штрафы для операторов связи за использование иностранного спутникового интернета. С соответствующей инициативой выступило Министерство цифрового развития, связи и массовых коммуникаций РФ.

Минкомсвязи предложило внести в Кодекс об административных правонарушениях изменения, устанавливающие административную ответственность за неисполнение правил использования спутниковых сетей связи на территории России.

По мнению авторов проекта, в КоАП следует добавить статью 13.41 «Нарушение правил использования на территории Российской Федерации спутниковых сетей связи, находящихся под юрисдикцией иностранных государств».

«Нарушение правил использования на территории Российской Федерации спутниковых сетей связи, находящихся под юрисдикцией иностранных государств, в том числе неисполнение российским оператором связи, использующим иностранную систему подвижной персональной спутниковой связи, обязанности по формированию российского сегмента такой системы и обеспечению управления этим сегментом с территории Российской Федерации, и обязанности по пропуску трафика, формирующегося абонентскими станциями (терминалами) на территории Российской Федерации, – влечет наложение административного штрафа», – говорится в предложенной статье.

Размер штрафа для должностных лиц составит от десяти до тридцати тысяч рублей; для индивидуальных предпринимателей, осуществляющих предпринимательскую деятельность без образования юридического лица, – от семидесяти тысяч до двухсот тысяч рублей; для юрлиц – от пятисот тысяч до одного миллиона рублей.

Общественное обсуждение законопроекта продлится до 2 июля нынешнего года.

В открытом доступе были обнаружены базы данных 900 тыс. клиентов ОТП-банка, Альфа-банка и ХКФ-банка.

Специалисты компании DeviceLock, занимающейся производством одноименных систем DLP, обнаружили утечку данных порядка 900 тыс. россиян. В открытом доступе оказались имена, телефоны, паспорта и сведения о месте работы клиентов ОТП-банка, Альфа-банка и ХКФ-банка, пишет «КоммерсантЪ».

Две утекшие базы данных клиентов Альфа-банка были обнаружены в пятницу, 7 июня. В первой содержится персональная информация более 55 тыс. человек, в том числе имена и фамилии, рабочие, мобильные и домашние номера телефонов, адреса проживания и места работы. По мнению экспертов DeviceLock, БД была собрана в 2014-2015 годах. В открытом доступе она оказалась примерно в мае нынешнего года.

Судя по адресам клиентов, чьи данные хранятся в БД, все они проживают в Северо-Западном федеральном округе. Большинство номеров телефонов являются актуальными. По сведениям о месте работы можно найти сотрудников частных компаний, а также порядка 500 служащих МВД и 40 человек из ФСБ.

Вторая база данных насчитывает всего 504 записи, однако содержащиеся в ней сведения являются более полными и датируются 2018-2019 годами. Помимо ФИО и телефонов в ней указаны годы рождения, паспортные данные, обслуживающие отделения Альфа-банка, а также остаток денег на счете (в диапазоне 130-160 тыс. руб.).

БД была опубликована в виде архива вместе с еще двумя базами данных клиентов ХКФ-банка и ОТП-банка. В первой из них содержатся имена и фамилии, паспортные данные, адреса и номера телефонов 24,4 тыс. клиентов. Большинство из них проживают в Волгограде и области. С целью выяснить актуальность данных, журналисты издания «КоммерсантЪ» позвонили по нескольким номерам. Клиенты подтвердили, что брали кредит в ХКФ-банке, но давно (в одном случае десять лет назад).

Во второй БД содержатся имена и фамилии, номера телефонов, адреса и одобренные кредитные лимиты 800 тыс. клиентов ОТП-банка. Кроме того, указаны рабочие пометки о том, как проходили встречи с клиентами. Данные актуальны на 2013 год.

По словам представителей Альфа-банка, кредитная организация проводит проверку актуальности и подлинности данных. В ХКФ-банке о происхождении БД ничего не знают, но обещают разобраться. В ОТП-банке никаких утечек не фиксировали.

Девять VPN-сервисов, не выполнившие требование Роскомнадзора о подключении к государственной информационной системе для ограничения доступа к запрещенным сайтам, могут быть заблокированы «в течение месяца».

Об этом заявил в интервью «Интерфаксу» глава Роскомнадзора Александр Жаров.

К реестру, напомнил он, подключился лишь один из десяти VPN-сервисов, которым было направлено уведомление — Kaspersky Secure Connection.

«Все остальные не ответили, более того, написали на своих сайтах, что они не будут соблюдать российский закон. А закон говорит однозначно, если компания отказывается соблюдать закон — она должна быть заблокирована», — подчеркнул Жаров.

От какого момента следует отсчитывать месяц, в течение которого Роскомнадзор, собирается блокировать VPN-сервисы, Жаров уточнять не стал, но сказал, что с пятью компаниями, которые не ответили однозначным отказом, «еще какое-то время пообщаемся».

О направленном VPN-сервисам требовании о подключении к реестру запрещенных сайтов Роскомнадзор объявил 28 марта. На выполнение требования, по российским законам, у VPN-сервисов было 30 рабочих дней. По состоянию на 6 июня, никаких мер воздействия к VPN-сервисам, не подключившимся к реестру, принято не было.

Сессионные ключи позволяют не только читать электронную переписку, но и анализировать весь трафик сервисов «Яндекса».

Федеральная служба безопасности РФ потребовала от «Яндекса» ключи для дешифровки данных пользователей сервисов «Яндекс.Почта» и «Яндекс.Диск». Об этом изданию «РБК» сообщили сразу два источника, знакомых с вопросом.

По словам источников, запрос от ФСБ был направлен несколько месяцев назад, однако «Яндекс» его так и не выполнил, хотя по закону на предоставление запрашиваемых данных дается до десяти дней. Напомним, ранее из-за отказа предоставить спецслужбе ключи для дешифровки переписки пользователей в России был заблокирован Telegram.

В пресс-службе «Яндекса» отказались отвечать на вопросы, действительно ли компания получила от ФСБ требование предоставить ключи шифрования и были ли они переданы спецслужбе.

Поскольку «Яндекс» является организатором распространения информации, согласно поправкам к антитеррористическому закону (так называемому «закону Яровой»), компания обязана предоставлять по запросу ФСБ «информацию, необходимую для декодирования принимаемых, передаваемых, доставляемых и (или) обрабатываемых электронных сообщений пользователей сети интернет». Тем не менее, как сообщил близкий к «Яндексу» источник, в компании считают, что спецслужба слишком широко трактует нормы этого закона.

По словам обоих собеседников «РБК», ФСБ запросила у компании сессионные ключи, позволяющие не только читать электронную переписку пользователей, но и анализировать весь трафик сервисов «Яндекса».

Сессионный ключ представляет собой ключ шифрования, используемый лишь для одного соединения между пользователем и сервером. С его помощью шифруются не только сообщения, но и все метаданные (когда, кто, с какого IP-адреса заходил в учетную запись и т.д.), а также учетные данные, отправляемые на серверы «Яндекса» в процессе авторизации. Другими словами, завладев сессионными ключами, ФСБ также сможет получить логины и пароли пользователей.

- Подробности

- Автор: kermit

- Категория: Роскомнадзор

- Просмотров: 487

Россияне через суд добились отмены решения по блокировке VPN-сервиса HideMy.name. Появились неопровержимые доказательства того, что занесение в реестр запрещенных сайтов было ошибочным и основывалось на ложных сведениях, предоставленных обвинителем.

Судебное заседание без ответчика

Проект HideMy.name, один из крупнейших VPN-сервисов, известный ранее как HideMe.ru, добился в Верховном суде республики Марий Эл отмены решения о блокировке, о чем сообщает портал ведомства. HideMy.name был добавлен в реестр запрещенных сайтов, который курирует Роскомнадзор, в июле 2018 г., а основанием для этого послужило решение районного суда Йошкар-Олы. Иск в суд был подан местным прокурором, однако, что примечательно, ответчиком по делу выступили вовсе не представители ресурса, а сотрудники Роскомнадзора.

Отмена вердикта

На решение судьи о занесении HideMy.name в список блокированных России сайтов повлияла теоретическая возможность получения каждым пользователем этого сервиса неограниченного доступа к экстремистским материалам, в том числе к книге Адольфа Гитлера (Adolf Hitler) «Моя борьба» (Mein Kampf). Помимо этого, ответили представители ресурса, в иске упоминался некий анонимайзер, который на момент возбуждения дела на сайте отсутствовал.

Вердикт по этому делу был оспорен 23 мая 2019 г. в республиканском суде Марий Эл совместными усилиями представителей HideMy.name, а также юристов «Роскомсвободы» и «Центра цифровых прав». Суд полностью отменил ранее принятое решение, но, тем не менее, направил дело на повторное рассмотрение.

На момент публикации материала блокировка VPN-сервиса была прекращена – проект был доступен по обоим адресам, HideMy.name и HideMe.ru.

Сомнительная законность блокировки

Генеральный директор HideMy.name Маркус Саар (Marcus Saar) назвал поданный против его проекта иск «парадоксальным и возмутительным». По его словам, прокурор Марий Эл обратился в суд с требованием заблокировать ресурс, заявив, что на нем есть анонимайзер. В качестве доказательства им был предоставлен скриншот сайта, на котором этого самого анонимайзера не оказалось, однако суд его принял.

Маркус Саар также отметил, что Роскомнадзор выступил в качестве ответчика для того, чтобы можно было быстрее завершить дело, без привлечения реального владельца ресурса. Кроме того, на первое заседание суда прокурор принес выписку с WhoIs-информацией о сайте, который не имел никакого отношения к HideMy.name – в распечатке был указан посторонний ресурс hidemy.name.ru вместо правильного hidemy.name.

Гендиректор VPN-сервиса добавил, что прокурор все же признал ошибку с предоставленной им справкой WhoIs, но уже практически через год после блокировки в июле 2018 г. и с привлечением республиканского суда.

Вторая попытка

Блокировка HideMy.name в июле 2018 г. стала уже второй по счету – первый раз в реестр запрещенных сайтов был внесен первоначальный адрес сервиса, HideMe.ru. Соответствующее решение было принято в январе 2017 г. Учалинским районным судом Уфы (республика Башкортостан), широко известным тем, что он принял наибольшее число решений по блокировкам доступа к анонимайзерам. Причиной блокировки стало присутствие на главной странице сервиса строки ввода анонимайзера, в которую пользователь мог вписать адрес любого заблокированного в России сайта и получить к нему доступ.

После занесения HideMe.ru в черный список сайтов строка анонимайзера была удалена с главной страницы. Доступ к ресурсу был разблокирован спустя несколько месяцев.

Закон суров

Закрытие доступа к анонимайзерам и VPN в России происходит согласно закону о запрете обхода блокировок через подобные сервисы, вступивший в силу 1 ноября 2017 г. и обязывющий владельцев этих проектов сотрудничать с властями и ограничивать доступ к ресурсам, запрещенным на территории России. Согласно закону, те сервисы, которые не станут сотрудничать с регуляторами, сами будут заблокированы.

Однако блокировка анонимайзеров началась задолго до начала действия этого закона. Так, по состоянию на начало ноября 2016 г. в реестре запрещенных сайтов уже числилось практически 30 ресурсов такого рода. Их гонения начались в 2012 г., сразу же после создания самого реестра. Согласно решениям судов, тексты которых размещены в картотеках «Росправосудие» и Sudact.ru, в большинстве случаев основаниями для блокировок были связаны с возможностью выхода через соответствующие анонимайзеры на ранее запрещенные экстремистские ресурсы.

В марте 2019 г. Роскомнадзор активно взялся и за VPN-сервисы – владельцам 10 из них направлены уведомления о необходимости подключения к реестру запрещенных сайтов и, следовательно, о блокировке запрещенных в России сайтов. В число тех, кто получил соответствующие письма, стали владельцы проекта Kaspersky Secure Connection, принадлежащего «Лаборатории Касперского». Компания сразу же пообещала соблюдать закон.

Источник:http://safe.cnews.ru/news/top/2019-06-02_roskomnadzor_proigralego_zastavili_razblokirovat

Более 50 тыс. серверов Windows MS-SQL и PHPMyAdmin оказались заражены вредоносным ПО для майнинга криптовалюты.

Специалисты компании Guardicore Labs опубликовали подробный отчет о масштабной вредоносной кампании по добыче криптовалюты, в рамках которой китайская APT-группировка внедряет криптомайнеры и руткиты в серверы Windows MS-SQL и PHPMyAdmin по всему миру. По данным исследователей, злоумышленникам уже удалось скомпрометировать более 50 тыс. серверов, принадлежащих организациям в области здравоохранения, телекоммуникационной и IT-сферах.

Вредоносная кампания, получившая название Nansh0u, проводилась с конца февраля нынешнего года, однако эксперты заметили ее только в начале апреля. Злоумышленники находили доступные в интернете серверы Windows MS-SQL и PHPMyAdmin, взламывали их с помощью брутфорса, а затем заражали вредоносным ПО. Специалисты обнаружили 20 различных версий вредоносных модулей.

После успешной авторизации с правами администратора атакующие выполняли серию команд MS-SQL на скомпрометированной системе и загружали с удаленного сервера вредоносную полезную нагрузку, которая запускалась с привилегиями SYSTEM (для этого эксплуатировалась известная уязвимость CVE-2014-4113 в драйвере win32k.sys).

Далее вредоносный модуль загружал программу для добычи криптовалюты TurtleCoin, а чтобы предотвратить завершение процесса, использовался просроченный цифровой сертификат, выданный удостоверяющим центром Verisign. В сертификате было указано название фиктивной китайской компании Hangzhou Hootian Network Technology.

В основном под угрозой находятся серверы с ненадежными учетными данными, в этой связи всем администраторам рекомендуется установить более сложные комбинации логинов и паролей. Эксперты также предоставили бесплатный скрипт, позволяющий проверить системы на предмет наличия вредоносного ПО.

- Подробности

- Автор: marussia

- Категория: Технология

- Просмотров: 584

Google не планирует отказываться от внедрения платформы Manifest v3 для разработчиков дополнений Chrome, которая нарушит работу средств по блокировке рекламы для огромного числа рядовых пользователей, но не затронет корпоративных клиентов.

«Убийство» блокировщиков рекламы

Корпорация Google объявила о том, что предстоящие изменения в веб-браузере Chrome, которые значительно снизят эффективность сторонних блокировщиков рекламы, коснутся лишь рядовых пользователей. Корпоративные клиенты компании по-прежнему сохранят возможность блокирования нежелательного контента.

Изменения, которые могут нарушить работу средств устранения рекламы, связаны с будущим переходом на новую платформу для разработчиков расширений Chrome.

Нынешняя платформа, которую используют дополнения для Chrome, Manifest v2, была запущена в 2012 г. В январе 2019 г. стало известно о том, что Google ведет работу над следующей версией платформы с новой функциональностью – Manifest v3.

Предстоящий переход на Manifest v3 спровоцировал шквал критики в адрес компании со стороны разработчиков средств блокировки рекламы и родительского контроля, которые в случае заупуска новой платформы не смогут гарантировать прежнюю функциональность своих продуктов.

Что принесет переход на Manifest v3

Manifest определяет возможности и ресурсы, доступные дополнениям в Chrome. Третья версия платформы накладывает ограничения на использование программного интерфейса webRequest API, который позволяет браузерным дополнениям перехватывать сетевые запросы, благодаря чему можно добиться их блокировки, модификации или перенаправления. Именно webRequest API применяется в большинстве известных блокировщиков.

Вместо webRequest API разработчики расширений в случае принятия нового манифеста будут вынуждены применять declarativeNetRequest API. Этот интерфейс в отличие от webRequest возлагает задачу по обработке сетевых запросов непосредственно на Chrome, что позволяет не допускать выполнения расширениями нежелательных действий от имени пользователя.

Среди недостатков declarativeNetRequest специалисты отмечают новые ограничения в части максимального числа подключаемых фильтров 30 тыс. записей, что негативно сказывается на эффективности блокировки. Напомним, что базовый перечень правил блокировки под названием Easylist содержит свыше 70 тыс. записей. Помимо этого, этот declarativeNetRequest не позволяет разработчику использовать собственные алгоритмы фильтрации, а также организовать блокировку больших мультимедийных элементов или останавливать выполнение Javascript-кода через подстановку директив Content-Security-Policy (CSP).

По новым данным, опубликованным представителем Google в официальной группе, посвященной обсуждению Manifest v3, возможность использования расширений, работающих с webRequest API, сохранится за корпоративными клиентами Google.

Google и блокировщики рекламы

Блокировщики рекламы лишают веб-сайты части дохода, поэтому данную категорию программ недолюбливают многие компании, в том числе и Google, которому собственный сервис контекстной рекламы Google Ads приносит львиную долю доходов. Нежелание терять прибыль логично, и это не первый случай, когда корпорация пытается решить данную проблему путем противодействия блокировщикам рекламы.

В декабре 2018 г. Google выпустила Chrome версии 71, в которую была добавлена система блокировки агрессивной или вводящей пользователей в заблуждение рекламы. Также в новой версии браузера ужесточили систему установки дополнений. Теперь их стало возможно ставить только из официального магазина Chrome Web Store. Кроме того, была доработана система блокировки звука на страницах с рекламными роликами.

Источник:http://www.cnews.ru/news/top/2019-05-30_google_zhestko_ogranichit_ispolzovanie_blokirovshchikov

Ежегодные потери от киберпреступлений составляют десятки миллиардов долларов. Сегодня хакерам-новичкам весьма просто отхватить кусок от этого лакомого пирога. Для этого достаточно купить немного биткоинов, поставить бесплатное ПО и полностью забыть об этических нормах.

Свежие исследования ценообразования на рынке даркнета показывают, что мощные вредоносные программы, готовые фишинговые страницы, взломщики паролей для популярных брендов и невероятный набор других инструментов для кибератак можно приобрести всего за несколько долларов. Зловредные программы и инструменты легко купить анонимно, но знают ли новоявленные хакеры, как ими пользоваться и не попадаться? Увы, знают. В прошлом такие знания требовали многолетнего опыта и признания со стороны киберсообщества. Теперь они доступны в виде серии пошаговых руководств за незначительную плату.

Анализ

Недавно команда исследователей изучила тысячи объявлений на пяти крупнейших черных рынках даркнета (Dream, Point, Wall Street Market, Berlusconi Market и Empire) и составила индекс цен Dark Web Market Price Index. Полученные результаты показывают, что в последние годы теневая экономика стала значительно доступнее, а существовавшие раньше барьеры для входа исчезли. Зашифрованные сайты, доступ к которым можно получить с помощью браузера Tor, позволяют анонимно продавать инструменты для взлома и другие товары — например, наркотики, украденную информацию и оружие.

Результаты

Вредоносное ПО Одними из самых опасных продуктов оказались трояны удаленного доступа (RAT). Их можно было купить в среднем за $9,74. Эта разновидность вредоносных программ позволяет хакерам дистанционно управлять компьютерами жертв. Они могут регистрировать все нажатия клавиш, открывать защищенные файлы, воровать данные пользователей и даже наблюдать за ними с помощью веб-камер. Например, в даркнете доступен известный троян Blackshades, заразивший более полумиллиона устройств (его создатель отбывает наказание в тюрьме). Он также позволяет объединять компьютеры в сети ботов. Кроме того, авторы обнаружили RAT для ОС Android. Некоторые из вредоносных программ были написаны на Python и Visual Basic.

Фишинг

Фишинг остается одной из самых распространенных атак в киберпространстве, поэтому неудивительно, что предприимчивые хакеры продают готовые страницы-подделки популярных брендов и сайтов. Предложения варьируются от Apple и Netflix до Walmart, Dunkin' Donuts, Minecraft и League of Legends. Средняя стоимость фишинговых страниц составляет $2 — за исключением Apple. Поддельный сайт известного производителя смартфонов обойдется покупателю в $5. Такое распределение цен показывает, насколько высоко ценится информация пользователей Apple в сообществе киберпреступников. Руководство по фишингу обойдется новичку всего в $2,49.

Взлом паролей

Теперь новичкам даже не приходится настраивать программы для взлома паролей, чтобы атаковать целевой сайт. Готовые файлы конфигурации к бесчисленному списку сайтов можно купить всего за $2. Все, что нужно хакеру для атаки — программа вроде SNIPR или Sentry MBA и несколько таких файлов. К примеру, в даркнете авторы обнаружили огромный список учетных записей от сайта Spotify, добытый с помощью этих инструментов.

Сверхдешевый взлом

Среди других копеечных инструментов для взлома оказались кейлогеры (клавиатурные шпионы, $2,07), ПО для взлома Wi-Fi ($3), Bluetooth ($3,48) и вредоносные программы для воровства биткоинов из кошельков ($6,07). Авторы исследования отмечают тревожную тенденцию по переходу на модель полного обслуживания в теневой экономике. Конкуренция велика, и некоторые из инструментов доступны в обычной Сети. Их разработчики обещают клиентам полную поддержку, пожизненную гарантию и бесплатные руководства. В некоторых случаях предлагаются скидки на следующие покупки.

Комплексные решения

Новоявленные мошенники, готовые потратить чуть больше, могут заняться подделкой официальных документов, купив их шаблоны в среднем за $14. Photoshop-файлы идут вместе с подробными руководствами по изготовлению максимально убедительных фальшивок. Покупателю остается ввести личные данные. Доступны шаблоны всевозможных официальных документов, начиная от паспортов/водительских прав и заканчивая счетами за коммунальные услуги и квитанциями. Вместе с личными данными обычных людей, купленными в даркнете, этого достаточно, чтобы оформить заявку на кредит/кредитную карту. По сути черные рынки даркнета предлагают комплексное решение для любого, кто стремится узнать, как совершить кражу личных данных и использовать их для последующих афер в сети, попутно обеспечивая злоумышленников всеми необходимыми для этого инструментами.

Например, можно получить доступ к анонимным почтовым ящикам, чтобы совершать покупки в онлайн-магазинах для последующей перепродажи или возврата. Услуга обойдется хакеру в $150, однако это небольшая плата за безопасность и анонимность. Кроме того в даркнете имеется широкий выбор руководств, подробно рассказывающих о скрытом использовании почтовой системы (их средняя стоимость составляет $3,35).

Что с этим делать?

Что все это означает? Прежде всего, невозможно вернуть выпущенного джина в бутылку. На смену одному закрывшемуся черному рынку приходят два новых. Только в США в 2017 году хакеры в общей сложности похитили 16,8 млрд долларов.

Соблазн урвать кусок от этой суммы слишком велик, и со временем он будет только расти. Как потребители, мы должны начать серьезно относиться к защите своих персональных данных. В этом помогут надежные пароли, двухфакторная аутентификация, минимальное использование платежной информации в Сети, сервисы по защите конфиденциальности и т. п.

Мы должны помнить о приоритете безопасности и переходить на другие решения, если надежность существующих сомнительна. Разработчики должны ставить безопасность выше удобства и заставлять пользователей соблюдать высокие стандарты защиты, нравится ли им это или нет. Безопасность должна стать неоспоримым преимуществом и коммерческим аргументом. Если эта идеалистическая цель кажется недостаточно убедительной, вспомните о GDPR.

Это генеральный регламент о защите персональных данных, разработанный ЕС. За невыполнение закона и недостаточную интеграцию защиты данных «по дизайну и умолчанию» в сервисы и продукты компаниям грозит штраф в 10 млн евро или 2% от общего оборота. Кибербезопасность и цифровая конфиденциальность должны с самого начала быть приоритетом при разработке новых продуктов и услуг. Если мы сумеем закрепить эти ценности в массовой культуре, то все дешевые инструменты в даркнете станут бесполезными в руках подавляющего большинства хакеров.

Источник: https://ru.ihodl.com/analytics/2019-05-30/kak-darknet-dal-vozmozhnost-lyubomu-stat-hakerom/

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Michael Sterko

Ответить в теме на форуме (Уборка офиса после пожара) / 1.00 баллы

-

Alisa Sanina

Ответить в теме на форуме (Уборка офиса после пожара) / 1.00 баллы

-

Игорь Полищук

Начать тему на форуме (Уборка офиса после пожара) / 2.00 баллы

-

Георгий Кондрашев

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Yaier

Ответить в теме на форуме (Пластиковый бак на авто) / 1.00 баллы

-

Yaier

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Akano

Ответить в теме на форуме (Букмекерская контора) / 1.00 баллы

-

Akano

Ответить в теме на форуме (Ремонт в новостройке) / 1.00 баллы

-

Akano

Ответить в теме на форуме (Выставка современных технологий) / 1.00 баллы

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис  PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении

PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении  Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения

Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения  Google против фишинга: компания меняет правила отправки писем

Google против фишинга: компания меняет правила отправки писем

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

За оценку статьи в ленте (лайк или дизлайк)

За оценку статьи в ленте (лайк или дизлайк)  Ответить в теме на форуме

Ответить в теме на форуме  Новый пользователь

Новый пользователь

Подробнее...