Инициатива призвана усилить прозрачность перед аудиторией.

18 марта YouTube объявил о введении нового инструмента в Creator Studio. Он обязывает создателей контента информировать зрителей о том, когда реалистичный контент – такой, который легко можно принять за реального человека, место или событие – создан с использованием ИИ.

Согласно объявлению , сделанному еще в ноябре, такая информация будет отображаться в виде меток в расширенном описании или непосредственно на экране видеоплеера. YouTube добавит метку «изменённый или искусственный контент» или «звук или визуальные эффекты значительно изменены или сгенерированы цифровым способом».

Нововведение призвано укрепить прозрачность в отношениях с зрителями и построить доверие между создателями контента и их аудиторией. К примерам контента, требующего раскрытия информации, относятся:

- цифровая замена лиц или синтез голосов для имитации реальных людей;

- изменение кадров реальных событий или мест – например, создание иллюзии возгорания реального здания;

- генерация реалистичных сцен – показ реалистичной картины вымышленных крупных событий, например, приближения торнадо к реальному городу.

Платформа не требует от авторов помечать явно нереалистичный контент, созданный при помощи ИИ. К нему относятся:

- анимация;

- регулировка цвета или светофильтры;

- спецэффекты, такие как размытие фона;

- фильтры красоты или другие визуальные улучшения.

Более заметные метки будут размещаться на самом видео для материалов на чувствительные темы, такие как здоровье, новости, выборы, финансы. Подробный список примеров можно увидеть в Справочном центре .

Метки начнут появляться на всех платформах YouTube в ближайшие недели - сначала в мобильном приложении, затем на ПК и ТВ. В будущем возможны санкции за намеренное сокрытие использования синтетического контента. В особо серьезных случаях YouTube оставляет за собой право самостоятельно добавлять пометки.

Специалисты компании BI.ZONE подсчитали, что от 70 до 90% крупных российских компаний стали жертвами злоумышленников, которые создают фишинговые ресурсы с применением известных названий. Самым востребованным прикрытием для фишеров стали бренды крупных финансовых организаций.

По данным специалистов 70% российских компаний-лидеров списка Forbes по чистой прибыли стали жертвами таких мошенников. Еще чаще преступники копируют сайты организаций, входящих в топ работодателей России, — здесь жертв более 73%. А ресурсы работодателей, пользующихся наибольшей популярностью у соискателей, и вовсе подделывали почти в 87% случаев.

Как уже отмечалось выше, чаще всего фишеры используют бренды крупных финансовых организаций. Так, вредоносные «клоны» есть у ресурсов 90% банков, возглавляющих клиентский рейтинг, который рассчитывается на основании отзывов пользователей. Количество фишинговых сайтов зависит от популярности каждого банка, а также ряда других факторов. По словам экспертов, за месяц преступники могут создать до нескольких сотен поддельных ресурсов одной компании.

Большинство фишинговых сайтов, замаскированных под страницы компаний, нацелены на сбор личных данных пользователей: ФИО, номера телефона, адреса почты и так далее. Нередко на таких ресурсах предлагают пройти опрос якобы для повышения качества обслуживания, получения доступа к какому‑либо сервису или участия в акции. Встречаются и примеры, когда злоумышленники копируют страницу авторизации. Такой метод используется реже и нужен в основном для кражи банковских учетных записей, а значит, и получения доступа к платежной информации жертвы.

Кроме сайтов различных компаний, злоумышленники часто подделывают развлекательные ресурсы. Чтобы повысить убедительность фишинга, преступники используют информационную повестку. Так, на пике популярности сериала «Слово пацана» в ноябре — декабре 2023 года мошенники создали почти 400 тематических сайтов.

«В 2023 году мы выявили почти 212 000 фишинговых сайтов, которые были нацелены на кражу чувствительных данных, а за январь и февраль 2024 года — почти 41 000. Все это говорит о том, что фишинг по‑прежнему останется серьезной угрозой. Особенно часто преступники стараются подделать ресурсы банков, поскольку кража средств у пользователей наиболее очевидный для мошенников способ заработка», — комментирует Дмитрий Кирюшкин, руководитель BI.ZONE Brand Protection.

Microsoft в письме клиентам из России объявила, что c 20 марта приостановит доступ к своим облачным продуктам из-за санкций ЕС.

Американская компания Microsoft отправила российским компаниям письмо о том, что c 20 марта 2024 года закроет доступ к своим облачным продуктам для российских организаций. Источник на IT-рынке также сообщил РБК о получении такого письма своим заказчиком. Информацию о письме РБК подтвердили в ГК Softline (разработчик экосистемы Softline Universe). PR-директор Softline Светлана Ащеулова сообщила о получении аналогичной информации и от Amazon.

«В связи с этим ГК Softline предупреждает о возможных функциональных ограничениях в работе облачных продуктов и сервисов Microsoft, Amazon и Google», — сказала она РБК. Ащеулова со ссылкой на письма правообладателей уточнила, что с указанной даты будет прекращен доступ к облачным продуктам, таким как Power BI, Dynamics CRM и др. «Мы ожидаем, что приостановка также затронет облачные решения, содержащие эти продукты», — сказала представитель российского разработчика.

В Microsoft объяснили, что из-за санкций ЕС не смогут поставлять «определенное программное обеспечение для управления или проектирования (включая облачные решения) организациям, зарегистрированным в России».

«Microsoft должна прекратить действие этих подписок к 20 марта 2024 года, до будущих указаний ЕС, которые изменят это решение, или общего или специального разрешения от регулирующих органов ЕС. После 20 марта 2024 года вы не сможете получить доступ к этим продуктам или услугам Microsoft, а также к любым данным, хранящимся в них», — говорится в письме компании.

Это связано с 12-м пакетом санкций ЕС против России, который был принят 19 декабря 2023 года. В нем содержатся ограничения на поставки программного обеспечения для бизнес-аналитики (BI, CRM и др.), пояснила Ащеулова.

«Для российских компаний это означает, что воспользоваться этими продуктами или получить доступ к данным, содержащимся в них, с 20 марта 2024 года будет невозможно. Согласно письмам от правообладателей, данные продукты станут недоступны для российских клиентов в связи с требованиями новых положений Регламента ЕС 833/2014, который вводит ограничения на поставку в Россию различных видов программного обеспечения. Важно отметить, что речь может идти обо всех облачных продуктах Microsoft, Amazon и Google, которые правообладатели определят в качестве запрещенных для поставки в РФ согласно требованиям указанного выше регламента», — отметила она.

Источник: https://www.rbc.ru/technology_and_media/15/03/2024/65f452069a79470ded3adf19

Разработчики сообщают, что в конце марта Google обновит Safe Browsing, активировав защиту от малвари и фишинга в режиме реального времени для всех пользователей Chrome.

Напомним, что Safe Browsing появился в далеком 2005 году и был призван защитить пользователей от фишинговых атак. С тех пор компания регулярно обновляет его, чтобы блокировать вредоносные домены, которые распространяют вредоносное ПО, нежелательные программы и используют различные схемы социальной инженерии. К примеру, для тех, кто хочет иметь быструю и проактивную защиту за счет углубленного сканирования загруженных файлов, доступен режим Safe Browsing Enhanced Protection, использующий ИИ.

В настоящее время стандартная версия Safe Browsing проверяет сайты, загрузки и расширения по локальному списку вредоносных URL-адресов, загружаемых с серверов Google каждые 30-60 минут. Однако теперь Google планирует перейти на проверку в режиме реального времени, чтобы успевать отслеживать вредоносные сайты, которые появляются и исчезают менее чем за 10 минут.

«Safe Browsing уже обеспечивает защиту более 5 млрд устройств по всему миру, защищая их от фишинга, вредоносных программ, нежелательного ПО и многого другого, — пишут разработчики. — Более того, ежедневно Safe Browsing оценивает более 10 млрд URL-адресов и файлов, показывая пользователям более 3 млн предупреждений о потенциальных угрозах. Если мы подозреваем, что сайт представляет опасность для вас или вашего устройства, вы увидите предупреждение с дополнительной информацией. Проверяя сайты в режиме реального времени, мы рассчитываем блокировать на 25% больше фишинговых атак».

Отдельно подчеркивается, что новая функция, которая в конце текущего месяца будет запущена и для Android, использует шифрование и другие методы повышения конфиденциальности, «чтобы никто, включая Google, не знал, какие сайты вы посещаете».

Google утверждает, что конфиденциальность пользователей защищена с помощью нового API, который опирается на Fastly Oblivious HTTP (OHTTP) для маскировки URL-адресов посещаемых сайтов. Так, частично хешированные URL-адреса пользователей передаются Safe Browsing через сервер OHTTP, который скрывает IP-адреса и смешивает хеш с тем, что отправляется из браузеров других пользователей для дополнительной защиты. Хеш-префиксы также шифруются перед отправкой через сервер с помощью публичного ключа, известного только службе проверки URL Google.

Отмечается, что privacy-сервер управляется Fastly независимо, и Google не имеет доступа к идентификационным данным пользователей (включая IP-адреса и User Agent), полученным при первоначальном запросе.

Источник:https://xakep.ru/2024/03/15/safe-browsing-real-time/

В России может измениться уровень ответственности хакеров за взлом госсайтов. Российские власти намерены приравнять такие деяния к терроризму со всеми вытекающими из этого последствиями для хакеров. Инициатива пока находится на уровне идеи. Наказание за терроризм в России – до 20 лет лишения свободы, а в некоторых случаях - пожизненное заключение.

Из виртуальных преступников в реальные террористы

Хакеры в России могут в одночасье превратиться и простых киберпреступников в самых настоящих террористов, если инициатива российских властей превратится из идеи в закон. Предложение приравнять киберпреступников к террористам выдвинул лично зампред комитета Госдумы по информполитике, ИТ и связи Андрей Свинцов (партия ЛДПР).

Как пишет Агентство городских новостей «Москва», идея Свинцова заключается в том, чтобы расценивать взлом сайтов госорганов и государственных же онлайн-сервисов как терроризм. Это предложение он озвучил в качестве ответа на инициативу экспертов российского Совбеза по ужесточению ответственности за преступления, совершенные с применением информационных технологий.

Андрей Свинцов отдельно уточнил, за взлом каких именно сайтов российские правоохранительные органы могут разглядеть в хакерах террористов. «Можно ужесточать за преступления, совершенные в отношении госсектора, например, портала госуслуг, портала Центральной избирательной комиссии, сервисов, которые используются для проведения голосования, опросов, поддержания критической инфраструктуры, когда ничего не украли, а временно вывели из строя, – заявил Свинцов Агентству. – Вот такие преступления должны приравниваться к террористической угрозе и преступлениям против безопасности государства».

Как будут наказывать

В настоящее время взлом госсайтов и госсервисов, в теории, можно классифицировать как нарушение ст. 274.1 УК РФ (неправомерное воздействие на критическую информационную инфраструктуру России). КИИ – объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов.

К объектам КИИ относятся: информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры.

Субъекты КИИ – это государственные организации, юрлица и индивидуальные предприниматели, владеющие информационными системами из ряда стратегически важных отраслей. Среди таких отраслей — транспорт, телекоммуникаций, банковская сфера, атомная энергетика, ТЭК, здравоохранение, наука, металлургия, оборонная, ракетно-космическая и химическая промышленности.

Нарушение ст. 274.1 УК РФ, в зависимости от тяжести преступления, карается лишением свободы на срок до 10 лет и штрафом до 1 млн руб.

Также в УК РФ есть ст. 205 (террористический акт). Минимальное наказание по ней – 10 лет тюрьмы, но можно лишиться свободы и на 20 лет. А если в результате совершения преступления кто-то умер, то могут присудить и пожизненное заключение.

За взлом соцсетей давать поблажки

Высказавшись за кардинальное ужесточение наказания за взлом госсайтов и госсервисов, Свинцов в то же время решил не поддерживать инициативу Совбеза по превращению взламывающих обычные сайты хакеров в террористов. «Что касается реального сектора экономики, социальных сетей, каких-то коммерческих вещей – здесь я против ужесточения наказания, потому что всегда могу пострадать невинные люди», – сказал политик Агентству горновостей «Москва».

По его мнению, хакеров, которые ломают сайты и сервисы, но обходят госсектор стороной, и без того не ожидает ничего хорошего, когда их поймают и отправят на скамью подсудимых. «В текущем режиме преступления с использованием информационных технологий совершаются совершенно в различных сферах, – заявил Свинцов. – Это и мошенничество, и кража денежных средств, и вымогательство, похищение баз данных, персональных данных. За такого рода преступления предусмотрена достаточно серьезная ответственность».

Белый цвет не в моде

В словах Андрея Свинцова не было ни единого упоминания о так называемых «белых» хакерах или «этичных» хакерах. Они тоже занимаются взломом сайтов и сервисов, но делают это или по предварительной договоренности с их владельцами, или по собственной инициативе, но не с целью что-то украсть или сломать, а чтобы уведомить владельца сервиса об уязвимости, чтобы тот ее устранил.

В России на момент выпуска материала существовало небольшое сообщество «белых» хакеров, но при этом не было законодательства, регулирующего их деятельность. Из-за этого многие «этичные» хакеры, как сообщал CNews, не хотят работать в России – они попросту боятся уголовной ответственности.

При этом в стране существуют так называемые «платформы багбаунти», на которых компании предлагают «белым» хакерам искать уязвимости в их сервисах в обмен на деньги. За рубежом подобное очень востребовано – есть даже крупнейший проект подобного рода HackerOne, который после начала всем известных событий не желает иметь ничего общего с российскими хакерами.

Отечественные платформы багбаунти продвигают, в частности, ИБ-компании Positive Technologies и Bi.Zone. Среди тех, кто пользуется услугами «белых» хакеров, есть и представители российского госсектора – например, как сообщал CNews, в начале 2023 г. Минцифры инициировало программу по поиску «дыр» на сайте «Госуслуг», за взлом которого Свинцов предлагает приравнивать хакеров к террористам. Проект Минцифры привлек более 8,4 тыс. белых хакеров со всей страны Тестирование проходило на платформах Bi.Zone Bug Bounty и Standoff 365, принадлежащей Positive Technologies

В ноябре 2023 г. на площадке Bi.Zone Bug Bounty Минцифры запустило уже второй по счету этап проекта по поиску уязвимостей в инфраструктуре электронного правительства. «Белые» хакеры могли заработать до 1 млн руб. за одну уязвимость, в зависимости от степени ее критичности.

Как инициатива Андрея Свинцова отразится на деятельности «этичных» хакеров, если она станет законом, пока неизвестно. Редакция CNews обратилась в Минцифры, а также в компанию «Доктор Веб» с вопросами о степени вероятности ее принятия, о том, как власти будут ловить и судить хакеров – граждан других стран, насколько жестокой будет расправа над киберпреступниками, а также о последствиях для «этичных» хакеров, и ожидает ответа. В компаниях Bi.Zone, «Лаборатория Касперского» и Positive Technologies от комментариев отказались.

В ИБ-компании F.A.C.C.T. CNews сообщили: «В ежегодном отчете «Киберпреступность в России и СНГ, 2023-2024 гг. Тренды, аналитика, прогнозы» аналитики департамента Threat Intelligence компании F.A.С.С.T. выделили 14 прогосударственных хакерских групп (APT, Advanced Persistent Threat), которые атаковали организации на территории России и стран СНГ. В основном, мишенями атакующих оказывались госучреждения, организации, связанные с критически важной инфраструктурой, военные ведомства и предприятия оборонно-промышленного комплекса. В 2024 г. в условиях продолжающегося острого геополитического конфликта приоритетными целями хактивистов и прогосударственных хакерских групп будут шпионаж, кража интеллектуальной собственности и получение доступа к базам данных компаний – в первую очередь госорганизаций, предприятий военно-промышленного и научно-исследовательского сектора. Кроме того, эксперты F.A.С.С.T. предупреждают о рисках проведения новых сложных кибератак на российские организации через компрометацию их поставщиков, вендоров и партнеров».

Источник:https://safe.cnews.ru/news/top/2024-03-14_hakerov_v_rossii_priravnyayut

Огромное количество сайтов сохраняет плагины устаревшего редактора, с помощью которого киберзлоумышленники стали перенаправлять пользователей на вредоносные сайты.

Как отравить поисковик

Злоумышленники начали использовать устаревший и давно заброшенный редактор веб-сайтов для компрометации сетевых ресурсов, принадлежащих образовательным и правительственным учреждениям для «чёрного SEO» и перенаправления пользователей на вредоносные сайты.

Хакеры используют опцию открытых перенаправлений, модифицируя код веб-страниц так, чтобы пользователи автоматически перенаправлялись куда-то ещё. Поисковики индексируют эти перенаправления - точнее, страницы, на которые указывает код перенаправления, в результате чего возникает возможность для кампаний по «отравлению» SEO. Доверенные домены, где располагаются легитимные, но модифицированные злоумышленниками сайты, обеспечивают вредоносным редиректам отсутствие внимания со стороны URL-фильтров в защитных средствах (антивирусах и т.д.) и более высокую позицию в выдаче поисковиков.

Поскольку сами такие редиректы лишь указывают на потенциально вредоносные сайты, ни в Google, ни в Microsoft их не рассматривают как непосредственный источник угрозы. В таком качестве рассматриваются только сайты, содержащие эти вредоносы.

Эксперт по информбезопасности, известный только как g0njxa, рассказал в Twitter, что наткнулся на целую кампанию редиректов после того, как увидел в Google рекламу генераторов внутриигровой валюты Fortnite V Bucks, которые якобы хостились на сайтах университетов.

Оказалось, что редиректы были созданы с помощью старой программы - редактора сайтов FCKeditor, который позволяет редактировать HTML-содержимое веб-страницы.

Оригинальный FCKeditor давно заброшен. Его ещё в 2009 г. сменил более новый, более совместимый с современными сетевыми стандартами CKEditor.

Однако большое количество старых сайтов, в первую очередь, образовательных и государственных учреждений, до сих пор установлены плагины для FCKeditor.

Университеты и муниципалитеты

В своих публикациях g0njxa указывает, что среди таковых оказались сайт Массачусетского технологического института (MIT), Колумбийского университета, Университета Барселоны, Университета города Оберн в США, Университет Вашингтона, Центральный университет Эквадора и несколько других.

Также затронуты правительственный сайт штата Вирджиния, сайт городской администрации Остина (штат Техас), сетевой ресурс правительства Испании, а также сайт Yellow Pages Canada.

Исследователи издания The Bleeping Computer выяснили, что скомпрометированные инстансы FCKeditor используют комбинацию статичных HTML-страниц и перенаправлений на вредоносные сайты.

Статичные страницы, открывающиеся в легитимных доменах, используются для «отравления» поисковиков, то есть, для замусоривания их результатов ссылками на вредоносные сайты.

Например, одна из ссылок в Google ведёт на установку FCKeditor в домене aum.edu (сайте Университета Обёрн в Монтгомере), на HTML-страницу, которая якобы представляет собой новостной материал о лечении тиннитуса (звона в ушах).

Однако страница свёрстана таким образом, чтобы продвигать и другие страницы в том же скомпрометированном инстансе. Очевидно, хакеры ждут, когда эти страницы займут повышенное положение в выдаче поисковиков, чтобы затем подменить их редиректами на вредоносные сайты - мошеннические, фишинговые и т.д.

Разработчик FCKeditor отреагировал на эти сообщения g0njxa заявлением, что разработка программы прекратилась ещё в 2010 г., что в ней содержатся многочисленные уязвимости и что использовать её категорически не рекомендуется никому.

«Использование устаревшего ПО на общественных сайтах - старая проблема, которая решается слишком медленно. Это может объясняться, в частности, текучкой кадров - новые работники, занимающиеся поддержкой, предпочитают ничего не менять, если оно выполняет свои основные функции», - говорит Анастасия Мельникова, директор по информационной безопасности компании SEQ. По ее словам, логику можно понять: зачем тратить время и силы на изменения в платформе, если через сравнительно короткий промежуток оператор сайта опять поменяется? «И даже если руководству донести информацию о том, что с сайтом что-то не так, ответом, скорее всего, будет сакраментальное «если работает, то не трогайте. В результате устаревшее ПО может болтаться в инфраструктуре десятилетиями, умножая риски», - подытожила Анастасия Мельникова.

Как отмечает Bleeping Computer, подобная кампания - далеко не первая; в прошлом пользователи, сами того не желая, попадали на сайты для взрослых или мошеннические вариации аккаунтов OnlyFans.

Источник:https://safe.cnews.ru/news/top/2024-02-29_antikvarnyj_redaktor_sajtov

Что послужило причиной инцидента, и как местные специалисты справились с восстановлением доступа.

В ряде государственных организаций Франции зафиксированы кибератаки «беспрецедентной интенсивности», о чём сообщил офис премьер-министра страны 11 марта. Атаки начались вечером 10 марта и, хотя точная их природа не уточняется, предполагается, что речь идёт о DDoS-атаках.

Правительство Франции отметило, что для осуществления атак были использованы известные технические методы, однако их интенсивность стала беспрецедентной. DDoS-атаки не позволяют злоумышленникам похищать информацию, но могут блокировать доступ к сетевым ресурсам за счёт перегрузки серверов фиктивными запросами.

Подобные инциденты иногда связывают со спонсируемыми государствами группировками, однако простота их реализации позволяет провести такую атаку любому злоумышленнику, даже с ограниченными аппаратными ресурсами.

Правительство Франции не стало озвучивать свои догадки о происхождении этих атак, поэтому доподлинно неизвестно, кто приложил к ним свою цифровую руку.

Тем не менее, хактивисты из группировки Anonymous Sudan быстро взяли на себя ответственность, заявив в своём Telegram-канале, что провели массированную кибератаку, которая приведёт к большому ущербу в различных правительственных секторах, включая очень важные веб-сайты и их поддомены.

Anonymous Sudan — известная хактивистская организация, которая в прошлом году совершила множество DDoS-атак на веб-сайты в таких странах, как Швеция, Дания и Израиль, во многом из-за их антимусульманской позиции по некоторым вопросам.

DDoS-атаки предполагают использование компьютера или сети компьютеров для отправки огромного количества запросов целевой системе, что ограничивает её способность отвечать законным пользователям.

Сообщается, что целью атак стали несколько правительственных служб, однако неясно, ограничивались ли атаки лишь публично доступными сайтами правительства Франции.

В заявлении французского правительства также указано, что специалистами были оперативно приняты меры по смягчению последствий, благодаря чему удар по большинству сервисов удалось существенно снизить, а затем и полностью восстановить к ним доступ.

Министерство юстиции США обнародовало обвинительное заключение против 38-летнего Линвея (Леона) Динга, бывшего инженера-программиста Google, который подозревается в краже коммерческих ИИ-секретов Google и передаче этой информации компаниям в Китае.

В документах утверждается, что Динг похитил проприетарную информацию об ИИ-технологиях Google и передал ее двум компаниям, базирующимся в Китае, в которых он тайно работал.

По данным Министерства юстиции США, Динг начал работать инженером-программистом в Google в 2019 году, а 21 мая 2022 года он приступил к загрузке проприетарных данных компании в свой личный аккаунт Google Cloud. Этот процесс длился почти год, и в результате было похищено более 500 файлов.

Чтобы как-то замаскировать свои действия, Динг копировал исходные файлы в Apple Notes на своем ноутбуке, предоставленном ему Google, преобразовывал их в PDF-файлы, после чего загружал их в свой аккаунт Google Cloud.

Считается, что украденная коммерческая тайна связана с важнейшими технологиями, лежащими в основе новейших суперкомпьютерных дата-центров Google, которые необходимы для обучения и размещения LLM.

В обвинительном заключении сказано, что Динг похитил служебную информацию о различных аппаратных и программных платформах, включая:

- данные об архитектуре и функциональности чипов и систем GPU и TPU;.

- программное обеспечение, позволяющее этим чипам взаимодействовать и выполнять задачи;

- данные о CMS (Cluster Management System), которая объединяет тысячи чипов в суперкомпьютер, способный работать с технологиями машинного обучения и искусственного интеллекта.

Согласно обвинительному заключению, Динг передал украденные файлы с конфиденциальной информацией в Китай. В частности файлы были переданы компании, занимающейся разработкой ИИ, с которой Динг оказался связан — он занимал там должность директора по технологиям. Также информация попала в руки второй компании под названием Shanghai Zhisuan Technology Co, которую основал сам Динг.

Подчеркивается, что Динг не сообщал Google о своих связях с этими компаниями и не рассказывал о своих поездках в Китай, в ходе которых он встречался с инвесторами. Вместо этого Динг попросил своего коллегу периодически сканировать его бейдж на входе, чтобы создать видимость того, что он работает и находится в американском офисе Google (тогда как на самом деле он находился в Китае).

Даже после того, как в Google обнаружили утечку и несанкционированную передачу данных на сторону, Динг солгал следователям компании, заявив, что просто загружал файлы в свой личный аккаунт для работы. Также он подписал заявление, в котором утверждалось, что он навсегда удалил всю конфиденциальную информацию Google, не связанную с его работой. Что тоже было ложью.

Сообщается, что Линвея Динга арестовали 5 марта 2024 года, и теперь ему грозит наказание в виде 10 лет лишения свободы и штраф в размере до 250 000 долларов за каждый пункт обвинения в хищении коммерческой тайны (то есть около 1 000 000 долларов в общей сложности).

К отягчающим обстоятельствам в УК России добавят использование информационных технологий. ИТ помогают преступникам скрываться и осложняют работу следствия. Количество таких преступлений и размер нанесенного ущерба растет.

Применение ИТ отягчает преступление

К отягчающим обстоятельствам в Уголовном кодексе (УК) России отнесут преступления, совершенные с помощью ИT-технологий, пишут «Известия».

Такое поручение глава правительственной комиссии по профилактике правонарушений, министр внутренних дел Владимир Колокольцев дал Следственному комитету, МВД России и иным заинтересованным ведомствам.

Рекомендуется дополнить 16.1. Статьи 63 УК новым отягчающим обстоятельством «совершение преступления с использованием информационно-коммуникационных технологий», говорится документе.

А статьи № 104.1, № 5 и № 115 УК предлагается дополнить положениями, закрепляющими возможность конфискации цифровой валюты, признанной имуществом.

О результатах работы по этому поручению необходимо проинформировать правительственную комиссию до 1 декабря 2024 г.

Чем такие преступления хуже

В феврале 2024 г. CNews писал о том, что правительственная комиссии под председательством Колокольцева уже поручила Минцифры, МВД и Роскомнадзору заняться вопросами правового регулирования цифровой технологии подмены личности (дипфейк) в целях недопущения ее использования в противоправных целях.

Расследование преступлений, совершенных с применением высоких технологий представляет особую сложность. Дополнительные трудности возникают не только в определении личности преступника, но даже при попытке установить место совершения преступления.

Мошеннические технологии совершенствуются очень быстро. Правда и попытки их выявления развиваются. Разработчики вовсю работают над способами облегчения этой задачи с помощью ИИ.

Количество ИТ-преступлений в России

В 2023 г. зарегистрированы рекордные 677 тыс. ИT-преступлений, говорится в данных МВД, с которыми ознакомились «Известия» в феврале 2024 г. В 2022 г. этот показатель был на треть меньше.

Больше всего в абсолютном выражении за год выросло количество правонарушений с использованием интернета — с 381,1 тыс. до 526,7 тыс. На втором и третьем местах оказались мошенничества, совершенные с применением средств мобильной связи и пластиковых карт. Также участились правонарушения с использованием компьютерной техники, программных средств и фиктивных электронных платежей.

Российские компании теряют от кибератак в среднем 20 млн руб. в год. Количество атак и размер ущерба растет.

В 2023 г. 35% промышленных организаций в России отметили увеличение числа внешних атак, 60% столкнулись с утечкой информации. Такие данные предоставили CNews Эксперты «СерчИнформ».

В результате только одного инцидента в 2024 г. в сеть утекло 500 млн. записей о россиянах. Это больше, чем за весь 2023 г., когда было скомпрометировано 300 млн строк данных российских пользователей.

Объем утечек данных в 2024 г. начал расти уже в первые дни нового года. Рост во время новогодних выходных составил 10% по сравнению с аналогичным периодом 2023 г.

Источник:https://www.cnews.ru/news/top/2024-03-07_otyagchayushchim_obstoyatelstvam

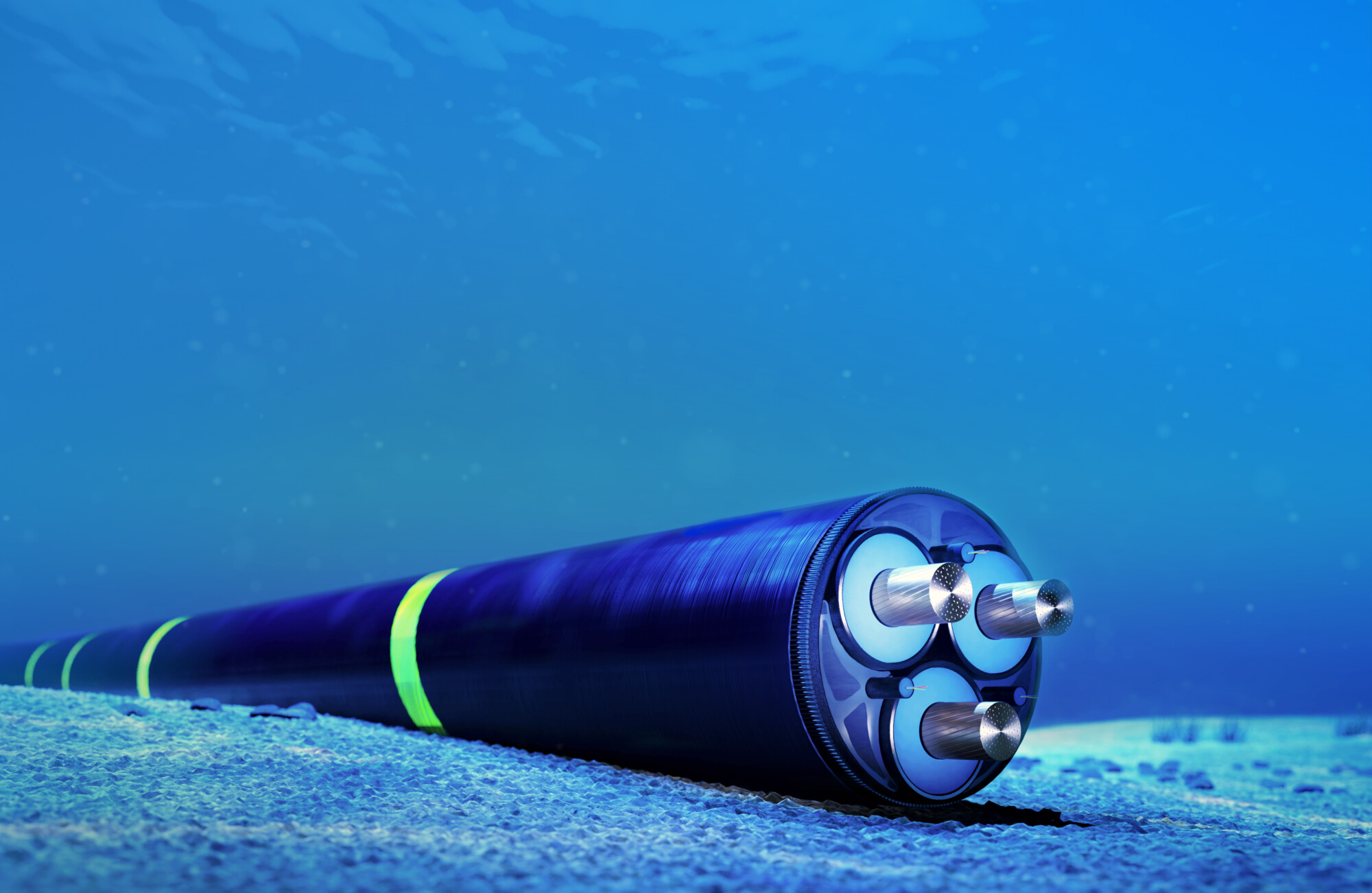

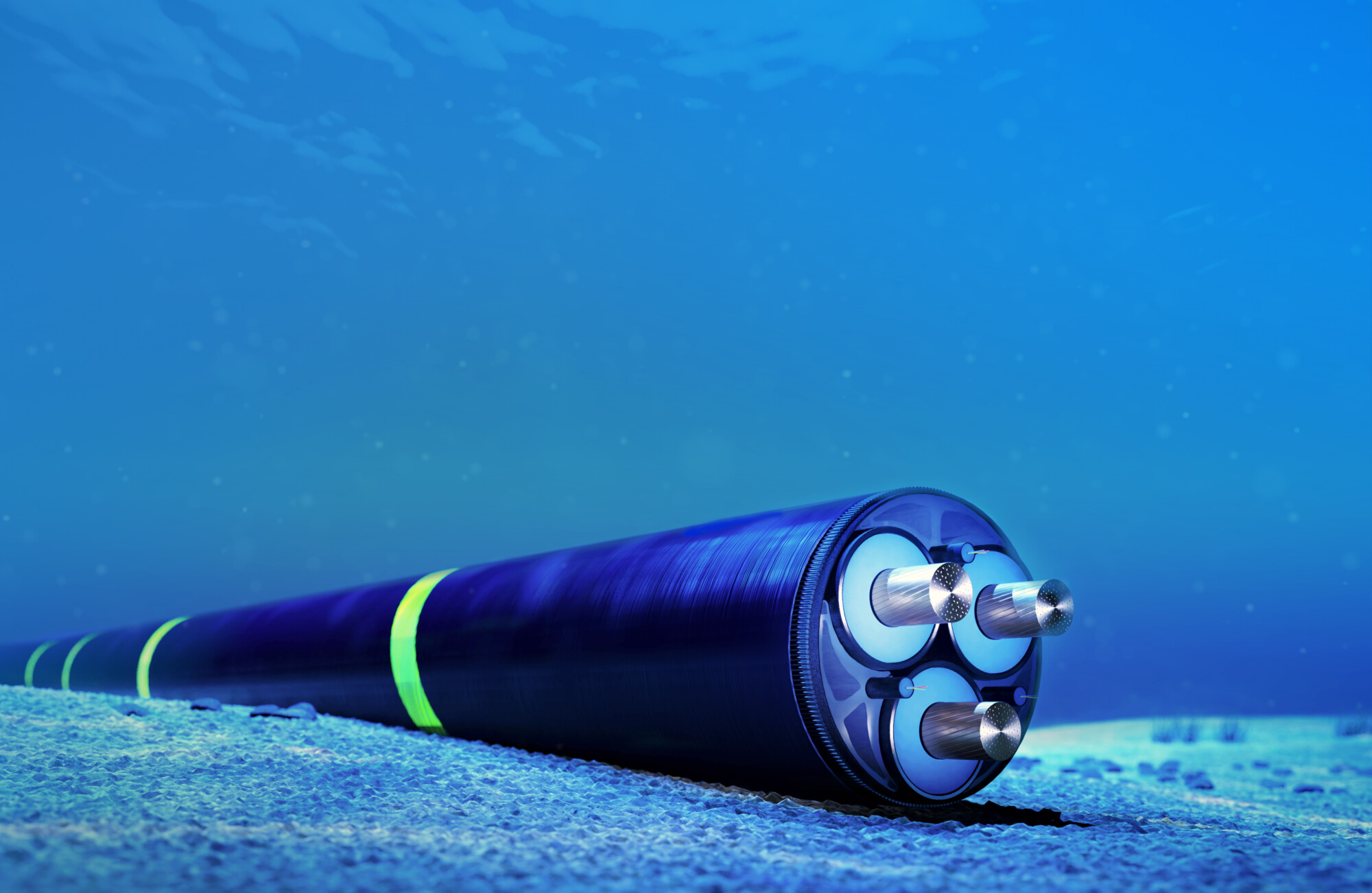

Повреждение подводных кабелей в Красном море нарушает работу телекоммуникационных сетей и вынуждает провайдеров перенаправлять до четверти трафика между Азией, Европой и Ближним Востоком, включая интернет-трафик.

По данным гонконгской телекоммуникационной компании HGC Global Communications, кабели, принадлежащие четырем основным телекоммуникационным сетям, были «перерезаны», что привело к «значительным» сбоям в работе сетей связи на Ближнем Востоке.

По оценкам HGC, это затронуло 25% трафика между Азией и Европой, а также Ближним Востоком. Компания заявила, что перенаправляет трафик, чтобы минимизировать неудобства для клиентов, а также «оказывает помощь пострадавшим предприятиям».

HGC не сообщила, каким образом были повреждены кабели и кто несет за это ответственность.

Южноафриканская компания Seacom, владеющая одной из пострадавших кабельных систем, сообщила CNN, что ремонт начнется не раньше, чем через месяц. Одной из причин является продолжительности времени, необходимого для получения разрешений на работу в этом районе.

Подводные кабели – это невидимая сила, движущая Интернет. Многие из них в последние годы финансировались такими интернет-гигантами, как Google, Microsoft, Amazon, Facebook Meta. Повреждение этих подводных сетей может привести к массовым отключениям Интернета,

как это произошло после землетрясения в Тайване 2006 года.

Повреждение кабелей в Красном море произошло через несколько недель после того, как официальное правительство Йемена предупредило о возможности нападения повстанцев-хуситов на кабели. Поддерживаемые Ираном боевики уже нарушили глобальные цепочки поставок, напав на коммерческие суда на важнейшем водном пути.

В сообщениях израильского новостного агентства Globes на прошлой неделе говорилось, что за повреждением кабелей стоят хуситы. Лидер йеменских повстанцев Абдель Малек аль-Хути отверг обвинения. «У нас нет намерений нацеливаться на морские кабели, обеспечивающие интернет в странах региона», — сказал он.

С тех пор хуситы обвинили в нанесенном ущербе британские и американские военные подразделения, действующие в этом районе, согласно субботнему сообщению официального информационного агентства повстанцев. CNN связался с правительствами Великобритании и США для комментариев.

Директор по цифровым технологиям Seacom Пренеш Падаячи заявил, что получение разрешений от морских властей Йемена на ремонт кабелей может занять до восьми недель. «Клиентский трафик будет продолжать перенаправляться до тех пор, пока мы не сможем отремонтировать поврежденный кабель», — добавил он.

Среди других затронутых сетей — Азия-Африка-Европа 1, кабельная система протяженностью 25 000 километров (15 534 мили), соединяющая Юго-Восточную Азию с Европой через Египет. Евро-индийские ворота (EIG) также были повреждены. EIG объединяет Европу, Ближний Восток и Индию, считая Vodafone крупным инвестором. Vodafone, крупный оператор мобильной связи в Соединенном Королевстве отказался от комментариев.

На своем веб-сайте компания сообщает, что может передавать интернет-трафик примерно через 80 подводных кабельных систем, охватывающих 100 стран.

Большинство крупных телекоммуникационных компаний полагаются на несколько подводных кабельных систем, позволяя им перенаправлять трафик в случае сбоя для обеспечения бесперебойного обслуживания.

Источник:https://habr.com/ru/news/798289/

- Подробности

- Автор: marussia

- Категория: Роскомнадзор

- Просмотров: 753

В Роскомнадзоре сообщают, что с 1 марта 2024 года ведомство направило 34 уведомления сайтам с требованием удалить контент, который рекламирует VPN-сервисы. Шесть из них уже заблокированы за неудаление такого контента, в соответствии с новым законом о запрете популяризации средств для обхода блокировок.

«Роскомнадзор приступил к ограничению доступа к информации в Сети, которая рекламирует или популяризирует средства обхода блокировок доступа к противоправному контенту... С 1 марта 2024 года Роскомнадзор направил 34 уведомления владельцам сайтов с требованием удалить подобный противоправный контент. С 28 интернет-страниц владельцы ресурсов оперативно удалили запрещенные материалы. За неисполнение требований ведомства и неудаление материалов по указанной тематике Роскомнадзор заблокировал 6 страниц», — цитирует сообщение регулятора «РИА Новости».

В Роскомнадзоре напомнили, что за неудаление такой информации закон предусматривает административную ответственность в виде штрафа от 800 000 до 4 000 000 рублей. «В случае повторного правонарушения предусмотрены оборотные штрафы в размере от 1/20 до 1/10 совокупного размера годовой выручки компании», — добавили в ведомстве.

Напомним, что с 1 марта 2024 года в России вступил в силу запрет на популяризацию способов и методов обхода блокировок, включая VPN-сервисы. Ранее в Роскомнадзоре уже перечисляли критерии, которые будут использоваться для внесения ресурсов в реестр в этой связи.

К примеру, теперь под блокировку могут попасть сайты с информацией о методах и способах использования запрещенных ресурсов и рекламой соответствующих программ. Также поводом для блокировки могут стать «наличие информации, направленной на убеждение в привлекательности использования способов», а также «наличие информации, обосновывающей достоинства использования» способов обхода блокировок и «дающей положительную оценку или одобрение действиям по использованию таких способов, методов».

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Tong

Ответить в теме на форуме (Сервис моментальных выплат для таксопарков) / 1.00 баллы

-

Tong

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

Добавление комментария(лента) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

YouTube вводит метки для «реалистичного» ИИ-контента

YouTube вводит метки для «реалистичного» ИИ-контента  Мошенники подделывают сайты почти 90% крупных российских компаний

Мошенники подделывают сайты почти 90% крупных российских компаний  Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут

Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут  Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

За оценку статьи в ленте (лайк или дизлайк)

За оценку статьи в ленте (лайк или дизлайк)  Ответить в теме на форуме

Ответить в теме на форуме

Подробнее...