- Подробности

- Автор: Publisher

- Категория: Криптовалюта

- Просмотров: 1082

Глава Qiwi рассказал, как экс-сотрудник тайно намайнил 500 тысяч биткоинов на терминалах в 2011 году.

В 2011 году бывший сотрудник Qiwi через терминалы самообслуживания компании получил 500 тысяч биткоинов. Об этом на лекции в Московской школе коммуникаций MACS рассказал глава компании Сергей Солонин, не раскрыв личность бывшего сотрудника.

Терминалы Qiwi

По словам Солонина, активность заметила служба безопасности — её сотрудники обнаружили, что в магазинах, где нет людей, по ночам терминалы работают под большой нагрузкой и постоянно передают информацию. После трёхмесячного расследования выяснилось, что технический директор Qiwi установил на терминалы приложения для майнинга биткоинов и уже успел получить 500 тысяч монет.

Больше всего меня поразила сумма: он за три месяца намайнил 500 тысяч монет, и это стоило $5 млн. А сейчас это стоит миллиарды долларов. Но на тот момент $5 млн были для меня большой суммой, и я подумал: «Ни фига себе тема! Мы вот не знаем, как на этих дурацких терминалах три копейки заработать, а тут золотая жила!»

Сергей Солонин - глава Qiwi

Солонин потребовал вернуть намайненные биткоины, так как для их добычи использовались ресурсы компании, но техдиректор подал заявление об увольнении и покинул компанию. По словам главы Qiwi, фактически ущерба для компании не было: «прямого убытка нет, урона он не нанес — только арендодателям, которые где-то там платят за электричество».

Чем бывший сотрудник занялся после ухода из компании и как распорядился биткоинами, Солонин не рассказал. После его увольнения Qiwi глава компании распорядился начать майнинг на всех терминалах, но к моменту восстановления приложений процесс майнинга стал слишком сложным и терминалы не справлялись с задачей, добавил Солонин.

"Сейчас кажется: наверное, надо было с ним как-то договариваться, за $5 млн все это покупать, потому что сейчас это какие-то катастрофические деньги." Сергей Солонин -глава Qiwi.

В последние три года Qiwi успела открыть три майнинг-центра в Исландии, также компания разрабатывает чипы для добычи криптовалют. Солонин сам тоже занимается криптовалютами — например, он рассказал, что принял участие в ICO Telegram.

Представители Qiwi сообщили vc.ru, что намайнивший биткоины сотрудник был разработчиком, а техдиректором его назвали для лучшего понимания среди аудитории MACS. При этом добытой криптовалютой он воспользоваться не смог.

"По нашей информации, эти биткоины были утеряны." пресс-служба Qiwi.

Исследователи «Лаборатории Касперского» представили результаты исследования приложений от зарубежных и отечественных каршеринговых компаний.

Эксперты «Лаборатории Касперского» проанализировали более десятка мобильных приложений от каршеринговых компаний (сдающих в аренду автомобили), и обнаружили серьезные уязвимости, с помощью которых злоумышленники могут похитить персональную информацию и даже угнать автомобиль.

Специалисты изучили тринадцать Android-приложений, используемых в США, Европе и России и загруженных из Google Play свыше 1 млн раз. По словам экспертов, приложения от каршеринговых компаний могут заинтересовать киберпреступников по целому ряду причин. К примеру, они могут взломать учетную запись легитимного пользователя и ездить на машине за его счет, угнать машину или использовать ее в преступных целях. Кроме того, злоумышленники могут следить за передвижениями пользователя и получить доступ к его персональным данным.

Вышеописанные сценарии возможны пока только в теории, однако, как отметили в ЛК, киберпреступники уже продают взломанные учетные записи клиентов каршеринговых компаний. Продавцы рекламируют свой товар, уверяя, что с его помощью покупатель получит целый ряд возможностей, в том числе возможность водить автомобиль без водительских прав.

В ходе исследования эксперты ЛК прежде всего проверили, возможно ли осуществить реверс-инжиниринг приложений и можно ли их выполнить с правами суперпользователя. Возможность осуществить реверс-инжиниринг позволяет злоумышленникам создавать вредоносные версии приложений. Обладая правами суперпользователя устройства, хакеры могут похитить конфиденциальную информацию.

Как оказалось, из всех исследуемых приложений защита от реверс-инжиниринга была реализована только в одном, однако защита от выполнения с правами суперпользователя в нем все равно отсутствовала. Тем не менее, приложение шифровало данные, что усложняло задачу киберпреступникам даже с правами суперпользователя.

Далее исследователи взялись за пароли, используемые в приложениях от каршеринговых компаний. В большинстве случаев компании предоставляли своим клиентам слабые пароли или одноразовые короткие верификационные коды. Ненадежные пароли вкупе с неограниченным числом попыток их ввода позволяют злоумышленникам осуществить брутфорс-атаку и подобрать пароль или код.

Исследователи не привели названия ни одного из проанализированных приложений. Однако по их словам, приложения от американских и европейских компаний являются более защищенными по сравнению с российскими.

Компания обошла «Яндекс», Mail.Ru Group и Google.

Исследовательская компания Mediascope по итогам первой половины 2018 года выяснила, что на долю рекламных роликов онлайн-казино Azino777 пришлось 7,1% показов в рунете. Как отметили «Ведомости», в результате запрещённый в России сервис стал крупнейшим рекламодателем рунета на рынке онлайн-видео.

Кого в том числе обогнал Azino777 по объёму рекламных видео в рунете

- PepsiСо;

- Mars;

- «Яндекс»;

- Mail.Ru Group;

- Google.

- Подробности

- Автор: Publisher

- Категория: Криптовалюта

- Просмотров: 905

Валюта Венесуэлы — боливар — будет деноминирована и привязана к криптовалюте Petro с 20 августа. Об этом заявил президент страны Николас Мадуро, передает El Nacional.

По его словам, национальная валюта лишится пяти нолей. Мадуро утверждает, что указанные меры помогут «радикально стабилизировать и изменить денежно-кредитную и финансовую жизнь государства», страдающего от гиперинфляции.

Изначально объявить о деноминации планировалось 4 июня.

24 июля МВФ предупредил, что инфляция в Венесуэле может достигнуть миллиона процентов к концу года, что приведет к худшему экономическому кризису в современной истории. Специалисты сопоставили гиперинфляцию в стране с ситуацией, которая наблюдалась в Германии в 1923-м и в Зимбабве в конце 2000-х годов. Потребительские цены в южноамериканском государстве выросли на 46,3 тысячи процента.

Республика переживает затяжной экономический кризис из-за падения цен на нефть в 2014 году. На фоне него в стране происходят массовые беспорядки, в магазинах наблюдается острый дефицит всех товаров.

Хакерам удалось взломать считавшиеся защищенными изолированные компьютерные сети американских энергокомпаний.

Хакеры, предположительно связанные с правительством РФ, сумели взломать сети американских энергетических компаний и в теории могут устроить блэкаут. Кампания, скорее всего, продолжается по сей день, считают в Министерстве внутренней безопасности США.

Речь идет о группировке Dragonfly или Energetic Bear, которую связывают с российским правительством, пишет The Wall Street Journal. Хакерам удалось проникнуть в считавшиеся защищенными изолированные компьютерные сети американских энергокомпаний. Для данной цели злоумышленники взломали сети партнеров предприятий, связанных контрактами на обслуживание сетевой инфраструктуры. и украли необходимые пароли, с помощью которых смогли получить доступ к компьютерам диспетчерских служб.

Для компрометации сетей поставщиков киберпреступники использовали популярные методы – целевой фишинг и атаки типа watering-hole (заражение сайтов, часто посещаемых пользователями). Проникнув в сеть, злоумышленники собирали различную конфиденциальную информацию, в частности, данные о конфигурации инженерных сетей, используемом оборудовании. способах управления и пр.

Чиновники МВБ не раскрывают названия пострадавших компаний, но отмечают, что речь идет о сотнях фирм. По их словам, атаки были зафиксированы весной 2016 года, продолжались весь 2017 год и, весьма вероятно, кампания до сих пор активна.

В середине июля американские власти заочно обвинили 12 человек, которые, по их мнению, являются сотрудниками главного управления Генштаба Вооруженных сил России и ответственны за вмешательство в выборы США 2016 года, в частности, получение несанкционированного доступа к переписке кандидата в президенты США Хиллари Клинтон и взлом серверов Демократической партии.

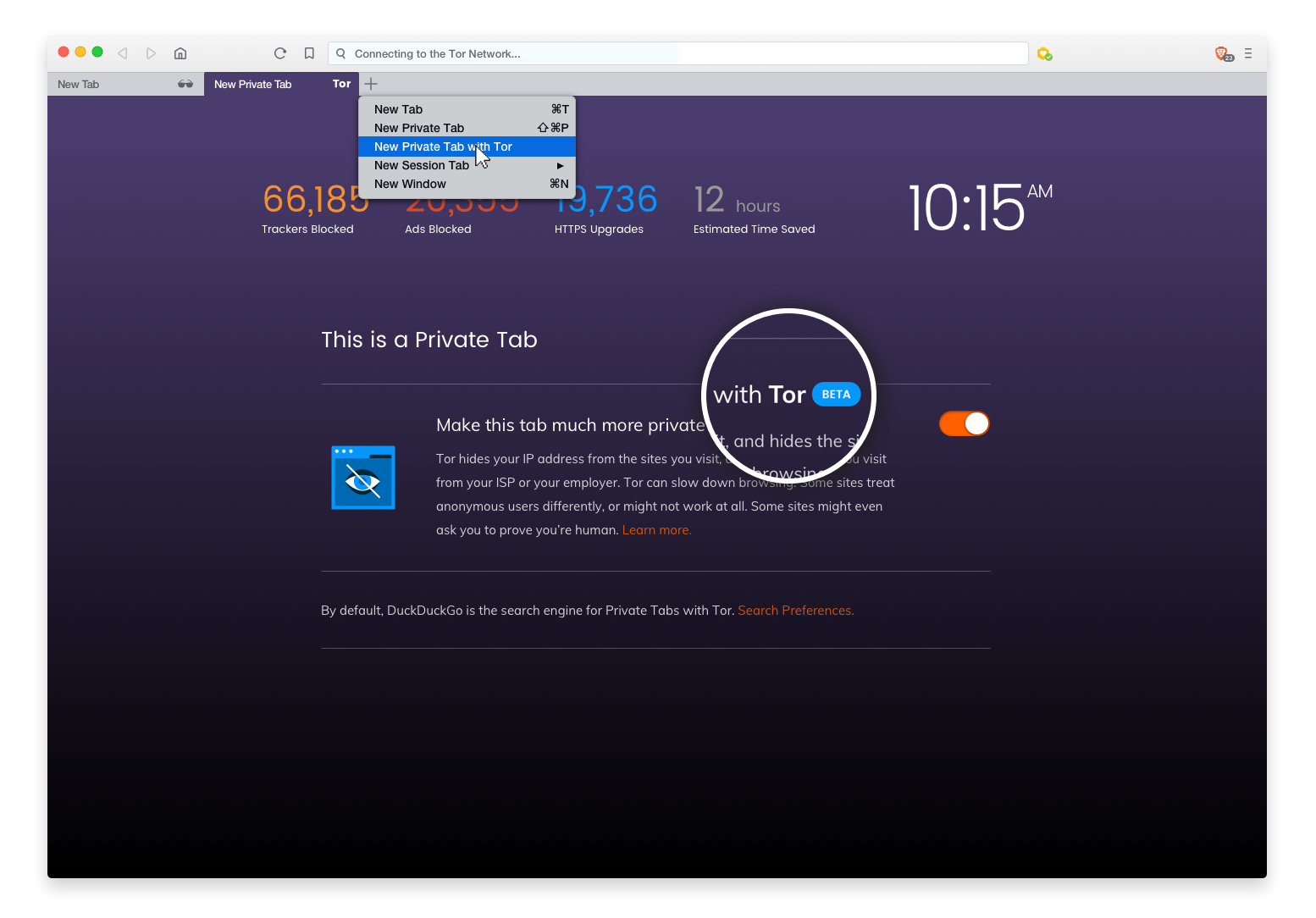

В то время как Firefox только планирует интеграцию с Tor, браузер Brave уже сделал это на уровне приватных вкладок (Private Tabs). Функция реализована в последней версии Brave 0.23.

Интеграция с Tor пока имеет статус беты. Как сказано в описании, она позволяет сохранить приватность не только на уровне отдельного устройства, но на уровне сети. Приватные вкладки с Tor защищают пользователя от прослушки со стороны своего интернет-провайдера, постороннего провайдера на гостевых точках доступа Wi-Fi, а также со стороны самих посещаемых сайтов, которые могут устанавливать следящие куки, запускать скрипты аналитики и регистрировать IP-адреса посетителей.

Приватные вкладки элементарно запускаются из меню File, где находится пункт New Private Tab. В любой момент времени у пользователя может быть запущена одна или больше вкладок разных типов: обычный таб, приватная вкладка без Tor и приватная вкладка с Tor. Все они работают одновременно.

Таким образом, пользователи теперь получают удобства браузера Brave вместе со стандартными функциями безопасности в сети Tor.

Браузер Brave и раньше отличался продвинутыми функциями по защите приватности. Он по умолчанию блокирует рекламу, следящие трекеры, криптомайнеры и другие угрозы в интернете. Стандартные приватные вкладки не сохраняют историю посещённых страниц или куки. Но если активировать режим Tor, то защита ещё усиливается. Как уже было сказано выше, такой способ усложняет кому-либо по маршруту между вашим браузером и конечным сайтом внедриться в канал связи или узнать, к какому сайту идёт запрос. И сам сайт тоже не видит, с какого адреса пришёл посетитель.

Поисковой системой по умолчанию в приватных вкладках с Tor является DuckDuckGo, но можно без проблем переключиться на любой из 19 других поисковиков. DuckDuckGo поощряет анонимное использование поисковой системы и не собирает никакой информации о посетителях.

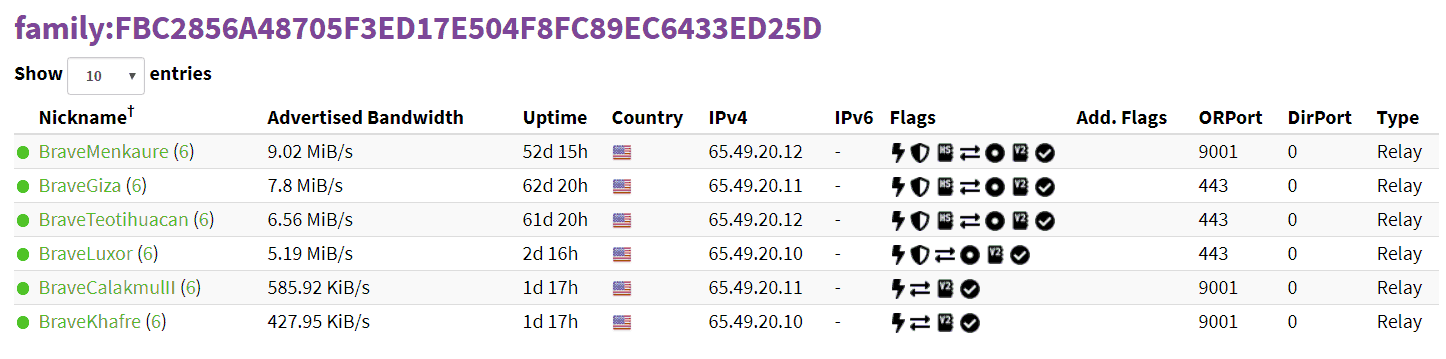

Кроме обычного клиента Tor, браузер Brave ещё и вносит свой вклад в функциональность сети Tor, поддерживая работу рилеев (ретрансляторов) Tor. Все ретрансляторы Brave для Tor перечислены на этой странице.

Интеграция браузера с Tor весьма похвальна, но следует помнить, что она пока находится в статусе бета-версии. Разработчики предупреждают о некоторых незакрытых багах и известных утечках, которые намерены устранить в будущих версиях. Приветствуется помощь всех разработчиков в устранении этих проблем: код доступен на GitHub. Выпуск следующей версии с исправлением некоторых ошибок планируется в течение ближайших нескольких недель.

В планах разработчиков также внедрить функцию выбора геолокации для выходной ноды Tor, чтобы можно было выдать себя за пользователя той или иной страны.

Но если нужна гарантированная защита приватности, то лучше установить Tor Browser с проверенной защитой.

Параллельно с Brave разработчики Tor ведут проект FUSION по интеграции функций Tor Browser в браузер Firefox. Пока нет чёткого плана, какие конкретные функции Tor Browser будут реализованы в Firefox. Как известно, Tor Browser строится на основе Firefox ESR с кучей патчей, специфических для Tor.

Разработчикам анонимного браузера не очень удобно тратить время на перебазирование этих патчей из одного репозитория в другой. Поэтому несколько лет назад совместно с Mozilla был организован проект Uplift, который предусматривал автоматическое включение патчей Tor Browser в кодовую базу Firefox.

На протяжении последних полутора лет новые функции информационной безопасности одновременно внедрялись в Tor Browser и Firefox. Это изоляция элементов (First-Party Isolation, настройка privacy.firstparty.isolate в Firefox 52+, она же часть ключевой системы Cross-Origin Identifier Unlinkable, которая обеспечивает анонимность в Tor Browser), система противодействия фингерпринтингу, в том числе фингерпринтингу по установленным шрифтам, противодействие фингерпринтингу по HTML5 canvas, новая настройка privacy.resistFingerprinting в Firefox 59+ и т. д.

В конечном итоге идеальным было бы полное слияние кодовых баз Firefox и Tor Browser. Но начинается с малого. Как и в случае с Brave, на первом этапе Tor будет интегрирован только в приватные вкладки Firefox.

Источник:https://habr.com/post/415753/

Компания Appthority опубликовала ежегодный рейтинг приложений с наиболее высокой степенью риска.

Мобильные приложения и концепция использования личных устройств BYOD (Bring Your Own Device, принеси собственное устройство), практикуемая многими компаниями, нередко служат поводом для беспокойства сотрудников ИБ-команд. Из всего обилия приложений, одни из которых могут быть вредоносными, другие – допускать утечки данных, третьи – требовать огромное количество разрешений, сложно определить, какие программы безобидны, а какие не соответствуют требованиям безопасности организаций.

Компания Appthority опубликовала ежегодный рейтинг приложений с наиболее высокой степенью риска, которые часто попадают в черный список компаний. Первые позиции в списке приложений для iOS-устройств заняли мессенджер WhatsApp, Facebook Messenger и Waze. Рейтинг Android-приложений возглавили WhatsApp, Facebook Messenger и сервис Telegram. Во втором квартале Waze и Telegram стали новичками в рейтинге.

Приложения попадают в черный список компаний по различным связанным с безопасностью причинам, включая подозрительное поведение и риск утечки данных, несоответствие политикам безопасности и беспокойство по поводу обработки информации. Во второй четверти в рейтинге приложений, чаще всего попадающих в черный список, оказались Android- и iOS-версии Facebook Messenger и WhatsApp, а также Wickr Me для Android и Tinder для iOS.

Согласно отчету, большинство программ оказались в рейтинге в связи с тем, что допускают утечку данных, например, отправляют адресные книги и SMS-сообщения, подвержены уязвимостям или демонстрируют подозрительное поведение, в частности, отключают установленный по умолчанию протокол HTTPS.

Компания Google на протяжении двух последних лет занята разработкой новой мобильной операционной системы, которая в перспективе сможет заменить Android. Об этом сообщает Bloomberg.

Новый проект получил название Fuchsia (рус. «Фуксия»), и разработчики Google создают ее «с нуля». Эта ОС должна превзойти Android по многим показателям, особенно в сфере голосового взаимодействия с широким спектром устройств — от ноутбуков до крошечных сенсоров, имеющих доступ в интернет.

Сообщается, что Fuchsia будет постепенно внедряться в гаджеты в течение следующих трех лет. Эксперты из Google надеются, что через пять лет она сможет заменить ОС Android, которая установлена на 80% устройств по всему миру.

Ранее стало известно, что Трамп встал на защиту Google от ЕС.

Источник:https://www.gazeta.ru/tech/news/2018/07/20/n_11815015.shtml

Танки, беспилотники и самодельные взрывные устройства — к руководствам для такого набора военных устройств получил доступ хакер и пытался недорого продать их. Виной всему — слабая защита компьютеров Пентагона.

В теневом интернете в последние месяцы наблюдается спад торговли наркотиками, но по-прежнему процветают самые разнообразные рынки сбыта нелегальных товаров и услуг. На днях эксперты агентства Recorded Future, наблюдающего за сетевой преступностью, заявили, что один хакер пытался продать документы, касающиеся беспилотников модели MQ-9 Reaper, которые используются правительственными ведомствами США, за сумму от $150 до $200. По сообщению Recorded Future, злоумышленники успешно взломали по меньшей мере два компьютера, принадлежащих американским военным, а сама кража данных может серьезно повлиять на деятельность вооруженных сил США за рубежом.

Агентство вышло на прямую связь с хакером и выяснило, что документы он получил, воспользовавшись уязвимостью роутеров Netgear, о которой стало известно в начале февраля. С помощью поисковой системы Shodan взломщик обнаружил огромное количество незащищенных устройств и в ходе направленной хакерской атаки смог извлечь из них определенные документы. Все это сотрудники агентства узнали непосредственно от самого дельца.

Благодаря такой незамысловатой схеме хакер получил доступ к компьютеру руководителя станции по обслуживанию беспилотников Reaper на военно-воздушной базе Крич в Неваде (США). Затем взломщик похитил файлы с руководствами по эксплуатации и обслуживанию летательного аппарата, а также список уполномоченных лиц, имеющих право управлять им. В Recorded Future отмечают, что такие данные не засекречены, но могут быть использованы «с целью получения доступа к техническим характеристикам и уязвимостям одного из самых совершенных с технологической точки зрения летательных аппаратов».

Позднее тот же самый хакер выставил на продажу новые документы: в этот раз предлагался десяток учебных материалов о том, как обезвредить самодельное взрывное устройство, как управлять танком модели M1 Abrams, и файл с данными по тактикам танкового боя. Хотя агентству не удалось выяснить у хакера источник всех документов, эксперты Recorded Future полагают, что им стал сотрудник сухопутных войск США.

Специалист исследовательского агентства Андрей Баресейвич утверждает: несмотря на то, что эти документы не засекречены, для вооруженных сил они могут быть крайне важными. По его мнению, «данные документы могли попасть в руки террористических группировок в любой точке земного шара, и они бы узнали, как американскую армию можно обхитрить, а также переняли бы ее методы работы».

В середине июня о хищении данных сообщили в Министерство внутренней безопасности. Баресейвич назвал ситуацию «крайне тревожной», но не знал, насколько об этом осведомлено правительство. Министерство внутренней безопасности США от комментариев отказывается и предлагает обращаться с вопросами в Пентагон.

Пресс-секретарь Министерства обороны в свою очередь заявляет: «Мы не намерены каким-либо образом комментировать украденные документы и поэтому не можем дать по этому поводу никакой информации».

Недостаточная защищенность

Больше всего Баресейвича беспокоит то, что компьютеры, которыми пользуется личный состав вооруженных сил, имеют недостаточную степень защиты. По-видимому, система и вовсе доступна через обычное интернет-соединение, а из-за этого она тут же становится потенциальной мишенью для любого злоумышленника.

Специалист подчеркивает: «Получить документы для хакера было проще простого. И тут встает новый вопрос: использовался ли для этого личный компьютер? В таком случае проблема окажется еще более глубокой». При этом Баресейвич вспомнил недавние утечки из штата сотрудников АНБ, которые произошли во время активной фазы скандала вокруг Эдварда Сноудена и собранной им колоссальной базы данных, а также после кражи кибероружия группировкой «Теневые брокеры». В последние месяцы с утечками важного программного кода столкнулось и ЦРУ, все началось с того, что портал Wikileaks получил ряд документов с описанием цифрового арсенала ведомства.

Баресейвич предлагает возможные пути выхода из сложившейся ситуации: «Правительственные организации должны активно совершенствовать стратегию своей деятельности. Недостаточная слаженность рабочего процесса оказалась более серьезной проблемой, чем мы ожидали».

Томас Фокс-Брюстер

Пользователи Google Street View заметили на панорамах посетителя секс-шопа, который выходил из магазина с полным пакетом покупок. Об этом сообщает The Sun.

Алгоритмы Google автоматически скрывают лица людей, попадающих на панорамные фотографии. Однако мужчину можно определить по одежде: в момент съемки на нем был синий балахон и широкие темно-синие джинсы. В руках он держал красный пакет с товарами.

Потребитель закупался в секс-шопе под названием Erotica Belle, позиционирующего себя как «первый высококлассный эротический бутик на юге». Он открылся в 2009 году в британском городе Уэймут. В магазине можно приобрести секс-игрушки, контрацептивы, нижнее белье и товары для различных фетишей.

Подобные сцены нередко попадают в объектив камер Google, которые делают панорамные снимки городских улиц. В конце июня пользователи увидели на картах Google Maps сцену насилия, запечатленную в российской провинции. Одна девушка тащила другую за волосы, пока зрители наблюдали за происходящим со стороны.

В начале июля ажиотаж в сети вызвала раздраженная кошка, которая смотрела прямо в камеру.

Источник: https://lenta.ru/news/2018/07/19/shop/

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Michael Sterko

Ответить в теме на форуме (Уборка офиса после пожара) / 1.00 баллы

-

Alisa Sanina

Ответить в теме на форуме (Уборка офиса после пожара) / 1.00 баллы

-

Игорь Полищук

Начать тему на форуме (Уборка офиса после пожара) / 2.00 баллы

-

Георгий Кондрашев

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Yaier

Ответить в теме на форуме (Пластиковый бак на авто) / 1.00 баллы

-

Yaier

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Akano

Ответить в теме на форуме (Букмекерская контора) / 1.00 баллы

-

Akano

Ответить в теме на форуме (Ремонт в новостройке) / 1.00 баллы

-

Akano

Ответить в теме на форуме (Выставка современных технологий) / 1.00 баллы

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис  PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении

PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении  Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения

Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения  Google против фишинга: компания меняет правила отправки писем

Google против фишинга: компания меняет правила отправки писем

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

За оценку статьи в ленте (лайк или дизлайк)

За оценку статьи в ленте (лайк или дизлайк)  Ответить в теме на форуме

Ответить в теме на форуме  Новый пользователь

Новый пользователь

Подробнее...