Команда Tor Project объяснила свое недавнее решение об удалении множества узлов, тем, что они представляли угрозу для безопасности всех пользователей сети Tor. Оказалось, операторы некоторых ретрансляторов участвовали в «высокорискованной криптовалютной схеме, обещающей денежную выгоду» и не получали на это одобрение со стороны Tor Project.

Ретрансляторы в сети Tor представляют собой узлы маршрутизации, которые помогают анонимизировать трафик в сети Tor, принимая и передавая зашифрованные данные следующему узлу. В основном ими управляют волонтеры и энтузиасты, неравнодушные к вопросам конфиденциальности, безопасности, анонимности и свободы информации в интернете.

Недавнее удаление множества узлов из сети вызвало в сообществе жаркие дискуссии о правилах использования ретрансляторов и о том, что является нарушением, а что нет. Поэтому разработчики решили объяснить свое решение.

Как сообщают представители Tor Project, недавно обнаружилось, что некоторые операторы ретрансляторов были связаны с некой высокорискованной криптовалютной схемой. А использование ретрансляторов для получения прибыли противоречит добровольческим принципам волонтеров, которые борются с цензурой и слежкой в интернете.

Также отмечается, что если коммерческая составляющая примет серьезный масштаб и поглотит значительную часть ретрансляторов в сети Tor, власть из рук сообщества перейдет в руки сомнительных лиц, а безопасность всей сети окажется подорвана агрессивной централизацией.

«Мы считаем такие ретрансляторы вредными для сети Tor по ряду причин, в том числе потому, что некоторые из них не соответствуют нашим требованиям, а также потому, что подобные финансовые схемы представляют значительную угрозу для целостности сети и репутации нашего проекта, поскольку они могут привлечь злоумышленников, подвергнуть пользователей риску или нарушить добровольческий дух, поддерживающий сообщество Tor», — пишут разработчики.

Также сообщается, что многие из операторов отключенных узлов подвергали себя риску, даже не зная о проекте, в который вносят свой вклад. Другие запускали ретрансляторы в небезопасных регионах и регионах с повышенным риском.

Никакой конкретики о потенциально опасной коммерческой схеме разработчики Tor не приводят, однако в комментариях к посту можно найти информацию о том, что заблокированные узлы были связаны с проектом ATor (AirTor), и их таких было около тысячи. Однако эта информация не подтверждена официально.

Создатели ATor утверждают, что цель проекта — улучшить сеть Tor посредством вознаграждений, выплачиваемых в криптовалюте ATOR операторам ретрансляторов. Стоимость ATOR резко упала после публикации заявления разработчиков Tor, снизившись ниже 1 доллара.

Источник:https://xakep.ru/2023/11/21/tor-for-profit-schemes/

Разработчики вооружаются PoW-тестами, требующими вычислительных ресурсов пользователей.

Анонимная сеть Tor, предназначенная для защиты пользователей от слежки и цензуры, уже давно подвергается масштабным DDoS-атакам. Самая крупная из таких началась ещё в июне прошлого года и продолжалась до этого мая включительно.

Хотя атака уже не представляет ощутимой угрозы, DDoS-злоупотребления всё ещё остаются серьёзной проблемой, снижающей производительность сервиса и вызывающей опасения за его безопасность.

Tor использует технологию «луковой маршрутизации» для защиты конфиденциальности пользователей уже более 20 лет. Суть технологии в том, что интернет-трафик направляется через ряд узлов, зашифрованных таким образом, чтобы злоумышленнику было сложно определить реальный публичный IP-адрес пользователя.

Это даёт клиентам Tor возможность надёжно скрывать свою личность, защищая себя от отслеживания. Однако такая система всё же не лишена недостатков.

Tor уже долгое время остаётся мишенью №1 для правительств разных стран и всяческих недоброжелателей, которые целенаправленно влияют на его производительность, чтобы заставить всё большее число пользователей искать более шустрые альтернативы, причём зачастую менее безопасные.

Чтобы противостоять DDoS-атакам в будущем, разработчики Tor внедряют защиту на основе тестов типа proof-of-work (PoW). Теперь клиенты, пытающиеся получить доступ к onion-сайтам, должны будут выполнить небольшие PoW-тесты, задействующие аппаратные ресурсы их устройств.

Легитимных пользователей это не должно сильно побеспокоить, а атакующим будет сложнее наводнять луковую сеть злонамеренными запросами, так как мощностей для их атак станет уже недостаточно.

Новое программное обеспечение для узлов Tor теперь поддерживает PoW-алгоритм EquiX, разработанный специально для борьбы со злоумышленниками. По умолчанию он требует совсем небольших вычислительных затрат от клиентов, но эффективно препятствует DDoS-атакам.

По словам Павла Зонеффа, директора по коммуникациям The Tor Project, структура onion-сервисов делает их уязвимыми для DDoS, а ограничение по IP банально не работает. В то время как небольшие PoW-головоломки не требуют больших ресурсов для выполнения, легитимные пользователи получат шанс добраться до нужного им ресурса, а вот злоумышленники столкнутся с трудностями ещё в начале атаки.

Ожидается, что небольшая задержка, вызванная автоматизированным решением головоломок, будет незаметна для простых пользователей. Однако при усилении атак уровень сложности задач пропорционально возрастёт, что в худшем случае может ощущаться как медленное соединение, но полностью предотвратит влияние злоумышленников на луковую сеть.

Разработчики отмечают, что мобильные устройства могут пострадать от решения PoW-головоломок сильнее, чем десктопы. В основном из-за менее мощных процессоров и ускоренной разрядки батареи. Поэтому, возможно, этим аспектам в будущем уделят особое внимание.

В то же время, недавнее появление новой P2P-технологии Veilid предлагает альтернативный подход к анонимной связи. Если к ней подключится достаточное количество пользователей, способность Veilid обходить подобного рода атаки может стать решающей. Пока что рано делать какие-либо выводы, но это многообещающая разработка.

В целом нововведение разработчиков Tor выглядит разумным шагом для защиты от DDoS, хотя некоторого ухудшения производительности в пиковые моменты атак, вероятно, не избежать.

Пользователям остаётся надеяться, что предпринимаемые усилия разработчиков позволят сохранить работоспособность Tor без серьёзного ущерба скорости и удобству пользователей.

Команда исследователей из «Лаборатории Касперского» выявила новую кампанию, направленную на кражу криптовалюты. Как сообщают в компании, киберпреступники используют троянца CryptoClipper, распространяемый на сторонних интернет-ресурсах под видом браузера Tor. При попадании в систему, программа маскируется под иконку популярного приложения, например, uTorrent, и регистрируется в автозапуске. Как только зловред-клиппер обнаруживает в буфере обмена адрес, похожий на криптокошелёк, он тут же меняет его на один из адресов, принадлежащих злоумышленнику.

С вредоносной кампанией столкнулись более 15 тысяч пользователей из 52 стран, причем большинство атак были зафиксированы в России. США, Германия, Узбекистан, Беларусь, Китай, Нидерланды, Великобритания и Франция также попали в первую десятку стран по количеству жертв.

Согласно оценкам экспертов, в 2023 году с помощью зловреда было украдено криптовалюты на сумму более 400 тысяч долларов США. Кроме того, клиппер способен подменять адреса криптокошельков Bitcoin, Ethereum, Litecoin, Dogecoin и Monero.

По данным компании, зловред-клиппер пассивен большую часть времени, из-за чего его трудно заметить в системе. Большинство вредоносных программ требуют канала связи между оператором и системой жертвы, но CryptoClipper действует без связи и полностью автономен. Таким образом, подобные программы могут находиться в системе пользователя годами, не проявляя признаков присутствия, пока не достигнут цели – подмены адреса криптокошелька жертвы.

Представители Tor Project сообщили, что в последние семь месяцев доступность сети Tor регулярно нарушали мощные DDoS-атаки. Временами из‑за них пользователи вообще не могли загружать страницы и получить доступ к onion-сервисам.

Разработчики заверили, что прилагают все возможные усилия для смягчения последствий таких атак и защиты сети.

«Методы и цели этих атак со временем менялись, а мы адаптировались по мере их продолжения. Невозможно с уверенностью определить, кто стоит за этими атаками и каковы их намерения», — пишут в Tor Project.

Команда обещает продолжать улучшать и подстраивать защиту сети Tor для решения этой проблемы. Кроме того, сообщается, что в сетевой команде Tor Project появились два новых специалиста, которые будут заниматься исключительно разработкой onion-сервисов.

Интересно, что Tor сообщество хорошо осведомлено об этой проблеме. Операторы ретрансляторов Tor говорят, что эти атаки происходят не одновременно на всю сеть. Вместо этого злоумышленники нацеливаются на небольшое количество конкретных ретрансляторов, а затем спустя несколько дней переключаются на другие.

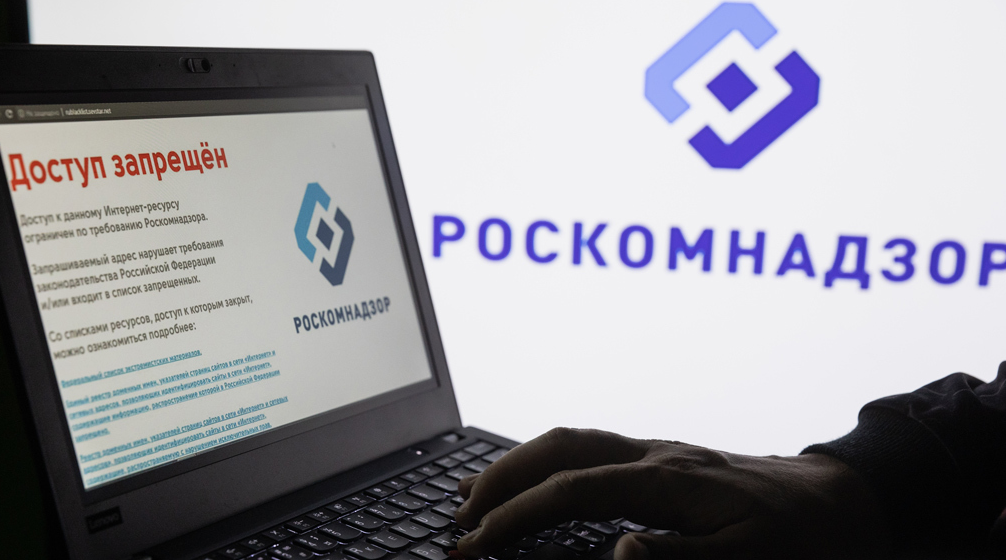

Саратовский областной суд оставил в силе решение Ленинского районного суда города Саратова о блокировке сайта The Tor Project, а также браузера Tor в Google Play.

По итогам рассмотрения жалобы судья Татьяна Чаплыгина посчитала изложенные «The Tor Project Inc» доводы неубедительными и оставила решение райсуда в силе.

«Решение Ленинского районного суда Саратова от 28 июля 2022 года оставить без изменения, апелляционную жалобу — без удовлетворения», — сказала судья.

Напомним, что 28 июля Ленинский районный суд Саратова удовлетворил требования прокуратуры Саратовского района по делу сайта проекта сети Tor в РФ - признал информацию запрещенной к распространению на территории РФ.

Tor Browser работает по технологии, называемой «луковой маршрутизацией». Она позволяет пользователям сохранить анонимность от провайдера услуг связи, обходить блокировки и открывать сайты в даркнете.

2 сентября разработчики анонимной сети Tor опубликовали первый стабильный выпуск (1.0.0) проекта Arti — Tor-клиент, написанный на языке Rust.

Выпуск 1.0 отмечен как пригодный для использования обычными пользователями и обеспечивающий тот же уровень конфиденциальности, юзабилити и стабильности, что и основная реализация на языке Си.

▫️В отличие от реализации на Си, Arti изначально развивается в форме модульной встраиваемой библиотеки, которую смогут использовать различные приложения.

▫️По оценке разработчиков Tor, как минимум половина всех отслеживаемых проектом уязвимостей будет исключена в реализации на Rust.

▫️Rust также даст возможность добиться более высокой скорости разработки, чем при использовании Си, за счёт выразительности языка и строгих гарантий, позволяющих не тратить время на двойные проверки и написание лишнего кода.

Из недостатков выделяется большой размер результирующих сборок - так как стандартная библиотека Rust не поставляется в системах по умолчанию, её приходится включать в предлагаемые для загрузки пакеты.

Выпуск 1.0 в основном сосредоточен на базовой работе в роли клиента.

В версии 1.1 планируется реализовать поддержку подключаемого транспорта и бриджей для обхода блокировок.

В версии 1.2 ожидается поддержка onion-сервисов и сопутствующих возможностей, таких как протокол управления перегрузкой (RTT Congestion Control) и средства защиты от DDoS-атак.

Достижение паритета с клиентом на языке Си намечено в ветке 2.0, в которой также будут предложены привязки для использования Arti в коде на различных языках программирования.

Разработчики намерены придать Arti статус основной реализации Tor и прекратить сопровождение реализации на Си.

Разработчики Tor Project объявили о выпуске Tor Browser версии 11.5. Этот релиз содержит много новых функций, в том упрощающих пользователям обход ограничений. В частности, больше не понадобится вручную перебирать конфигурации мостов.

Tor Browser 11.5 обладает новой функцией Connection Assist («Помощь в подключении»), которая автоматически подбирает конфигурацию моста, которая лучше всего подходит для местоположения пользователя.

«Connection Assist загружает и просматривает актуальный список опций для конкретной страны, чтобы попробовать использовать ваше местоположение (с вашего согласия), — объясняют разработчики. — Это удается сделать, используя moat (тот же инструмент, который Tor Browser использует для запроса моста от torproject.org), и нет необходимости сначала подключаться к сети Tor».

Так как Connection Assist пока находится на ранней стадии разработки (v1.0), команда Tor приветствует отзывы и отчеты, которые помогут устранить любые недостатки и улучшить систему.

Еще одна важная новинка в версии 11.5 — это режим HTTPS-Only Mode, который теперь можно сделать режимом по умолчанию. Это гарантирует, что весь обмен данными между пользователем и сервером, на котором размещен сайт, будет зашифрован, чтобы защититься от атак типа man-in-the-middle и защитить пользователей от SSL stripping‘а и вредоносных узлов выхода.

Команда Tor уверяет, что SecureDrop продолжит работать, несмотря на устаревание и замену расширения HTTPS-Everywhere, которое служило интерпретатором onion-имен. Единственным исключением, где HTTPS-Everywhere пока продолжит работать, временно останется Android.

Также важной новинкой стало основательно переработанное меню Network Settings («Настройки сети»), которое теперь называется Connection Settings («Настройки подключения»). В частности, были переработаны и упрощены настройки конфигураций мостов и вариантов подключения, чтобы обеспечить быстрый и простой просмотр и управление. Новый интерфейс предлагает визуализацию конфигураций, используя эмодзи для сохраненных мостов, тем самым упрощая определение и выбор нужного моста при необходимости.

"Мы рекомендуем не пользоваться Tails OS до выхода версии 5.1, если вы используете Tor Browser для работы с конфиденциальной информацией (пароли, личные сообщения, персональные данные и т.д.)", – говорится в предупреждении разработчиков проекта, выпущенном на этой неделе.

Предупреждение появилось после исправления двух 0-day уязвимостей в браузере Firefox, модифицированная версия которого служит основой браузера Tor. CVE-2022-1802 и CVE-2022-1529 – уязвимости загрязнения прототипа, используемые для выполнения кода JavaScript на устройствах с уязвимыми версиями Firefox, Firefox ESR и Thunderbird.

"Например, если вы посетили вредоносный сайт, то контролирующий его злоумышленник может получить доступ к паролю или другой конфиденциальной информации, которую вы отправляете на другие сайты в рамках одной сессии Tails", – говорится в сообщении разработчиков.

Однако браузеры Tor с включеным режимом максимальной безопасности , а также почтовый клиент Thunderbird не подвержены уязвимостям, поскольку в них JavaScript отключен. Кроме того, уязвимость не нарушает защиту анонимности и шифрования, встроенную в браузер.

Разработчики пообещали устранить уязвимости в своей ОС только 31 мая, поскольку у команды нет возможности опубликовать экстренный релиз раньше.

Обе уязвимости в Firefox были обнаружены на ванкуверском Pwn2Own 2022. Мы писали про то, как исследователь безопасности Манфред Пол взломал Mozilla Firefox всего за 8 секунд

Мониторинговый центр «Безопасность 2.0» Российского фонда мира (РФМ) обратился в российские представительства компаний Apple и Google с просьбой удалить браузер Tor из онлайн-магазинов. Об этом «Газете.Ru» сообщила его руководитель Елена Сутормина.

В письмах, отправленных в компании, напоминается, что браузер Tor уже находится в Едином реестре запрещенной информации, а большинство российских провайдеров и операторов связи присоединились к блокировке. При этом скачать приложение все еще можно в App Store и Google Play.

«Специалисты в области информационной безопасности и российские общественные деятели неоднократно призывали ограничить доступ к браузеру Tor, используемого в настоящее время для доступа к сайтам «Даркнета» (DarkNet) — теневой части Интернета, недоступной в обычных браузерах, в которой сосредоточена большая часть запрещенного и опасного контента в сети», — отмечается в обращении.

В «Даркнете», говорится в письмах, можно столкнуться с торговлей оружием, наркотиками, поддельными документами, а также с хакерами и педофилами.

Ранее Роскомнадзор ограничил доступ к сайту анонимного браузера Tor.

Источник:https://www.gazeta.ru/social/news/2021/12/14/n_17011309.html

Ситуация вокруг блокировки Tor в России продолжает развиваться. Напомню, что в начале текущего месяца на территории РФ возникли проблемы с доступом к Tor. Сбои стали возникать у пользователей еще 1 декабря 2021 года: подключение к публичным узлам не работает, и приходится использовать мосты.

Как стало известно в начале текущей недели, разработчики Tor получили уведомление от Роскомнадзора, в котором их предупреждали о грядущей блокировке cайта torproject.org. Письмо можно увидеть здесь, причем из текста послания было неясно, какие именно нарушения должны устранить представители Tor Project.

Теперь в блоге Tor Project появилось официальное послание, согласно которому сайт torproject.org официально заблокирован по решению Саратовского районного суда от 2017 года. Подтверждение этому можно найти и в реестре Роскомнадзора.

Также сегодня представители ведомства сообщили СМИ следующее:

«Основанием стало размещение на указанном сайте информации, обеспечивающей работу средств, предоставляющих доступ к противоправному контенту. На сегодняшний день доступ к ресурсу ограничен».

В своем послании разработчики Tor в очередной раз призывали всех неравнодушных запускать мосты, распространять информацию и не допускать цензуры:

«Если модель цензуры, которую мы анализируем у некоторых российских интернет-провайдеров, будет развернута по всей стране, нам понадобится гораздо больше мостов, чтобы россияне оставались в сети. Благодаря исследователям мы узнали, что мосты по умолчанию, доступные в Tor Browser, не работают в некоторых регионах в России, в том числе мосты Snowflake и мосты obfs4, полученные динамически с помощью Moat».

Также представители Tor Project отмечают, что пользователи из РФ составляют примерно 15% от всей аудитории Tor, а 300 000 россиян пользуются им ежедневно. Теперь разработчики советуют пользователям использовать зеркало сайта, если основной ресурс недоступен, а также призывают русскоязычное комьюнити принять участие в локализации Tor.

Сообщения об этом приходят из Москвы и других регионов, и кроме этого проект OONI, отслеживающий интернет-цензуру по всему миру, зафиксировал проблемы с доступностью популярного сервиса.

Мы получили несколько сообщений от наших подписчиков о проблемах в работе Tor. По крайней мере, с 1 декабря некоторые пользователи столкнулись с его недоступностью.

«Сообщают, что с „Акадо“ не проходит коннект ни к одному публичному узлу Tor, работают только мосты», — пишет один из пользователей.

Он также предполагает, что это «Роскомнадзор проводит крупнейшие учения по блокировке». «Готовят русскую версию „великого золотого щита“, не иначе», — считает он.

Некоторые пользователи рассказали о блокировке Tor оператором связи «Ростелеком» в Москве, но вскоре проект по отслеживанию онлайн-цензуры OONI обнаружил «аномалии» в работе сервиса и у мобильных операторов связи, и у региональных в Санкт-Петербурге, Екатеринбурге, Уфе и т.д.

«Ломают так же, как и всегда, — комментирует эту ситуацию технический специалист „Роскомсвободы“ Вадим Мисбах-Соловьёв. — Любой трафик можно отследить по косвенным признакам (метаинформации в пакетах), ну и плюс у Tor вполне себе публичные списки входных серверов».

Даже блокировка по IP тут вполне эффективна, считает Вадим, а также поделился парой советов для тех, кто хочет восстановить доступ:

«Пока что помогает использование "мостов" (подключение не к тем серверам, список которых идёт с самим пакетом Tor, а к юзерским, взятым из интернета), но списки мостов тоже вполне себе публичны, и если провайдеры зададутся целью, то им не составит труда и эти списки скачивать и добавлять в блок-лист».

По его мнению, «пуленепробиваемым» решением в такой ситуации является следующее:

«Поднять Тор и i2p на дедике у хостера, который их не душит — к примеру, scaleway или OVH. Поднять свою VPN и прописать в браузере для тора и i2p (в прокси) адрес дедика внутри своей VPN с соответсвующими портами».

Правда, сам он, по его словам, не использует Тор для хождения на обычные сайты — только на onion.

Остальные наши технические специалисты также рекомендуют использование мостов (по крайней мере, в качестве временного решения).

Недавно Роскомнадзор «в соответствии с требованиями регламента реагирования» проинформировал о «планируемом введении централизованного управления в отношении средств обхода ограничения запрещённой в силу закона информации».

В ведомства был направлен запрос с просьбой информировать Центр мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) об использовании сервисов VPN (Betternet, Lantern, X-VPN, Cloudflare WARP, Tachyon VPN, PrivateTunnel) для обеспечения работы технологических процессов предприятий и организаций.

Источник:https://roskomsvoboda.org/post/blokiruyut-tor-v-rf/

-

Bench

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

алексей михайлов

Добавление комментария(лента) / 1.00 баллы

-

Onion

Автору за прочтение (Любой может отредактировать чужие записи в Telegram (Onion)) / 0.50 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Trallface

Автору за прочтение (Tor поисковик, поиск в сети Tor, как найти нужный .onion сайт? (hitman)) / 0.50 баллы

-

Pepe33

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Milli

Начать тему на форуме (Какого букмекера выбрать?) / 2.00 баллы

-

Hah

Ответить в теме на форуме (Программы для андроид) / 1.00 баллы

-

Hah

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Resa

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут

Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут  Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис  PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении

PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении  Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения

Павел Дуров: пользователи смогут ограничивать круг лиц, которые могут присылать им личные сообщения

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

Новый пользователь

Новый пользователь  Добавление комментария(лента)

Добавление комментария(лента)  Автору за прочтение

Автору за прочтение

Подробнее...