Подразделение Microsoft по борьбе с цифровыми преступлениями (Digital Crimes Unit) конфисковало несколько доменов, используемых вьетнамской преступной группировкой Storm-1152, которая зарегистрировала более 750 млн мошеннических аккаунтов Outlook и заработала миллионы долларов на их продаже.

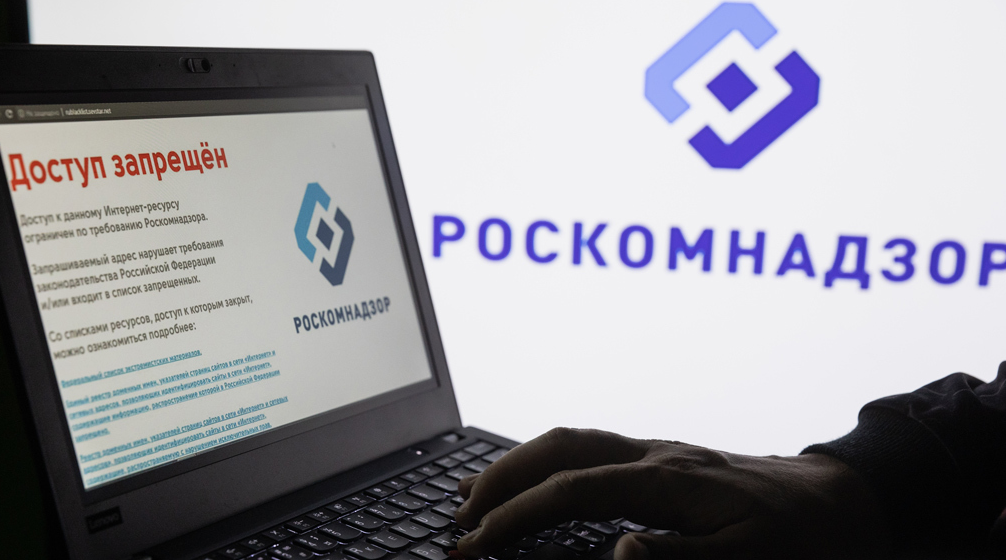

Hotmailbox.me до блокировки

Storm-1152 — крупный поставщик услуг для киберпреступников, в том числе мошеннических учётных записей Outlook и служб автоматического решения CAPTCHA.

Группировка управляет незаконными сайтами и страницами в социальных сетях, продаёт мошеннические аккаунты и инструменты для обхода программного обеспечения проверки личности на известных технологических платформах, заявила генеральный менеджер подразделения Microsoft по борьбе с цифровыми преступлениями Эми Хоган-Берни. По её словам, эти услуги сокращают время и усилия, необходимые злоумышленникам для совершения преступных действий в интернете.

По данным Microsoft Threat Intelligence, многочисленные преступные группы, занимающиеся кражей данных и вымогательством, покупали учётные записи у Storm-1152 для проведения атак. В частности, речь идёт о группах Storm-0252, Storm-0455 и Octo Tempest (Scattered Spider).

Действия злоумышленников нанесли ущерб, исчисляемый сотнями миллионов долларов, отмечают в Microsoft.

После получения разрешения суда Нью-Йорка 7 декабря Microsoft закрыла несколько сайтов, связанных со Storm-1152:

- Hotmailbox.me — сайт по продаже поддельных учётных записей Outlook;

- 1stCAPTCHA, AnyCAPTCHA и NoneCAPTCHA — ресурсы, упрощающие создание инструментов для обхода CAPTCHA;

- Сообществ в социальных сетях, которые используются для продвижения услуг.

Корпорация также подала в суд на трёх человек за их предполагаемое участие в преступной организации. В жалобе указано, что ответчики разрабатывали код для арестованных сайтов и управляли им. Они также участвовали в публикации видео с руководствами по использованию мошеннических аккаунтов Outlook и обеспечивали поддержку клиентов.

Их логотипы немного отличаются от оригинальных. Эксперты говорят, что это один из видов мошенничества. Преступники могут пытаться как получить доступ к кредитной карте пользователя, так и просто заставить его кликнуть на рекламные баннеры.

В Google Play появились поддельные копии российских сервисов. В их числе маркетплейсы RuStore и RuMarket и приложение СБОЛ, обнаружила газета «Коммерсантъ».

Логотипы немного отличаются от оригинальных. К примеру, в Google Play есть приложение «СберБанк inc», визуально похожее на СБОЛ, которое не выпускается для устройств на Android. Есть еще одно — издателя Maslova mrsDevops. Оно запрашивает данные банковской карты пользователя.

Само явление фиктивных приложений не новое. Эксперты говорят, что это один из видов мошенничества. Приложения привлекают внимание пользователя на фоне ограниченного предложения на рынке. А мошенники, используя резонансные события, таким образом тиражируют свои схемы. Комментирует генеральный директор компании «Киберполигон» Лука Сафонов:

Лука Сафонов

генеральный директор компании «Киберполигон»

«Они в Google Play позволяют пропускать приложения, в том числе фейковые и откровенно мошеннические. Плюс несовершенство поиска дает мошенникам такую схему: они обзванивают абонентов под видом банка, предлагают установить приложение якобы от банка для контроля, но на самом деле это приложение — удаленный доступ к телефону. Просят набрать в поисковой строке название, например «ВТБ desk», и первым в выдаче будет приложение для удаленного доступа к вашему телефону для перехвата СМС-сообщений и так далее. То есть мошенники могут использовать и легитимные приложения в качестве доступа к вашим данным. Самый большой совет: вообще не качать никакие приложения, кроме как указанные на сайтах банков».

Большинство приложений не имеют никаких функций, а просто отображают рекламу. Например, при переходе на имитацию сервиса появляется баннер реального RuStore. Однако эксперты отмечают, что чаще всего это тоже мошенническая схема, а не реклама конкретного сервиса. Говорит аналитик исследовательской группы Positive Technologies Федор Чунижеков:

Федор Чунижеков

аналитик исследовательской группы Positive Technologies

«Они могут висеть для перенаправления даже не столько на вредоносные, сколько на фишинговые сайты, где просто вставляется форма сайта, создаются копии тех или иных банковских приложений или сервисов, и там уже пользователь вводит свои учетные данные или данные банковской карты, а они переходят в руки злоумышленников. Либо это мошенничество с рекламой, когда большое количество трафика прогоняют через эти формы. То есть люди щелкают на эти баннеры, и злоумышленники получают с этого выгоду. Что касается проверки приложений со стороны Google или Apple, они могут этого не заметить из-за того, что куски вредоносных модулей в приложениях просто зашифрованы для обхода инструментов анализа приложений».

Источник:https://www.bfm.ru/news/523777

В компании по стратегическому управлению цифровыми рисками BI.ZONE сообщили, что мошенники, в преддверии 1 декабря, окончания срока оплаты имущественных налогов, решили активизировать рассылку россиянам вредоносных писем с уведомлениями о необходимости провести платеж. Об этом пишет РИА Новости.

Компанией была обнаружена мошенническая рассылка в виде фейковых налоговых уведомлений, которая приходит от имени одного из финансовых регуляторов. Пользователи получают письма на электронную почту без привязки к имени. Им предлагается успеть уплатить имущественные налоги до 1 декабря, чтобы избежать начисления пени. В письме размещалась ссылка, которая ведет на различные ресурсы с вредоносным содержанием.

По словам директора блока экспертных сервисов BI.ZONE Евгения Волошина, фишинговые письма и ссылки являются одними из самых популярных разновидностей атак. «Были случаи, когда мошенники имитировали сайт госоргана, вызывающего доверие, и размещали на нем онлайн-кассу, куда жертвы переводили свои деньги, полагая, что платят налоги», — сообщил он.

Ранее сообщалось, что в России выросло число мошеннических писем, где обещают легкий заработок. Во втором квартале 2021 года пользователи в России получили около двух миллионов мошеннических писем с обещаниями легкого заработка. Это почти в три раза больше, чем с января по март этого года или за четвертый квартал 2020 года.

Злоумышленник воспользовался техническими нюансами банкоматов.

Сотрудники УМВД России по Хабаровскому краю задержали 23-летнего уроженца Николаевска-на-Амуре, подозреваемого в причастности к серии краж с банковских счетов граждан.

Согласно сообщению пресс-службы ведомства, злоумышленник действовал в разных районах города, в основном в крупных торговых центрах и в магазинах. Он выбирал банкоматы, где были небольшие очереди, а затем с помощью бесконтактной банковской карты переводил деньги на номер телефона, но не завершал операцию и отходил. Следующий за мошенником человек вставлял свою банковскую карту и система автоматически завершала предыдущую операцию и списывала со счета потерпевшего указанную сумму.

В дальнейшем подозреваемый через электронные платежные системы переводил украденные средства на свой счет либо на карту знакомого и обналичивал.

В ходе обыска по месту жительства подозреваемого были изъяты банковские карты, электронные носители информации, SIM-карты, а также мобильные телефоны. Предварительная сумма ущерба оценивается в 50 тыс. рублей. В отношении молодого человека возбуждено уголовное дело по ч.3 ст. 158 УК РФ («Кража»). Статья предусматривает максимальное наказание до 6 лет лишения свободы.

Прокуратура Бреста направила в суд уголовное дело в отношении жителя этого областного центра Белоруссии, который купил виртуальный танк за чужие деньги, сообщает Sputnik Беларусь.

В ноябре 2018 года в Бресте две девушки обнаружили в банкомате забытую банковскую карту. В поисках владельца они опубликовали ее фотографии в одной из соцсетей - вместе с CVV-кодом, номером карты и сроком ее действия.

Пока фото висели в открытом доступе, реквизитами карты успел воспользоваться 29-летний житель Бреста С. Он купил на 119 белорусских рублей (примерно 3500 рублей российских) игровую валюту, а на нее - виртуальный танк в компьютерной онлайн-игре World of Tanks.

Потерпевшая вскоре обнаружила пропажу денег с карты и обратилась в милицию.

Теперь геймер "обвиняется в хищении имущества путем введения в компьютерную систему ложной информации, сопряженном с несанкционированным доступом к ней", – сообщили Sputnik в прокуратуре.

Игроку грозит лишение свободы от двух до пяти лет. Сейчас он находится под подпиской о невыезде.

Неизвестные атаковали более 50 крупных российских компаний.

Эксперты в области кибербезопасности зафиксировали массовую кибертаку, направленную на российские предприятия. Уникальность данной кампании заключается в использовании устройств из сферы “Интернета вещей”, в частности маршрутизаторов, для фишинговой рассылки и маскировка под известные бренды (“Ашан”, “Магнит”, “Славнефть”, “Дикси”, Metro Cash & Carry, Philip Morris, ГК “ПИК” и пр.). Это первая атака подобного рода, зафиксированная в РФ.

По данным РБК, неизвестные атаковали более 50 крупных российских компаний. Атаки стартовали еще в ноябре 2018 года, основной их пик пришелся на февраль 2019 года. В рамках кампании злоумышленники рассылают фишинговые письма якобы от имени известных брендов – “Ашана”, “Магнита”, банков “Бинбанк”, “Открытие” и пр.

“Естественно, все эти компании никакого отношения не имеют к рассылке”, - отмечают эксперты.

С помощью фишинговых писем злоумышленники пытаются заразить инфраструктуру компаний шифровальщиком Shade/Troldesh, предназначенным для шифрования файлов на устройстве пользователя. За восстановление информации вымогатели требуют выкуп. Эксперты не раскрыли названия атакованных предприятий и размер нанесенного киберпреступниками ущерба.

Особенность новой волны атак — использование “умных” устройств, например, маршрутизаторов, расположенных в странах Азии, Латинской Америки, Европы, в том числе и в России, отмечают специалисты “Ростелеком-Solar”.

По их словам, отследить взломанное сетевое устройство значительно сложнее, чем сервер. К тому же, атаки с применением IoT-устройств менее трудозатратны и более безопасны для злоумышленников. Для фишинговых атак подойдет любое устройство, способное делать рассылку электронной почты, например, модемы, маршрутизаторы, сетевые хранилища, экосистемы “умных” домов и прочие гаджеты, отметили специалисты.

Злоумышленник обманом выманивал у жертв реквизиты банковских карт и PIN-коды.

Сотрудники УМВД России по Курской области задержали в Санкт-Петербурге мошенника, подозреваемого в хищении 6 млн рублей с банковских карт граждан. Согласно сообщению МВД, от действий преступника пострадало 49 граждан.

По версии следствия, злоумышленник рассылал жертвам SMS-сообщения о том, что их карты якобы заблокированы, а для разблокировки необходимо связаться с сотрудником банка по указанному номеру. Телефонные номера, на которые отправлялись сообщения, мошенник генерировал путем подбора цифр.

В сообщении указывалось название банка и, как правило, из сотни человек несколько действительно оказывались клиентами данной организации. Жертвы перезванивали по номеру в SMS и называли реквизиты банковской карты и PIN-код. Используя данную информацию, злоумышленник переводил средства на свои счета.

В ходе обыска в квартире подозреваемого правоохранители выявили и изъяли специальное оборудование и десятки SIM-карт, с которых совершались звонки. В отношении подозреваемого возбуждено уголовное дело по ч. 4 ст. 158 УК РФ (кража).

Поддельная техподдержка научилась перехватывать курсор мыши и предотвращать закрытие сайта.

Мошенники, выдающие себя за техподдержку, взяли на вооружение новую атаку для перехвата сеанса пользователей браузера Chrome. Согласно отчету специалистов компании Malwarebytes, для перехвата сессии мошенническая группировка Partnerstroka использует технику под названием «злой курсор» (evil cursor).

Через вредоносную рекламу на сайтах жертвы перенаправляются на поддельные web-страницы, которые «замораживают» браузер, и пользователи не могут ни закрыть вкладку или окно, ни перейти на другой сайт или на рабочий стол ОС (техника browlock).

По словам исследователей, используемая Partnerstroka техника browlock ориентирована на последнюю сборку Google Chrome 69.0.3497.81. В общей сложности исследователи обнаружили 16 тыс. доменов, используемых в данной кампании.

Для «заморозки» браузера мошенники Partnerstroka используют перехват курсора мыши. Когда пользователь кликает на кнопку, чтобы закрыть сайт, на самом деле он кликает совсем в другое место, и сайт, соответственно, не закрывается.

Техника «злой курсор» основывается на HTML-коде, декодирующим курсор мыши с низким разрешением. Как пояснили исследователи, добавление прозрачного пикселя 128Х128 превращает мышь в «большую коробку». Жертва думает, будто кликает в одной определенной точке, но на самом деле туда не попадает. Поскольку пользователь не может кликнуть в одно определенное место, он не может закрыть сайт или браузер.

Технику постепенно начинают осваивать и другие группировки. Кроме того, она входит в набор инструментов для мошенничества.

Источник: https://uzsoft.uz/

На некоторых форумах даркнета можно было встретить объявления о продаже поддельных купюр, в основном номиналом 5000 и 1000 руб, но с появлением новых купюр 2000 и 200 рублей, мошенники расширили свой ассортимент.Как обычно происходит развод покупателей поддельных купюр?

1. Все намного проще, чем казалось бы. На форумах даркнета выставляется объявление о продаже партий поддельных купюр, заполняется положительными отзывами и описанием. Мошенники описывают все красиво: "Купюры номиналом 200 и 2000 рублей, высшего качества, со всеми защитными элементами, банкоматы принимают как свои и т.д."

2. Уже для поиска своих жертв, мошенники используют спам Вконтакте, так же массовый лайкинг. На спам-странице содержится информация и инструкция, как все сделать безопасно и с гарантиями. Процент отклика на такой спам низок, но все-таки есть примерно 8-10% человек ведутся на данный развод. А благодаря современным технологиям - программам для спама, мошенники не утруждаются в работе.

3. Жертва заказывает минимальную партию поддельных купюр для пробы, но для того чтобы получить ее, необходимо оплатить 100%, это нормальная практика в даркнете, сначала деньги, потом товар.

4. Исход из двух вариантов: жертва получает пустой клад или клад "банком приколов", либо не получает ничего, предварительно за все заплатив.

Цены на партии обычно 40-50% от номинала, т.е. партию 100 000 рублей мошенники продают за 50 000 настоящих рублей.

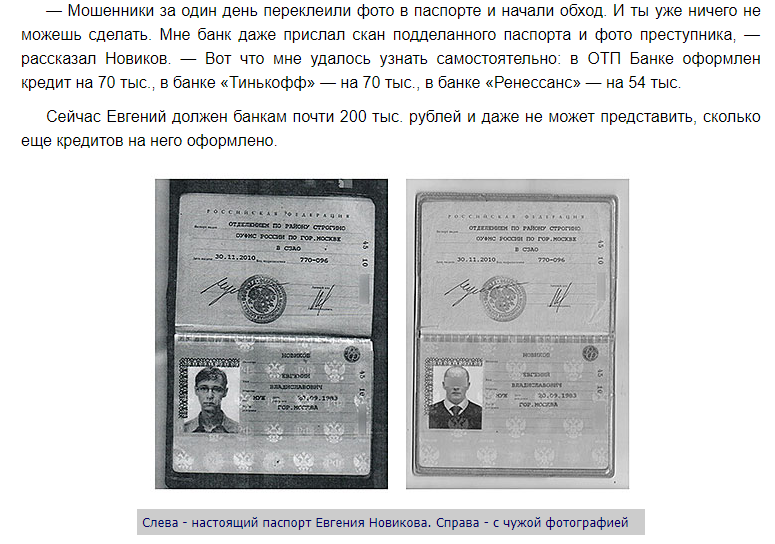

Жизнь прекрасна, и все складывается как надо! До одного неприятнейшего момента, когда вы получаете письмо от банка, извещающего о неуплате кредита. Кредита, о котором вы и знать не знаете. Как, почему, откуда он взялся? Все просто… Мошенники воспользовались вашим паспортом, чтобы получить кредит. Они с деньгами, а вы… с огромным долгом и истрепанными нервами…

Как мошенники берут кредиты на чужие паспорта

Возможно, вам кажется это невероятным, что кто-то может воспользоваться чужим паспортом и получить кредит. Однако такие случаи совсем не редкость. Например, москвич Евгений Новиков оказался должен сразу трем банкам в сумме почти 200 тыс. рублей. Молодой человек потерял паспорт, причем написал заявление об его утрате в тот же день. Однако мошенники оказались шустрее…

Алексей Бойченко из Магнитогорска паспорт не терял, тем не менее, тоже остался должен 66 тыс. рублей. Как оказалось, в салоне «Связной» на его имя было оформлено 36 сим-карт, на которых впоследствии образовались задолженности, и 2 кредита на телефоны. И таких случаев очень много! Люди то и дело жалуются, что каким-то образом на них были взяты кредиты в банках или займы в микрофинансовых организациях.

Несмотря на то, что банки имеют серьезную систему безопасности и тщательно изучают кредитополучателя, перед тем как выдать ему деньги, все же есть много уловок, благодаря которым мошенники проворачивают свои аферы и берут кредиты по чужим паспортам. Развитие онлайн-кредитов, не требующих демонстрации своего лица и личного присутствия, еще только больше способствует таким махинациям. Вот несколько способов, которые используют злоумышленники:

- Содействие сотрудника банка, который будет закрывать глаза на то, что паспорт совсем другого человека, и будет оформлять кредит на него. Иногда бывает даже так, что операцию проводят задним числом, чтобы обезопаситься, если вдруг паспорт числиться в базе МИД как украденный или утерянный.

- Взятие онлайн-кредита. Самый простой и популярный метод. Нет необходимости ни лично встречаться с сотрудником банка, ни показывать свое лицо. Достаточно лишь отослать скрин паспорта или его данные, а затем подтвердить все по телефону. Вуаля! Кредит выдан!

- Покупка в интернет-магазинах с оформлением заказа в кредит. Схема аналогична предыдущей.

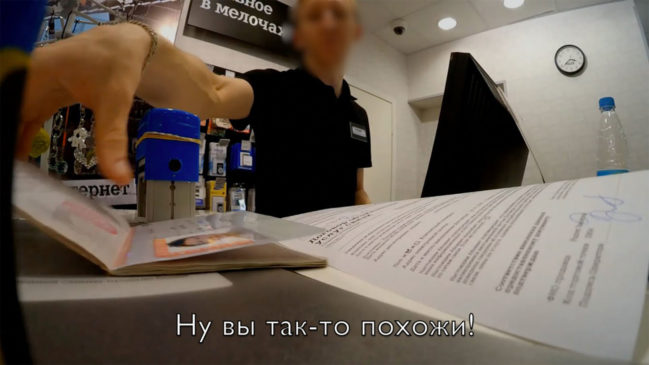

- Подделка паспорта. Изготавливается поддельный документ. Данные в нем те же, что и в паспорте жертвы, однако фото уже вставлено другого человека, который и пойдет брать кредит. «Липа» достаточно качественна, и особенно на «ура» проходит в микрофинансовых организациях или различных магазинах, где из-за неопытности и большого количества клиентов, сотрудники не рассматривают толком предоставленные им документы.

Это лишь часть схем, которые используют мошенники, чтобы взять кредит на чужой паспорт. На самом деле их очень много. И совсем необязательно красть документ. Достаточно даже заполучить его ксерокопию, и можно уже будет оформить кредит. Жертва лишь через несколько месяцев узнает, что на нее были оформлены заемные средства, когда банк соизволит известить из-за того, что кредит не погашается. Учитывая, сколько времени пройдет, кроме основной суммы придется оплачивать и совсем немалую пеню… Мало того, злоумышленники нередко оформляют несколько кредитов!

Что делать, если на ваше имя взяли кредит?

-

Milli

Начать тему на форуме (Какого букмекера выбрать?) / 2.00 баллы

-

Hah

Ответить в теме на форуме (Программы для андроид) / 1.00 баллы

-

Hah

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Resa

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

Hanvel

Ответить в теме на форуме (Двери в квартиру) / 1.00 баллы

-

Milli

Ответить в теме на форуме (Какие купить двери?) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут

Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут  Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис  Полиция Германии ликвидировала инфраструктуру даркнет-маркета Nemesis

Полиция Германии ликвидировала инфраструктуру даркнет-маркета Nemesis  PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении

PlaySpace: российский аналог PlayStation вызывает споры о своем происхождении

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

Начать тему на форуме

Начать тему на форуме  Новый пользователь

Новый пользователь

Подробнее...