Злоумышленники атакуют пользователей, не изменивших пароли по умолчанию для голосовой почты.

В связи с многочисленными сообщениями о взломах учетных записей пользователей WhatsApp, на этой неделе правительство Израиля выпустило соответствующее уведомление. В документе, опубликованном Национальным управлением по киберзащите Израиля, раскрывается сравнительно новый метод взлома учетных записей WhatsApp с помощью голосовой почты.

Метод, о котором идет речь, впервые был описан web-разработчиком компании Oath Раном Бар-Зиком. Он направлен на пользователей, не изменивших установленные по умолчанию пароли для своей голосовой почты (в большинстве случаев это 0000 или 1234).

Возможность «угона» чужого аккаунта появляется при попытке злоумышленника добавить номер телефона пользователя в новую установку WhatsApp на своем телефоне. Как правило, в таком случае пользователь получает SMS с одноразовым кодом подтверждения, и попытка взлома сразу раскрывается. Однако злоумышленник может с легкостью обойти эту меру безопасности, достаточно лишь осуществить атаку, например, ночью, когда жертва спит, или когда находится далеко от телефона.

После нескольких неудачных попыток валидации одноразового кода WhatsApp предложит пройти голосовую проверку. Телефон зазвонит, и код будет продиктован вслух. Если атака осуществляется в то время, когда жертва не может подойти к телефону, сообщение, скорее всего, придет на голосовую почту.

Поскольку большинство операторов связи реализуют возможность удаленного доступа к голосовой почте, атакующему достаточно ввести пароль по умолчанию, прослушать сообщение и ввести одноразовый проверочный код в новую учетную запись WhatsApp на своем устройстве. Таким образом, номер телефона пользователя окажется привязанным к аккаунту злоумышленника. Завладев чужой учетной записью, злоумышленник может настроить двухфакторную аутентификацию, и жертва не сможет вернуть ее обратно.

Согласно уведомлению израильских властей, за последние несколько недель случаи подобных атак заметно участились. Национальное управление по киберзащите рекомендует пользователям установить на голосовую почту надежные пароли и активировать двухфакторную аутентификацию в своих учетных записях WhatsApp. Хотя уведомление было выпущено властями Израиля, вышеупомянутые рекомендации полезны для пользователей и в других странах.

ФСБ не устроило ни одно из предложенных участниками рынка определений термина «специальные средства для негласного получения информации».

Федеральная служба безопасности РФ не приняла ни одно из предложений от участников рынка по уточнению термина «специальные технические средства, предназначенные для негласного получения информации» (СТС).

Напомним, прошлым летом ФСБ заявила о намерении уточнить определение термина СТС после резонансного случая с курганским фермером, купившим для своей коровы китайский GPS-трекер со встроенным микрофоном. Против фермера было возбуждено уголовное дело по статье 138.1 УК РФ («Незаконный оборот специальных технических средств, предназначенных для негласного получения информации»), а когда оно было предано широкой огласке, Генпрокуратура сообщила о намерении проверить все подобные дела на предмет «перегибов».

С помощью точного определения термина СТС шпионское оборудование можно будет отделить от бытовой техники потребительского класса, считают специалисты. К примеру, Ассоциация торговых компаний и товаропроизводителей электробытовой и компьютерной техники (РАТЭК) предложила определить термин СТС лишь в отношении устройств, которым «придан внешний вид изделий, предназначенных для выполнения функций, не связанных с получением информации», сообщает «КоммерсантЪ».

ФСБ предложение РАТЭК не устроило. По мнению спецслужбы, такая формулировка необоснованно сужает область современных устройств с функциями негласного получения информации. «Гипотетическая возможность применения бытовых устройств в целях негласного съема информации не обеспечена целенаправленно реализованными в этих устройствах специальными техническими решениями», - считает ФСБ.

Источник: https://www.securitylab.ru/news/495756.php?ref=123

Российские спецслужбы тайно разработали новый вид вредоносной программы, которую буквально невозможно удалить с компьютера, пишет Daily Beast со ссылкой на доклад компании ESET на конференции по безопасности Blue Hat.

Как утверждает издание, за создание вредоносной программы ответственна хакерская группа Fancy Bear, якобы связанная с российской разведкой. Новый вирус разработали на основе кода шпионской программы, предложенной в 2015 году другой хакерской группой Hacking Team. "Российские хакеры" позаимствовали код и усовершенствовали его, заявляет Daily Beast.

Первый намек на эту программу был обнаружен в марте этого года в приложении Absolute LoJack, которое позволяет владельцам ноутбуков определить местоположение похищенного устройства или дистанционно удалить с компьютера конфиденциальную информацию. Хакеры скопировали фоновый процесс этого приложения, который сохраняет контакт с его серверами, и сделали так, чтобы она отправляла информацию на сервер взломщиков.

Как утверждает издание, новая программа, названная LoJax, переписывает код, хранящийся в компьютерном чипе UEFI, маленьком кремниевом блоке на материнской плате компьютера, отвечающем за контроль загрузки и перезагрузки устройства. Ее цель заключается в сохранении доступа к компьютеру в случае переустановки операционной системы или форматирования жесткого диска, что обычно помогало в борьбе с вирусами.

Кроме того, как подчеркивает издание, LoJax играет роль телохранителя для вируса, найденного в приложении Absolute Lojack. При каждой перезагрузке взломанный чип UEFI проверяет, находится ли все еще вирус на жестком диске, и в случае отсутствия переустанавливает его.

Министерство обороны Бельгии собирается подать в суд на Google за отказ сделать изображение бельгийских военных объектах на картах менее четким. Военное ведомство утверждает, что на карте можно детально рассмотреть авиабазу Кляйн-Бройгель, где хранятся американские атомные авиабомбы, базу ВВС Флоренн и атомные электростанции, что угрожает безопасности объектов.

«Министерство обороны потребовало от Google размыть снимки объектов. Констатируя, что это не было сделано, оно подает в суд иск против Google»,— приводит ТАСС сообщение министерства.

Источник: https://www.kommersant.ru/doc/3753837

Более 3,5 тыс. сайтов из рейтинга Top 100 тыс. Alexa содержат скрипты, получающие доступ к одному или нескольким датчикам в мобильном устройстве.

Как правило, приложения запрашивают разрешение на доступ к датчикам телефона (датчик движения, освещенности и т.д.), однако эта норма не распространяется на web-сайты, загружаемые в мобильных браузерах, выяснила команда исследователей из ряда американских университетов. Мобильные сайты часто получают доступ к различным датчикам в смартфоне или планшете без всяких уведомлений и разрешений.

По данным специалистов, более 3,5 тыс. сайтов, входящих в рейтинг Top 100 тыс. Alexa, содержат скрипты, получающие доступ к одному или нескольким датчикам в мобильном устройстве, причем в связи с отсутствием механизма уведомления и запроса разрешения подобная активность остается незаметной для пользователей.

Самого по себе несанкционированного доступа к данным датчиков освещенности, движения, ориентации или приближения будет недостаточно для компрометации личности пользователя или его устройства. К тому же, доступ сохраняется только при просмотре страницы, но не в фоновом режиме. Однако, отмечают исследователи, в случае с вредоносными сайтами данная информация может применяться в различных атаках, например, на основании данных датчика освещенности злоумышленник может вычислить просматриваемые пользователем интернет-страницы или использовать данные датчика движения в качестве кейлоггера для определения PIN-кодов.

Специалисты протестировали девять мобильных браузеров (Chrome, Edge, Safari, Firefox, Brave, Focus, Dolphin, Opera Mini и UC Browser) и обнаружили, что все они разрешают web-страницам доступ к датчикам движения и ориентации без разрешения. На момент исследования различные версии Firefox также разрешали доступ к датчикам приближения и освещенности (разработчики исправили проблему в версии Firefox 60).

Некоторые скрипты служили для безобидных целей, однако порядка 1,2 тыс. сайтов использовали данные датчиков для отслеживания и сбора аналитики. В общей сложности 63% проанализированных скриптов, которые получали доступ к датчикам движения, также использовались для идентификации и отслеживания браузеров.

Ранее специалисты Университета Генуи (Италия) и французского исследовательского института EURECOM обнаружили , что Android-версии популярных программ для хранения паролей не способны различать фальшивые и официальные приложения, тем самым создавая новую возможность для проведения фишинговых атак.

Национальная технологическая инициатива (НТИ) поддерживает создание отечественной аппаратно-программной платформы, которая не будет зависеть от зарубежных производителей и станет абсолютно защищенной от взлома, сообщает в понедельник газета "Известия".

"Создание отечественной вычислительной среды, абсолютно не подверженной опасности взлома или потери информации, решила поддержать Национальная технологическая инициатива (НТИ). Разработкой компьютеров и программного обеспечения займутся математики и инженеры бывших оборонных предприятий и институтов Москвы и Санкт-Петербурга", - говорится в публикации.

Руководитель рабочей группы направления SafeNet Национальной технологической инициативы Валентин Макаров рассказал изданию, что под эгидой НТИ решено создать так называемую доверенную вычислительную среду (линейку компьютеров, сетевое оборудование и программное обеспечение), которой можно было бы полностью доверять с точки зрения всех видов защищенности.

При этом, как отмечается в статье, для достижения этой цели вычислительная среда должна быть основана исключительно на отечественных разработках в области компьютерного "железа" и программного обеспечения.

В частности, базовым процессором новой вычислительной системы станет отечественный "Эльбрус" - современный потомок тех достижений в области строительства ЭВМ, которые создавались в нашей стране с 70-х годов прошлого века, пишет газета.

"Страна должна иметь свою собственную аппаратно-программную платформу, не зависящую от зарубежных производителей. Только так мы сможем обеспечить надежность компьютерных систем, связанных с национальной безопасностью, и "Эльбрусы" - один из путей создания доверенной среды, развиваемых сейчас в рамках SafeNet", - сообщил Макаров, слова которого приводят "Известия".

Минкомсвязи предложило принудительно устанавливать российские антивирусы на импортируемые компьютеры

Новую норму планируют ввести с 1 августа 2020 года.

Министерство связи и массовых коммуникаций РФ выступило с инициативой ввести обязательную предустановку российского антивирусного ПО на все ввозимые и создаваемые на территории РФ компьютеры. Новую норму планируют установить с 1 августа 2020 года.

Во избежание противоречия правилам Всемирной торговой организации (ВТО) введение требования следует обосновать «целью обеспечения национальной безопасности», указывается в отзыве Минэкономики на проект.

«Нормы ВТО позволяют в целях обеспечения национальной безопасности вводить подобные меры. Более того, они вводятся вне зависимости от страны происхождения персонального компьютера и устанавливают аналогичные требования для российских производителей. Учитывая активное развитие информационных технологий, такие меры представляются обоснованными», - пояснили изданию в пресс-службе ведомства.

Опрошенные «Коммерсантом» специалисты усомнились в целесообразности введения нормы из-за вреда конкуренции. По словам эксперта в области кибербезопасности Кирилла Карценбаума, идея принудительной установки антивирусов хорошая, но выбор конкретного решения скорее противоречит основным идеям свободного рынка и вряд ли позволит решить вопросы национальной безопасности. Как полагает глава словацкого производителя антивирусов ESET в России и СНГ Денис Матеев, ситуация повлечет за собой падение качества продукта и снижение уровня безопасности пользователей.

Выступая на Совете Федерации, предприниматель и IT эксперт, заявил, что Google, как и другие транснациональные компании, — это «идеологическое оружие Соединённых Штатов». По его словам, американская IT-компания сотрудничает с разведкой США и, в частности, передаёт в «потоковом режиме» данные в АНБ.

Он отметил, что Google занимает непримиримую позицию в отношении требований государственных властей к необходимости фильтрации контента. Бизнесмен привёл в пример конфликты, которые возникли у американской корпорации с Китаем и арабскими государствами. Эксперт призвал выработать «системный подход, механизмы, при которых они начнут слушаться».

В ходе президентских выборов 2018 года Ашманов был доверенным лицом президента РФ Владимира Путина.

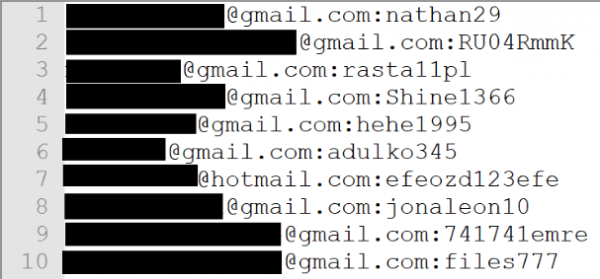

Более 42 млн уникальных паролей и электронных адресов были загружены на анонимный хостинговый сервис kayo.moe

Огромная база данных, содержащая электронные адреса, незашифрованные пароли и частичные номера кредитных карт, оказалась на бесплатном публичном хостинге.

В общей сложности 41 826 763 уникальных пароля и электронных адресов были загружены на анонимный хостинговый сервис kayo.moe (755 файлов размером 1,8 ГБ). Оператор сервиса отправил БД исследователю безопасности Трою Ханту (Troy Hunt). Судя по формату данных, Хант предположил , что они были подготовлены для использования в атаке, известной как credential stuffing.

Более 91% утекшей информации уже есть в управляемом Хантом сервисе Have I Been Pwned, позволяющем пользователям узнавать, были ли взломаны их учетные записи. Определить источник утечки по именам файлов невозможно, так как они были обфусцированы, вероятно, в процессе загрузки на kayo.moe.

Credential stuffing (вброс регистрационных данных) – вид кибератаки наподобие брутфорса. Отличается от последнего тем, что перебор вариантов осуществляется не по словарю или спискам часто используемых логинов и паролей, а по заранее приобретенной базе похищенных данных.

Российский программист Петр Левашов признал себя виновным в мошенничестве, заговоре, преступлениях в сфере компьютерной безопасности и хищении личных данных. Об этом 38-летний россиянин заявил в суде в городе Хартфорд, штат Коннектикут, сообщает Минюст США.

В США Петра Левашова обвиняют в создании ботнета — сети зараженных компьютеров, которыми можно управлять дистанционно, без ведома владельцев. С конца 1990-х годов и до ареста в апреле 2017 года россиянин управлял несколькими бот-сетями, в том числе ботнетами Storm, Waledac и Kelihos. По всему миру были заражены десятки тысяч компьютеров.

По версии следствия, Левашов рассылал спам, собирал личные данные владельцев зараженных компьютеров и продавал их на форумах. Также он распространял вредоносные программы, облегчавшие многочисленные спам-атаки.

- Петр Левашов — хакер и спамер из Петербурга. До ареста считался одним из самых разыскиваемых спамеров в мире. Известен под ником Petr Severa, который использовал на хакерском форуме Antichat. Рекламируя свои услуги, он говорил, что в «бизнесе» с 1999 года. Россиянин сдавал свои ботнеты в аренду и выступал посредником между разработчиками вирусов и спамерами. В США Левашова называют «королем спама».

- Ботнет Kelihos — один из крупнейших мировых ботнетов, состоявший из 100 тысяч зараженных компьютеров. Газета The New York Times писала, что Kelihos использовали перед президентскими выборами в России в 2012 году. Тогда миллионы пользователей получили спам с фальшивой новостью о том, что кандидат в президенты РФ, бизнесмен Михаил Прохоров якобы заявил о своей гомосексуальности.

Федеральная служба безопасности (ФСБ) России создала Национальный центр, который будет координировать борьбу с кибератаками на критическую информационную инфраструктуру. «Приказываю создать Национальный координационный центр по компьютерным инцидентам (НКЦКИ)»,— говорится в приказе директора ФСБ Александра Бортникова, опубликованном на официальном интернет-портале правовой информации.

Одной из задач новой структуры станет координация по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак, обмен информацией между профильными ведомствами и с зарубежными коллегами, анализ уже прошедших кибератак и выработка методов борьбы с ними.

В приказе говорится, что НКЦКИ может отказаться передать информацию компетентным органам зарубежного государства или международной организации, если это создает угрозу безопасности России. Кроме того, центр сможет привлекать к работе профильные организации и экспертов.

Центр возглавит заместитель руководителя Научно-технического центра — начальник Центра защиты информации и специальной связи ФСБ России. За информационно-аналитическое, организационное и материальное обеспечение новой структуры будет отвечать центр защиты информации и спецсвязи ФСБ.

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Tong

Ответить в теме на форуме (Сервис моментальных выплат для таксопарков) / 1.00 баллы

-

Tong

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

Добавление комментария(лента) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

marussia

За оценку статьи в ленте (лайк или дизлайк) / 1.00 баллы

-

Ксения

Новый пользователь ( Добро пожаловать!) / 10.00 баллы

YouTube вводит метки для «реалистичного» ИИ-контента

YouTube вводит метки для «реалистичного» ИИ-контента  Мошенники подделывают сайты почти 90% крупных российских компаний

Мошенники подделывают сайты почти 90% крупных российских компаний  Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут

Единый реестр воинского учета обойдется в 4 млрд рублей. Какие данные о россиянах в него внесут  Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

Цукерберг хотел знать всё: Facebook шпионил за конкурентами, используя VPN-сервис

, это уже как то подозрительно звучит)

, это уже как то подозрительно звучит)

За оценку статьи в ленте (лайк или дизлайк)

За оценку статьи в ленте (лайк или дизлайк)  Ответить в теме на форуме

Ответить в теме на форуме  Новый пользователь

Новый пользователь

Подробнее...